Android FakeApp 恶意软件变种,窃取 Uber 用户信息于无形

在分析最新 Android.Fakeapp恶意软件变种时,我们发现了一个案例,使用一种非常新颖且与众不同的货币化技术,外加一种常见的覆盖技巧,要求用户输入他们的信用卡信息。对于使用Android系统的Uber用户来说,这一问题尤其值得关注,因为全球范围内Android用户数量庞大。我们发现的Fakeapp变种有一个虚假Uber应用程序用户界面(UI),它会定期出现在用户设备屏幕上,直到用户被骗点入并输入自己的Uber ID(通常是注册的电话号码)和密码。

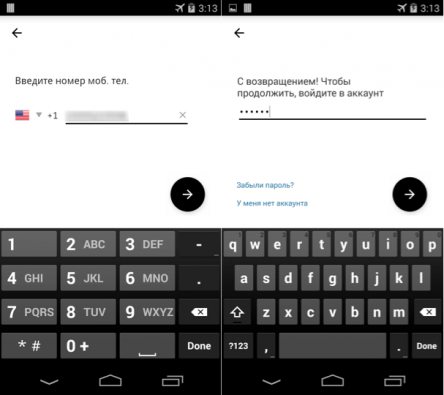

图1显示了恶意软件呈现的虚假Uber app 界面,让用户输入他们的详细信息。一旦用户单击Next按钮(->),恶意软件就会将用户ID和密码发送到自己的远程服务器。

图1 用户输入注册的移动电话号码和密码的虚假Uber app屏幕

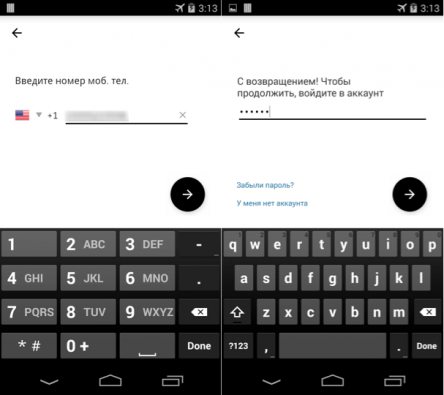

接下来,恶意软件会试图掩盖盗取数据者。为了避免用户起疑,恶意软件会呈现一个合法应用程序的屏幕,显示用户的当前位置,这一显示通常不会引起怀疑,因为在现实情况中用户对类似app也有这样一个预期。 “为了避免用户起疑,恶意软件会呈现一个合法的Uber应用界面,显示用户当前的位置。” 这就是这款Fakeapp变体的创造者有创意的地方。为了显示上述屏幕,恶意软件使用了合法应用的深层链接URI来启动应用程序的“Ride Request”活动,而其显示的受害者的当前位置则是预加载的用户输入的上车位置。

图2 显示用户当前位置的合法应用的屏幕

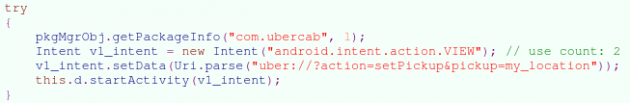

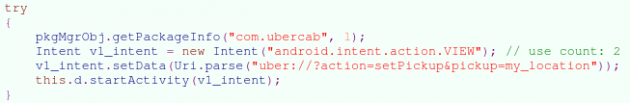

“为了显示该屏幕,恶意软件使用了合法应用的深层链接URI来启动应用程序的“Ride Request”活动,而其显示的受害者的当前位置则是预加载的用户输入的上车位置。” 深层链接是让用户直达应用程序特定内容的URL,在Android中深度链接是一种识别app内特定内容或功能的方式,类似于手机应用程序的一个网络URL。例如,Uber app有如下的深层链接URI,用于它的Ride Request活动: · uber://?action=setPickup&pickup=my_location 图3展示了恶意软件的代码片段,在将Uber凭证发送到其远程服务器后,该代码片段使用Ride Request深度链接URI掩盖VIEW意图。

图3 使用深层链接URI来掩盖VIEW意图的恶意软件代码

这个案例再次证明了恶意软件作者对寻找新的社会工程技术进行欺骗和窃取不知情用户信息的无休止追求。 缓解 赛门铁克(Symantec)建议用户遵循以下最佳做法,以避免移动威胁: · 保持软件更新 · 不从不熟悉的网站下载应用程序,只从可信来源安装应用程序 · 密切注意应用程序所要求的权限 · 安装一款合适的移动安全应用,比如Norton,来保护设备和数据 · 经常对重要数据进行备份本文翻译自:https://www.s ymantec.com/blogs/threat-intelligence/android-malware-uber-credentials-deep-links,如若转载,请注明原文地址: http://www.4hou.com/info/news/9876.html

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

赞助链接

排名

热点

搜索指数

- 1 中法友谊蕴山水 7904281

- 2 你以为的进口尖货 其实早已国产了 7808487

- 3 劲酒如何成了年轻女性的神仙水 7713945

- 4 盘点2025大国重器新突破 7618323

- 5 下周降温更猛还有大范围雨雪 7524297

- 6 中美合拍《我的哪吒与变形金刚》首播 7427709

- 7 美军承认:击落美军战机 7332241

- 8 尖叫之夜直播 7233458

- 9 美国称将调整与中国经济关系 7142171

- 10 周末去哪玩?雪场“不打烊” 7039484

嘶吼

嘶吼