疑犯追踪:谁是Mirai蠕虫的幕后黑手?

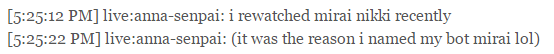

在2016年的9月22日,我的网站因为遭受Mirai蠕虫病毒的攻击而瘫痪了4天,该病毒会将不安全的物联网设备感染为自己的僵尸网络的一部分,然后再对外发起更多的感染攻击。在这之后的一个礼拜,发动这次攻击的幕后黑手化名为”Anna-Senpai”对外发布了Mirai的源代码。

经过几个月的深入挖掘,KrebsOnSecurity已经发现了Anna-Senpai的真实身份,还有帮他开发和修改该恶意软件的同谋的身份。下图为Anna-Senpai在2016年9月30号发布该恶意软件源码时发布的内容:

KrebsOnSecurity在之前的文章中提到过,像Mirai这种恶意软件被用来对个人、企业、政府机构、非盈利组织进行攻击从而使得这些站点下线。这些攻击就被称之为“分布式拒绝服务”(DDoS),它通过对目标站点制造成千上万的垃圾流量使得其他合法访问者无法访问该网站。

现在网络上存在很多提供“付费DDoS服务”的机构,这使得不具备技术的人员也能轻易的发起DDoS攻击。正如我们将看到的,非法DDoS攻击行业为了获得更多的利润而不断的进行竞争,这可能会导致其中的一些机构做出异常的行为。

第一部分

今年夏天的早些时候,我的网站遭受了物联网系统的几次重大攻击,而这些物联网系统是被恶意软件家族控制的,它是Mirai的前身,这些恶意软件主要包含以下几个名字:Bashlite、Gafgyt、Qbot、Remaiten和Torlus。

所有这些相关的物联网僵尸设备以类似于其他众所周知的互联网蠕虫的方式感染新系统,即从一个被感染的主机传播到另一个。就像那些早期的互联网蠕虫一样,通过积极的对网络进行扫描从而识别潜在的感染目标并将其加入到自己的僵尸网络中,这些目标主要包括:家庭路由器、网络摄像头、录像系统。当然这种行为会让大家回想起以前被称之为Morris Worm、NIMDA,、CODE RED、Welchia、Blaster和SQL Slammer的蠕虫。

被感染的物联网设备会扫描网络中存在默认设置或者默认密码的物联网设备并将其感染,然后这些被感染的设备会被驱使进行DDoS攻击(比较具有讽刺意味的是,许多最受Mirai和类似物联网蠕虫感染的设备是安全摄像机)。

Mirai的早前版本有很多的名字,会根据功能的改进来命名,所以每一个名字都对应一个变体。在2014年,一群以“lelddos”为口号的黑客非常公开的使用该代码发起大规模的持续攻击,从而使很多网站处于离线状态。其中最出名的攻击目标就是Minecraft的服务器,这是一个被Microsoft运营的允许任意设备从任意地点连入的流行电脑游戏。

Minecraft通过大像素块来搭建自己想要的建筑,这听起来可能很简单和无聊,但是实际上这款游戏很受人们的喜爱,尤其是青少年男性。微软已售出超过1亿份的Minecraft,并且每时每刻都有超过一百万人同时在线。玩家可以建立自己的世界,也可以通过登录到他们最喜欢的Minecraft服务器来访问其他人的领地或者和朋友一起玩。

KrebsOnSecurity在之前的文章中提到过,像Mirai这种恶意软件被用来对个人、企业、政府机构、非盈利组织进行攻击从而使得这些站点下线。这些攻击就被称之为“分布式拒绝服务”(DDoS),它通过对目标站点制造成千上万的垃圾流量使得其他合法访问者无法访问该网站。

现在网络上存在很多提供“付费DDoS服务”的机构,这使得不具备技术的人员也能轻易的发起DDoS攻击。正如我们将看到的,非法DDoS攻击行业为了获得更多的利润而不断的进行竞争,这可能会导致其中的一些机构做出异常的行为。

第一部分

今年夏天的早些时候,我的网站遭受了物联网系统的几次重大攻击,而这些物联网系统是被恶意软件家族控制的,它是Mirai的前身,这些恶意软件主要包含以下几个名字:Bashlite、Gafgyt、Qbot、Remaiten和Torlus。

所有这些相关的物联网僵尸设备以类似于其他众所周知的互联网蠕虫的方式感染新系统,即从一个被感染的主机传播到另一个。就像那些早期的互联网蠕虫一样,通过积极的对网络进行扫描从而识别潜在的感染目标并将其加入到自己的僵尸网络中,这些目标主要包括:家庭路由器、网络摄像头、录像系统。当然这种行为会让大家回想起以前被称之为Morris Worm、NIMDA,、CODE RED、Welchia、Blaster和SQL Slammer的蠕虫。

被感染的物联网设备会扫描网络中存在默认设置或者默认密码的物联网设备并将其感染,然后这些被感染的设备会被驱使进行DDoS攻击(比较具有讽刺意味的是,许多最受Mirai和类似物联网蠕虫感染的设备是安全摄像机)。

Mirai的早前版本有很多的名字,会根据功能的改进来命名,所以每一个名字都对应一个变体。在2014年,一群以“lelddos”为口号的黑客非常公开的使用该代码发起大规模的持续攻击,从而使很多网站处于离线状态。其中最出名的攻击目标就是Minecraft的服务器,这是一个被Microsoft运营的允许任意设备从任意地点连入的流行电脑游戏。

Minecraft通过大像素块来搭建自己想要的建筑,这听起来可能很简单和无聊,但是实际上这款游戏很受人们的喜爱,尤其是青少年男性。微软已售出超过1亿份的Minecraft,并且每时每刻都有超过一百万人同时在线。玩家可以建立自己的世界,也可以通过登录到他们最喜欢的Minecraft服务器来访问其他人的领地或者和朋友一起玩。

一个大型的成功的Minecraft服务器,每天有超过一千个玩家登录,可以轻松地让服务器的主人每月赚取5万美元,赚的钱主要来源于租用服务器上的空间来构建Minecraft世界、购买游戏项目和特殊能力等。

不出意料的,收入最高的Minecraft服务器最终吸引了那些像lelddos一样的敲诈勒索者的注意力。Lelddos针对Minecraft服务器发起了一个巨大的DDoS攻击,他们知道目标Minecraft服务器的所有者每天可能因为游戏频道保持离线而损失数千美元。

如果他们的服务器一直处于离线无法连接状态而得不到修复,就算忠实客户也会很快的找到其他替代的Minecraft服务器。

Robert Coelho是ProxyPipe公司的副总裁,ProxyPipe公司是一家专门保护Minecraft服务器免受攻击的旧金山公司。

Coelho说“Minecraft行业竞争非常激烈”,“如果你是一个玩家,并且你最喜欢的Minecraft服务器离线,你可以切换到另一个服务器。但对于服务器运营商来说,他永远希望自己的服务器最强化以及用户最大化。你服务器上的玩家越多,也就意味着你赚的钱就越多。但如果你的服务器一旦停止运作,你就会开始失去玩家并且流失速度非常快,但从另一个角度来说这也许也是件好事。”。

在2014年6月,ProxyPipe受到了lelddos发起的每秒300亿比特的DDoS攻击,他们还在Twitter上公开嘲讽受害者。

一个大型的成功的Minecraft服务器,每天有超过一千个玩家登录,可以轻松地让服务器的主人每月赚取5万美元,赚的钱主要来源于租用服务器上的空间来构建Minecraft世界、购买游戏项目和特殊能力等。

不出意料的,收入最高的Minecraft服务器最终吸引了那些像lelddos一样的敲诈勒索者的注意力。Lelddos针对Minecraft服务器发起了一个巨大的DDoS攻击,他们知道目标Minecraft服务器的所有者每天可能因为游戏频道保持离线而损失数千美元。

如果他们的服务器一直处于离线无法连接状态而得不到修复,就算忠实客户也会很快的找到其他替代的Minecraft服务器。

Robert Coelho是ProxyPipe公司的副总裁,ProxyPipe公司是一家专门保护Minecraft服务器免受攻击的旧金山公司。

Coelho说“Minecraft行业竞争非常激烈”,“如果你是一个玩家,并且你最喜欢的Minecraft服务器离线,你可以切换到另一个服务器。但对于服务器运营商来说,他永远希望自己的服务器最强化以及用户最大化。你服务器上的玩家越多,也就意味着你赚的钱就越多。但如果你的服务器一旦停止运作,你就会开始失去玩家并且流失速度非常快,但从另一个角度来说这也许也是件好事。”。

在2014年6月,ProxyPipe受到了lelddos发起的每秒300亿比特的DDoS攻击,他们还在Twitter上公开嘲讽受害者。

当时,ProxyPipe正在向位于弗吉尼亚州雷斯顿的安全巨头Verisign购买DDoS保护。在2014年发布的季度报告中,Verisign称这次攻击是所见过的最大的攻击,尽管它在报告中没有提及ProxyPipe – 仅仅将其称为媒体和娱乐业务的客户。

Verisign表示,2014年的攻击是由超过100,000台运行在SuperMicro IPMI上的僵尸服务器网络发起的。在对ProxyPipe发起巨大攻击的前几天,一名安全研究人员发布了有关SuperMicro设备中的一个漏洞的信息,这个漏洞能被远程攻击并且可以利用这个漏洞再对外发起攻击。

第二部分

Coelho回忆说,在2015年中期,他公司的Minecraft客户开始受到由感染了Qbot的物联网设备组成的僵尸网络的攻击。他说,这些攻击是由当时17岁的Christopher “CJ” Sculti, Jr.发起的,而他是竞争对手DDoS保护公司“Datawagon”的所有者和唯一的雇员。

当时,ProxyPipe正在向位于弗吉尼亚州雷斯顿的安全巨头Verisign购买DDoS保护。在2014年发布的季度报告中,Verisign称这次攻击是所见过的最大的攻击,尽管它在报告中没有提及ProxyPipe – 仅仅将其称为媒体和娱乐业务的客户。

Verisign表示,2014年的攻击是由超过100,000台运行在SuperMicro IPMI上的僵尸服务器网络发起的。在对ProxyPipe发起巨大攻击的前几天,一名安全研究人员发布了有关SuperMicro设备中的一个漏洞的信息,这个漏洞能被远程攻击并且可以利用这个漏洞再对外发起攻击。

第二部分

Coelho回忆说,在2015年中期,他公司的Minecraft客户开始受到由感染了Qbot的物联网设备组成的僵尸网络的攻击。他说,这些攻击是由当时17岁的Christopher “CJ” Sculti, Jr.发起的,而他是竞争对手DDoS保护公司“Datawagon”的所有者和唯一的雇员。

Datawagon也把Minecraft服务器作为客户,其服务器托管在另一家为Minecraft服务器提供DDoS防护服务的提供商ProTraf Solutions的服务器上。

Coelho说ProTraf试图让他最大的Minecraft服务器客户停用ProxyPipe的服务。Coelho在2015年年中说,Sculti在Skype上找到了他,并表示他准备让Coelho的Skype帐户被禁用。当时,Skype软件漏洞的利用方法在网络上被售卖,这个漏洞可被用于远程和即时禁用任何Skype帐户。

果然,Coelho回忆说,他的Skype帐户和同事使用的两个其他帐户在该威胁发生后几分钟即被关闭,有效地切断了ProxyPipe对客户的技术支持,当时其中许多客户都习惯于通过Skype与ProxyPipe进行联系。

“CJ在DDoS开始之前大约五分钟就给我发了消息,他说他将禁用我的skype账号”,Coelho继续说,“当这种情况发生后最可怕的事情是,你不知道你的Skype帐户是否已被黑客入侵和控制,还是它只是被禁用了。”。

在ProxyPipe的Skype帐户被禁用后,公司的服务器就遭受了大规模的,不断变化的DDoS攻击,也导致ProxyPipe无法为其客户提供服务。Coelho说,在攻击的几天内,许多ProxyPipe保护的最赚钱的Minecraft服务器都转移到了ProTraf Solutions那。

“在2015年,ProTraf使得很多我们保护的服务器下线,所以很多客户跳到了他们那边,”Coelho继续说,“我们告诉我们的客户,我们知道是ProTraf做的,但是有些客户不在乎,他们还是转移到了ProTraf,因为他们觉得在我们这因为服务器下线已经失去了很多钱了。”。

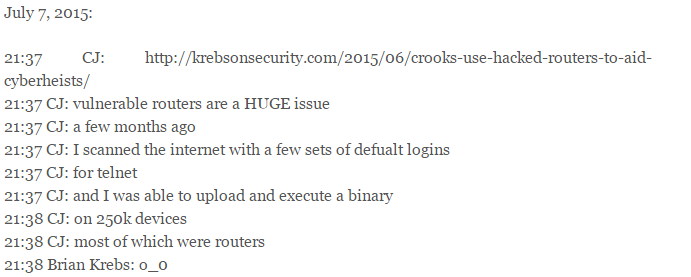

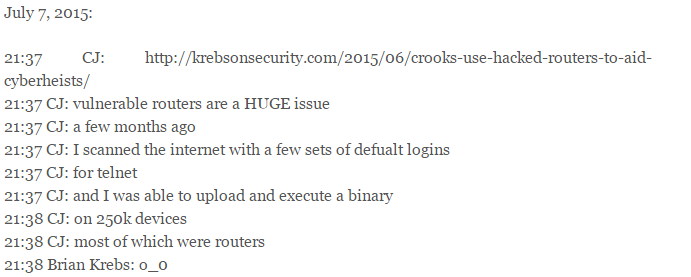

我发现Coelho的故事令人着迷,因为它令人毛骨悚然地回应了我在2016年9月遭受的620 Gbps攻击事件。我也通过Skype与Sculti联系了两次,第一次是在2015年7月7日,Sculti吹嘘说他对互联网上运行了默认用户名和密码的物联网设备进行了扫描,他还说他已经将一些程序上传到了扫描到的这些设备上,数量超过了25万。这里是一个谈话的片段:

Datawagon也把Minecraft服务器作为客户,其服务器托管在另一家为Minecraft服务器提供DDoS防护服务的提供商ProTraf Solutions的服务器上。

Coelho说ProTraf试图让他最大的Minecraft服务器客户停用ProxyPipe的服务。Coelho在2015年年中说,Sculti在Skype上找到了他,并表示他准备让Coelho的Skype帐户被禁用。当时,Skype软件漏洞的利用方法在网络上被售卖,这个漏洞可被用于远程和即时禁用任何Skype帐户。

果然,Coelho回忆说,他的Skype帐户和同事使用的两个其他帐户在该威胁发生后几分钟即被关闭,有效地切断了ProxyPipe对客户的技术支持,当时其中许多客户都习惯于通过Skype与ProxyPipe进行联系。

“CJ在DDoS开始之前大约五分钟就给我发了消息,他说他将禁用我的skype账号”,Coelho继续说,“当这种情况发生后最可怕的事情是,你不知道你的Skype帐户是否已被黑客入侵和控制,还是它只是被禁用了。”。

在ProxyPipe的Skype帐户被禁用后,公司的服务器就遭受了大规模的,不断变化的DDoS攻击,也导致ProxyPipe无法为其客户提供服务。Coelho说,在攻击的几天内,许多ProxyPipe保护的最赚钱的Minecraft服务器都转移到了ProTraf Solutions那。

“在2015年,ProTraf使得很多我们保护的服务器下线,所以很多客户跳到了他们那边,”Coelho继续说,“我们告诉我们的客户,我们知道是ProTraf做的,但是有些客户不在乎,他们还是转移到了ProTraf,因为他们觉得在我们这因为服务器下线已经失去了很多钱了。”。

我发现Coelho的故事令人着迷,因为它令人毛骨悚然地回应了我在2016年9月遭受的620 Gbps攻击事件。我也通过Skype与Sculti联系了两次,第一次是在2015年7月7日,Sculti吹嘘说他对互联网上运行了默认用户名和密码的物联网设备进行了扫描,他还说他已经将一些程序上传到了扫描到的这些设备上,数量超过了25万。这里是一个谈话的片段:

我第二次在Skype上收到来自Sculti的信息是在2016年9月20日,也就是我的网站遭受620 Gbps攻击的那一天,Sculti对于我发表的一篇提到他名字的文章感到愤怒。之后我在Skype上将他拉入了黑名单,再之后,我的Skype帐户收到了来自数以千计的垃圾Skype帐户的会话请求,导致我几乎不可能使用该软件进行电话或即时消息。

在与Sculti进行9月20日的对话6小时后,巨大的620 Gbps DDoS攻击开始了。

谁是LELDDOS?

Coelho说他相信lelddos的主要成员是Sculti和ProTraf的所有者。当被问及为什么他如此确信这一点时,他讲述了在2015年初lelddos对ProxyPipe进行了一次大型的攻击,同时还发生了大量互联网地址空间被窃取的骗局。

根据ProxyPipe,一连串的互联网ip被云托管公司FastReturn劫持。Dyn,一个密切跟踪哪些互联网地址块被分配给哪些组织的公司,确认了Coelho描述的互联网ip被劫持的时间。

在攻击几个月后,FastReturn的所有者,一个名叫Ammar Zuberi来自迪拜的年轻人去做了ProTraf的软件开发人员。 在此过程中,Zuberi将分配给FastReturn的大部分互联网ip转移到了ProTraf。

Zuberi告诉KrebsOnSecurity他没有参与lelddos,但他承认他在跳槽到ProTraf之前劫持了ProxyPipe的网络。他说“这个领域的东西对我来说都是未知的和神秘的,我感兴趣的是互联网的基础生态系统到底有多么的不安全。”。

根据Zuberi说的,CJ Sculti Jr.是lelddos的成员,ProTraf的两个共同所有者也是。这很有趣,因为不久之后的2016年9月Mirai攻击使这个网站下线。一个专门从事网络犯罪论坛信息分享的人指出Bashlite / Qbot的主要作者是ProTraf的雇员:一个19岁的来自华盛顿,宾夕法尼亚州的电脑奇才Josiah White。

White在LinkedIn上的个人资料为ProTraf的“企业DDoS缓解专家”,但多年来,他更多地被黑客社区称为“LiteSpeed”。

LiteSpeed是White在Hackforums [dot] net起的昵称,这是一个聚集了大量年轻人的黑客论坛,脚本小子们可以在此轻松地购买和出售网络犯罪工具和赃物。 直到最近,该论坛也一直都是购买和销售DDoS出租服务的地方。

我联系White以了解Qbot / Bashlite作者的传闻是否属实。White承认他写了一些Qbot / Bashlite的组件,包括恶意软件用来将感染传播到新机器的代码。但White说,他从来没有打算让他的代码在网上进行销售和交易。

White声称,一位他曾经的朋友,在Hackforums上的绰号为“Vyp0r”的人背叛了他的信任还逼迫他在网上发布代码,否则就要在网上发布White的个人资料并让警察抓他。

“我写的大多数东西都是为了朋友,但是后来我意识到,HF [Hackforums]上的东西往往不会保持私密,”,White在给KrebsOnSecurity的即时消息中写道,“最终,我发现他们在暗地里售卖我写的代码,所以我将所有的都公开了以阻止他们的行为。当我年轻时,我犯了一些错误,我已经意识到了这个错误,所以现在我要摆正自己的位置继续前行。”。

谁是PARAS JHA?

我第二次在Skype上收到来自Sculti的信息是在2016年9月20日,也就是我的网站遭受620 Gbps攻击的那一天,Sculti对于我发表的一篇提到他名字的文章感到愤怒。之后我在Skype上将他拉入了黑名单,再之后,我的Skype帐户收到了来自数以千计的垃圾Skype帐户的会话请求,导致我几乎不可能使用该软件进行电话或即时消息。

在与Sculti进行9月20日的对话6小时后,巨大的620 Gbps DDoS攻击开始了。

谁是LELDDOS?

Coelho说他相信lelddos的主要成员是Sculti和ProTraf的所有者。当被问及为什么他如此确信这一点时,他讲述了在2015年初lelddos对ProxyPipe进行了一次大型的攻击,同时还发生了大量互联网地址空间被窃取的骗局。

根据ProxyPipe,一连串的互联网ip被云托管公司FastReturn劫持。Dyn,一个密切跟踪哪些互联网地址块被分配给哪些组织的公司,确认了Coelho描述的互联网ip被劫持的时间。

在攻击几个月后,FastReturn的所有者,一个名叫Ammar Zuberi来自迪拜的年轻人去做了ProTraf的软件开发人员。 在此过程中,Zuberi将分配给FastReturn的大部分互联网ip转移到了ProTraf。

Zuberi告诉KrebsOnSecurity他没有参与lelddos,但他承认他在跳槽到ProTraf之前劫持了ProxyPipe的网络。他说“这个领域的东西对我来说都是未知的和神秘的,我感兴趣的是互联网的基础生态系统到底有多么的不安全。”。

根据Zuberi说的,CJ Sculti Jr.是lelddos的成员,ProTraf的两个共同所有者也是。这很有趣,因为不久之后的2016年9月Mirai攻击使这个网站下线。一个专门从事网络犯罪论坛信息分享的人指出Bashlite / Qbot的主要作者是ProTraf的雇员:一个19岁的来自华盛顿,宾夕法尼亚州的电脑奇才Josiah White。

White在LinkedIn上的个人资料为ProTraf的“企业DDoS缓解专家”,但多年来,他更多地被黑客社区称为“LiteSpeed”。

LiteSpeed是White在Hackforums [dot] net起的昵称,这是一个聚集了大量年轻人的黑客论坛,脚本小子们可以在此轻松地购买和出售网络犯罪工具和赃物。 直到最近,该论坛也一直都是购买和销售DDoS出租服务的地方。

我联系White以了解Qbot / Bashlite作者的传闻是否属实。White承认他写了一些Qbot / Bashlite的组件,包括恶意软件用来将感染传播到新机器的代码。但White说,他从来没有打算让他的代码在网上进行销售和交易。

White声称,一位他曾经的朋友,在Hackforums上的绰号为“Vyp0r”的人背叛了他的信任还逼迫他在网上发布代码,否则就要在网上发布White的个人资料并让警察抓他。

“我写的大多数东西都是为了朋友,但是后来我意识到,HF [Hackforums]上的东西往往不会保持私密,”,White在给KrebsOnSecurity的即时消息中写道,“最终,我发现他们在暗地里售卖我写的代码,所以我将所有的都公开了以阻止他们的行为。当我年轻时,我犯了一些错误,我已经意识到了这个错误,所以现在我要摆正自己的位置继续前行。”。

谁是PARAS JHA?

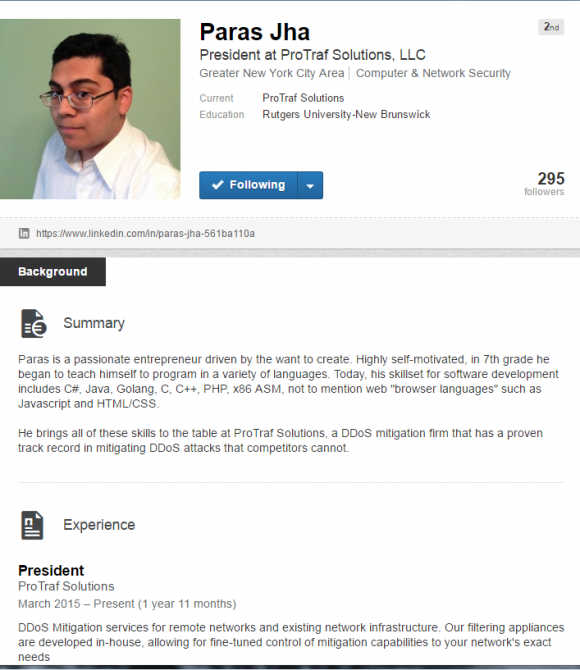

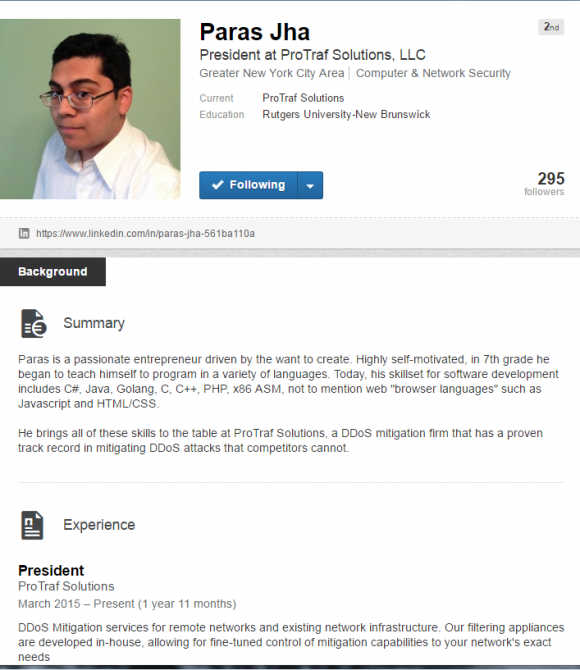

White的雇主ProTraf Solutions只有另外一名员工,来自新泽西州范伍德20岁的总裁Paras Jha。在他的LinkedIn个人资料中,Jha说,“Paras是一个充满激情的企业家,由创造力驱动。”简介如下:“高度自我激励,在7年级时开始自学各种语言编程。今天,他的软件开发技能包括C#,Java,Golang,C,C ++,PHP,x86 ASM,更不用说Web浏览器语言如Javascript和HTML / CSS。”

Jha的LinkedIn页面还显示,他在运行Minecraft服务器方面拥有丰富的经验,多年来他一直在Minetime工作,当时最受欢迎的Minecraft服务器之一。

在第一次阅读Jha的LinkedIn简历后,有一个感觉萦绕在我的心头挥之不去,我好像在其他地方看到过这个独特的计算机语言技能组合。然后我就明白了:Jha在他的LinkedIn上写的编程技能的组合与HackForums上Mirai的作者Anna-Senpai写的技能非常相似。

在2016年9月底之前,Mirai的源代码就已经被发在了HackForums上,Anna-Senpai在Hackforums发的大多数帖子都是为了嘲笑在使用Qbot构建DDoS攻击军队的其他黑客。

最好的例子是2016年7月10日发布在Hackforums上名为“Killing All Telnets”的主题,其中Anna-Senpai大胆警告论坛成员,他的恶意代码构造的僵尸网络包含了一个特别有效的“bot杀手”,它被开发来将受感染的物联网设备中存在的Qbot删除,并且Qbot无法再感染该系统。

White的雇主ProTraf Solutions只有另外一名员工,来自新泽西州范伍德20岁的总裁Paras Jha。在他的LinkedIn个人资料中,Jha说,“Paras是一个充满激情的企业家,由创造力驱动。”简介如下:“高度自我激励,在7年级时开始自学各种语言编程。今天,他的软件开发技能包括C#,Java,Golang,C,C ++,PHP,x86 ASM,更不用说Web浏览器语言如Javascript和HTML / CSS。”

Jha的LinkedIn页面还显示,他在运行Minecraft服务器方面拥有丰富的经验,多年来他一直在Minetime工作,当时最受欢迎的Minecraft服务器之一。

在第一次阅读Jha的LinkedIn简历后,有一个感觉萦绕在我的心头挥之不去,我好像在其他地方看到过这个独特的计算机语言技能组合。然后我就明白了:Jha在他的LinkedIn上写的编程技能的组合与HackForums上Mirai的作者Anna-Senpai写的技能非常相似。

在2016年9月底之前,Mirai的源代码就已经被发在了HackForums上,Anna-Senpai在Hackforums发的大多数帖子都是为了嘲笑在使用Qbot构建DDoS攻击军队的其他黑客。

最好的例子是2016年7月10日发布在Hackforums上名为“Killing All Telnets”的主题,其中Anna-Senpai大胆警告论坛成员,他的恶意代码构造的僵尸网络包含了一个特别有效的“bot杀手”,它被开发来将受感染的物联网设备中存在的Qbot删除,并且Qbot无法再感染该系统。

最初,论坛成员只是把Anna的威胁当作笑话,但随着回复越来越多,其他成员肯定了他的bot杀手确实有预期的效果。[奇怪的是,对于僵尸网络代码的作者来说,很常见的是包括修补漏洞来保护他们的新僵尸主机免受其他黑客的攻击。就像任何其他市场一样,网络犯罪分子之间存在着高度的竞争,他们不断地往DDoS军队中增加更多的僵尸主机,他们经常采用非正统的战术来击败竞争对手。正如我们将看到的,这种自相残杀的战争是这个故事的主要元素。]

“2016年7月该僵尸网络的所有者在黑客论坛写了一个名为[Killing all Telnets]的主题,他是对的,”来自纽约市安全公司Flashpoint的威胁研究人员Allison Nixon和Pierre Lamy写道,“我们当时的情报反映了一个从传统的gafgyt感染模式到拒绝在安全研究人员的电脑上正确执行的模式的巨大转变。这个新物种扼杀了所有其他的恶意软件。”。

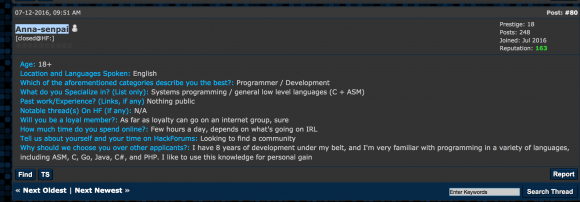

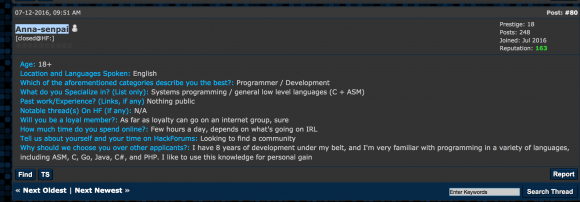

直到我与Jha的商业伙伴Josiah White沟通后,我才开始重新阅读Anna-Senpai在Hackforums上的几十个帖子。2016年7月12日,即在他发布了“Killing all Telnets”主题一个星期后,他在一个自称为“Nightmare”的黑客组织发布的主题中发布了一个帖子,我这才觉得Jha的编程技能看起来很熟悉。这样的团体或黑客团体在Hackforums是常见的,论坛成员可以通过说明他们的技能和回答几个问题来申请成员资格。Anna-Senpai在他的申请帖中这样描述自己:

最初,论坛成员只是把Anna的威胁当作笑话,但随着回复越来越多,其他成员肯定了他的bot杀手确实有预期的效果。[奇怪的是,对于僵尸网络代码的作者来说,很常见的是包括修补漏洞来保护他们的新僵尸主机免受其他黑客的攻击。就像任何其他市场一样,网络犯罪分子之间存在着高度的竞争,他们不断地往DDoS军队中增加更多的僵尸主机,他们经常采用非正统的战术来击败竞争对手。正如我们将看到的,这种自相残杀的战争是这个故事的主要元素。]

“2016年7月该僵尸网络的所有者在黑客论坛写了一个名为[Killing all Telnets]的主题,他是对的,”来自纽约市安全公司Flashpoint的威胁研究人员Allison Nixon和Pierre Lamy写道,“我们当时的情报反映了一个从传统的gafgyt感染模式到拒绝在安全研究人员的电脑上正确执行的模式的巨大转变。这个新物种扼杀了所有其他的恶意软件。”。

直到我与Jha的商业伙伴Josiah White沟通后,我才开始重新阅读Anna-Senpai在Hackforums上的几十个帖子。2016年7月12日,即在他发布了“Killing all Telnets”主题一个星期后,他在一个自称为“Nightmare”的黑客组织发布的主题中发布了一个帖子,我这才觉得Jha的编程技能看起来很熟悉。这样的团体或黑客团体在Hackforums是常见的,论坛成员可以通过说明他们的技能和回答几个问题来申请成员资格。Anna-Senpai在他的申请帖中这样描述自己:

Hackforums帖子显示Jha和Anna-Senpai具有完全相同的编程技能。此外,根据安全公司Incapsula对Mirai的分析,用于控制由Mirai驱动的僵尸网络的恶意软件是由Go(aka“Golang”)编写的,这是一个由Google在2007年开发的有点深奥的编程语言,它在2016年十分流行。Incapsula还说,安装在物联网设备bots的恶意代码由C编写。

Hackforums帖子显示Jha和Anna-Senpai具有完全相同的编程技能。此外,根据安全公司Incapsula对Mirai的分析,用于控制由Mirai驱动的僵尸网络的恶意软件是由Go(aka“Golang”)编写的,这是一个由Google在2007年开发的有点深奥的编程语言,它在2016年十分流行。Incapsula还说,安装在物联网设备bots的恶意代码由C编写。

DREADIS[NOT]COOL

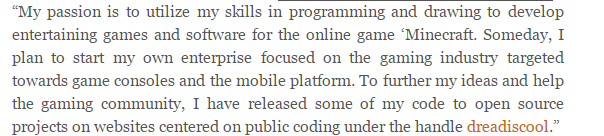

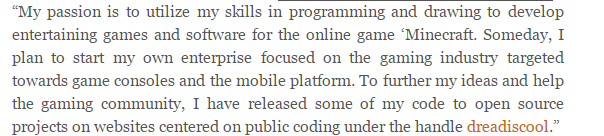

我开始深入了解Paras Jha在网络上的历史和足迹,发现他的父亲在2013年10月为他的儿子注册了一个域名,parasjha.info。该网站不再在线,但Archive缓存了Jha早期与各种流行的Minecraft服务器工作的简历。这里有一个来自parasjha.info的自传片段:

DREADIS[NOT]COOL

我开始深入了解Paras Jha在网络上的历史和足迹,发现他的父亲在2013年10月为他的儿子注册了一个域名,parasjha.info。该网站不再在线,但Archive缓存了Jha早期与各种流行的Minecraft服务器工作的简历。这里有一个来自parasjha.info的自传片段:

谷歌搜索这个相当独特的用户名“dreadiscool”,发现这个账号出没在几十个专门用于计算机编程和Minecraft的论坛中。在许多这些帐户中,所有者显然对于他的Minecraft服务器不断的遭受DDoS攻击感到沮丧,并且急于寻求如何最好地应对攻击的建议。

从Dreadiscool发布的文章来看,Jha觉得对Minecraft服务器发起DDoS攻击要更为有利可图,而不是试图维护服务器本身。

Jha在他的网站上写道:“我在处理DDoS攻击方面的经验使我开始了一家服务器托管公司,专注于为客户提供解决方案来减轻这种攻击。”

一些Dreadiscool最近的帖子可以追溯到2016年11月,其中许多帖子都是对高度技术主题的冗长解释。Dreadiscool在这些帖子中的语调比多年前更加自信了,涵盖了从编程到DDoS攻击的一系列主题。

谷歌搜索这个相当独特的用户名“dreadiscool”,发现这个账号出没在几十个专门用于计算机编程和Minecraft的论坛中。在许多这些帐户中,所有者显然对于他的Minecraft服务器不断的遭受DDoS攻击感到沮丧,并且急于寻求如何最好地应对攻击的建议。

从Dreadiscool发布的文章来看,Jha觉得对Minecraft服务器发起DDoS攻击要更为有利可图,而不是试图维护服务器本身。

Jha在他的网站上写道:“我在处理DDoS攻击方面的经验使我开始了一家服务器托管公司,专注于为客户提供解决方案来减轻这种攻击。”

一些Dreadiscool最近的帖子可以追溯到2016年11月,其中许多帖子都是对高度技术主题的冗长解释。Dreadiscool在这些帖子中的语调比多年前更加自信了,涵盖了从编程到DDoS攻击的一系列主题。

例如,Dreadiscool自2013年以来一直是Minecraft论坛spigotmc.org的活跃成员。此用户在spigotmc.org上的头像(如上所示)是从1994年Quentin Tarantino的“Pulp Fiction”中截取的场景,然后将两个演员的脸替换成其他人的。

左边这个人是Vyp0r,Vyp0r就是ProTraf的Josiah White说的威胁他的那个人的Hackforums绰号。右边的是Tucker Preston,他是BackConnect Security的共同创始人之一,该公司是另一个从事DDoS缓解服务的提供商,也有过大范围劫持其他提供商网络的历史。坐在他们后面的床上的是“山田”,日本动漫(“动漫”)B Gata H Hei中的角色。

在MyAnimeList.net(可以记录他们看了什么动漫的网站)有一个Dreadiscool用户,他在这个网站说,“B Gata H Kei”是他看过的九个动漫电影系列之一。其他八个?Mirai恶意软件的名字就来源于Mirai Nikki系列。

Dreadiscool在Reddit的个人信息也很有趣,最近发布的大多数帖子都涉及当时发生的主要的DDoS攻击,包括对Rutgers大学的一系列DDoS攻击。后面有更多关于Rutgers大学的内容。

与Anna-Senpai的对话

在KrebsOnSecurity遭受620 Gbps攻击的同时,法国网络托管服务巨人OVH遭受了更大的攻击,由同一个Mirai僵尸网络发起攻击。虽然这个事实已经在新闻媒体中广泛报道,但是OVH被攻击的原因可能不是那么多人知晓。

根据OVH创始人和首席技术官Octave Klaba的推文,这次大规模攻击的目标也是一个Minecraft服务器(尽管Klaba在他的推文中错误地将其称为目标“mindcraft服务器”)。

例如,Dreadiscool自2013年以来一直是Minecraft论坛spigotmc.org的活跃成员。此用户在spigotmc.org上的头像(如上所示)是从1994年Quentin Tarantino的“Pulp Fiction”中截取的场景,然后将两个演员的脸替换成其他人的。

左边这个人是Vyp0r,Vyp0r就是ProTraf的Josiah White说的威胁他的那个人的Hackforums绰号。右边的是Tucker Preston,他是BackConnect Security的共同创始人之一,该公司是另一个从事DDoS缓解服务的提供商,也有过大范围劫持其他提供商网络的历史。坐在他们后面的床上的是“山田”,日本动漫(“动漫”)B Gata H Hei中的角色。

在MyAnimeList.net(可以记录他们看了什么动漫的网站)有一个Dreadiscool用户,他在这个网站说,“B Gata H Kei”是他看过的九个动漫电影系列之一。其他八个?Mirai恶意软件的名字就来源于Mirai Nikki系列。

Dreadiscool在Reddit的个人信息也很有趣,最近发布的大多数帖子都涉及当时发生的主要的DDoS攻击,包括对Rutgers大学的一系列DDoS攻击。后面有更多关于Rutgers大学的内容。

与Anna-Senpai的对话

在KrebsOnSecurity遭受620 Gbps攻击的同时,法国网络托管服务巨人OVH遭受了更大的攻击,由同一个Mirai僵尸网络发起攻击。虽然这个事实已经在新闻媒体中广泛报道,但是OVH被攻击的原因可能不是那么多人知晓。

根据OVH创始人和首席技术官Octave Klaba的推文,这次大规模攻击的目标也是一个Minecraft服务器(尽管Klaba在他的推文中错误地将其称为目标“mindcraft服务器”)。

事实证明,在对这个网站和OVH攻击后的几天里,Anna-Sempai在针对Coelho的ProxyPipe攻击时对Mirai进行了训练,以至于破解了他们的DDoS缓解服务并导致许多流行的Minecraft服务器下线。

无法获得更多的带宽,也不愿意与第三方DDoS缓解公司签订昂贵的年度合同,Coelho转向唯一的另一个选择来从攻击中解脱:向Mirai僵尸网络的C&C服务器所在的互联网托管公司提交滥用投诉,以下线这些主机。“我们做到了,因为我们没有其他选择,我们所有的客户都被打到下线了,”Coelho说,“即使没有其他DDoS缓解公司能够防御这些攻击[从Mirai],我们仍然需要防御,因为我们的客户开始迁移到其他吸引较少攻击的服务提供商那去了。”。

Coelho说,他在搜索到与攻击中使用的bots相关的ip地址列表后,能够将Mirai僵尸网络的控制服务器追溯到乌克兰的主机提供商。该公司,BlazingFast [dot] io,拥有托管僵尸网络控制网络的“美誉”(即使现在,Spamhaus报告了一个从2017年1月17日起运行在BlazingFast上的物联网僵尸网络控制器)。

Coelho没有从BlazingFast那里得到任何有效的反馈,他将自己的投诉升级到了Voxility,这家公司当时正在为BlazingFast提供DDoS保护。“Voxility承认控制服务器的存在,并说他们会将它路由到null[删除],但他们没有,”Coelho说, “他们基本上在骗我们,然后也不回复任何邮件了。”。

Coelho说,他随后给BlazingFast所属的ISP发邮件,但没有收到该公司或下一个ISP的帮助。Coelho说,他们找到了BlazingFast的第五个ISP Telia Sonera,他们确认了他的报告,并迅速下线Mirai的控制服务器。结果,许多感染了Mirai的系统不能再连接到僵尸网络的控制服务器,大大减少了僵尸网络的整体火力。Coelho接着说“Telia的行动将僵尸网络能发起的攻击大小降低到80 Gbps,而这在ProxyPipe内部的DDoS缓解功能范围内。”。

令人难以置信的是,9月28日,Anna-Senpai本人通过Skype联系到Coelho。 Coelho与KrebsOnSecurity分享了该聊天对话的副本。对话记录显示Anna-Senpai猜测到了是ProxyPipe进行的投诉,导致了Mirai失效。Anna-Senpai说他从KrebsOnSecurity博客的文章中看到一个评论,这个用户的名字与Coelho的客户一样,所以他猜想ProxyPipe与此事有关。

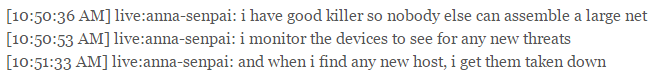

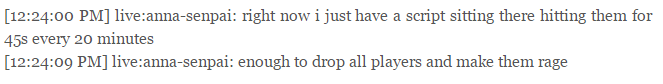

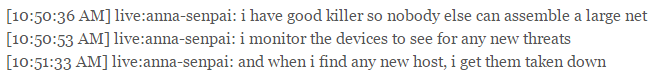

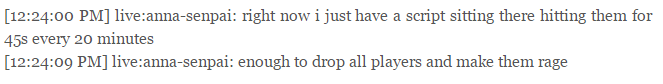

在如下的对话中,Coelho的名称为“katie.onis”

事实证明,在对这个网站和OVH攻击后的几天里,Anna-Sempai在针对Coelho的ProxyPipe攻击时对Mirai进行了训练,以至于破解了他们的DDoS缓解服务并导致许多流行的Minecraft服务器下线。

无法获得更多的带宽,也不愿意与第三方DDoS缓解公司签订昂贵的年度合同,Coelho转向唯一的另一个选择来从攻击中解脱:向Mirai僵尸网络的C&C服务器所在的互联网托管公司提交滥用投诉,以下线这些主机。“我们做到了,因为我们没有其他选择,我们所有的客户都被打到下线了,”Coelho说,“即使没有其他DDoS缓解公司能够防御这些攻击[从Mirai],我们仍然需要防御,因为我们的客户开始迁移到其他吸引较少攻击的服务提供商那去了。”。

Coelho说,他在搜索到与攻击中使用的bots相关的ip地址列表后,能够将Mirai僵尸网络的控制服务器追溯到乌克兰的主机提供商。该公司,BlazingFast [dot] io,拥有托管僵尸网络控制网络的“美誉”(即使现在,Spamhaus报告了一个从2017年1月17日起运行在BlazingFast上的物联网僵尸网络控制器)。

Coelho没有从BlazingFast那里得到任何有效的反馈,他将自己的投诉升级到了Voxility,这家公司当时正在为BlazingFast提供DDoS保护。“Voxility承认控制服务器的存在,并说他们会将它路由到null[删除],但他们没有,”Coelho说, “他们基本上在骗我们,然后也不回复任何邮件了。”。

Coelho说,他随后给BlazingFast所属的ISP发邮件,但没有收到该公司或下一个ISP的帮助。Coelho说,他们找到了BlazingFast的第五个ISP Telia Sonera,他们确认了他的报告,并迅速下线Mirai的控制服务器。结果,许多感染了Mirai的系统不能再连接到僵尸网络的控制服务器,大大减少了僵尸网络的整体火力。Coelho接着说“Telia的行动将僵尸网络能发起的攻击大小降低到80 Gbps,而这在ProxyPipe内部的DDoS缓解功能范围内。”。

令人难以置信的是,9月28日,Anna-Senpai本人通过Skype联系到Coelho。 Coelho与KrebsOnSecurity分享了该聊天对话的副本。对话记录显示Anna-Senpai猜测到了是ProxyPipe进行的投诉,导致了Mirai失效。Anna-Senpai说他从KrebsOnSecurity博客的文章中看到一个评论,这个用户的名字与Coelho的客户一样,所以他猜想ProxyPipe与此事有关。

在如下的对话中,Coelho的名称为“katie.onis”

通知和撤销

Anna-Senpai可能对Coelho拿下Mirai的方法感到迷惑,因为Anna-Senpai在前一个月也是用同样的方法来对待Mirai的顶级竞争对手- Qbot。

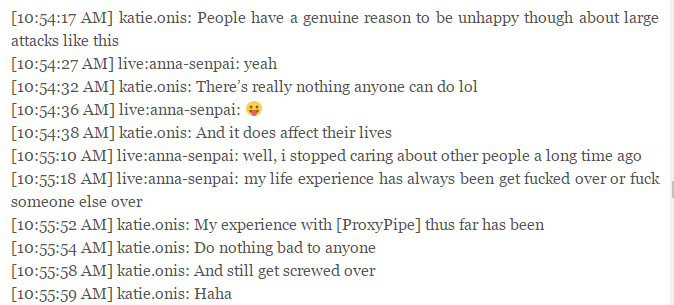

在Coelho和Anna-Senpai之间的这个聊天之前的一个月,Anna正忙于向各种托管公司发送滥用投诉,警告他们正在托管需要被关闭的大型物联网设备botnet的控制服务器。这显然只是来自Mirai管理员的一个扩展活动的一部分,以消除其他基于物联网设备的DDoS僵尸网络占有易受攻击的物联网设备池。Anna在与Coelho的聊天中证实了这一点:

通知和撤销

Anna-Senpai可能对Coelho拿下Mirai的方法感到迷惑,因为Anna-Senpai在前一个月也是用同样的方法来对待Mirai的顶级竞争对手- Qbot。

在Coelho和Anna-Senpai之间的这个聊天之前的一个月,Anna正忙于向各种托管公司发送滥用投诉,警告他们正在托管需要被关闭的大型物联网设备botnet的控制服务器。这显然只是来自Mirai管理员的一个扩展活动的一部分,以消除其他基于物联网设备的DDoS僵尸网络占有易受攻击的物联网设备池。Anna在与Coelho的聊天中证实了这一点:

收到Anna-Senpai的滥用投诉的ISP或托管服务提供商都被鼓励将邮件回复给ogmemes123123@gmail.com,以回答问题或者确认是否删除bot服务器。ISP如果拒绝对Anna-Senpai投诉Qbot的电子邮件迅速采取行动,很快就发现它们遭受了来自Mirai的巨大DDoS攻击。

托管服务商Frantech的所有者Francisco Dias是第一个发现忽略Anna的滥用报告会有多大代价的人。在2016年9月中旬,Francisco不小心与Anna-Senpai进行了互联网战。当时Mirai 的幕后黑手正在使用“jorgemichaels”作为昵称,而Jorgemichaels也在LowEndTalk.com上讨论废弃物有关的话题。具体来说,Jorgemichaels要求Francisco在论坛上就他的一个Qbot滥用投诉被忽略的事情进行公开讨论。Francisco告诉Jorgemichaels如果事情非常紧急的话建议向警方提出投诉。Jorgemichaels让Francisco闭嘴,当弗朗西斯科沉默了一会儿后,Jorgemichaels得意扬扬的说你知道我住在哪。Francisco说道他会继续保持沉默,因为他忙于为客户提供服务。Jorgemichaels回答说,“听起来你有非常多的客户需要你的帮助。但是Francisco千万不要惹怒了黑社会,否则有损你的事业。”不久以后,Frantech公司在被Mirai 攻击后下线。下面是Francisco和Anna-Senpai / Jorgemichaels之间私人对话的一个片段,Francisco之后关闭了报告提到的Qbot控制服务器,以换取Anna / Jorgemichaels停止攻击。

收到Anna-Senpai的滥用投诉的ISP或托管服务提供商都被鼓励将邮件回复给ogmemes123123@gmail.com,以回答问题或者确认是否删除bot服务器。ISP如果拒绝对Anna-Senpai投诉Qbot的电子邮件迅速采取行动,很快就发现它们遭受了来自Mirai的巨大DDoS攻击。

托管服务商Frantech的所有者Francisco Dias是第一个发现忽略Anna的滥用报告会有多大代价的人。在2016年9月中旬,Francisco不小心与Anna-Senpai进行了互联网战。当时Mirai 的幕后黑手正在使用“jorgemichaels”作为昵称,而Jorgemichaels也在LowEndTalk.com上讨论废弃物有关的话题。具体来说,Jorgemichaels要求Francisco在论坛上就他的一个Qbot滥用投诉被忽略的事情进行公开讨论。Francisco告诉Jorgemichaels如果事情非常紧急的话建议向警方提出投诉。Jorgemichaels让Francisco闭嘴,当弗朗西斯科沉默了一会儿后,Jorgemichaels得意扬扬的说你知道我住在哪。Francisco说道他会继续保持沉默,因为他忙于为客户提供服务。Jorgemichaels回答说,“听起来你有非常多的客户需要你的帮助。但是Francisco千万不要惹怒了黑社会,否则有损你的事业。”不久以后,Frantech公司在被Mirai 攻击后下线。下面是Francisco和Anna-Senpai / Jorgemichaels之间私人对话的一个片段,Francisco之后关闭了报告提到的Qbot控制服务器,以换取Anna / Jorgemichaels停止攻击。

回到Anna-Senpai和Coelho在2016年9月底的聊天。Anna-Senpai告诉Coelho,对ProxyPipe的攻击不是因为个人的原因,这是业务要求。Anna说,他已经出租了这些“节点”,相当大的一个Mirai 僵尸网络,其他黑客可以自由的选定时间发动攻击。Anna说,正如他对Coelho说过的这是业务,一个大型Minecraft服务器的所有者付钱让他针对目前世界上最受欢迎的Minecraft服务器Hypixel发起一次致命的DDoS攻击。KrebsOnSecurity跟Hypixel进行了确认,他们确实在9月27日和30日之间遭受Mirai大规模攻击。

回到Anna-Senpai和Coelho在2016年9月底的聊天。Anna-Senpai告诉Coelho,对ProxyPipe的攻击不是因为个人的原因,这是业务要求。Anna说,他已经出租了这些“节点”,相当大的一个Mirai 僵尸网络,其他黑客可以自由的选定时间发动攻击。Anna说,正如他对Coelho说过的这是业务,一个大型Minecraft服务器的所有者付钱让他针对目前世界上最受欢迎的Minecraft服务器Hypixel发起一次致命的DDoS攻击。KrebsOnSecurity跟Hypixel进行了确认,他们确实在9月27日和30日之间遭受Mirai大规模攻击。

Coelho告诉KrebsOnSecurity,Anna描述的对Hypixel发起的一次又一次的DDoS攻击不仅仅是为了让Hypixel不能赚钱。他说,这种攻击方法的目的是为了加剧和惹恼Hypixel的客户,这样他们的客户就可能转而投向竞争对手的Minecraft服务器。Coelho解释道:“这不只是要让它停止服务,而是要让每个在服务器上玩的人都疯掉”,“如果你每20分钟就发动一次短暂的攻击,你基本上给了玩家足够的时间再回到服务器,参与到另一个游戏中,然后接着再次断开他的连接。”。

Anna-Senpai告诉Coelho对KrebsOnSecurity进行的620 Gbps攻击的原因也是因为业务。在攻击前两周,我发布了一个长达数月的调查结果,透露“vDOS”是最大和运行时间最长的付费DDoS攻击服务之一,它被黑客给攻击了,然后所有者和客户的详细信息都遭到了泄露。vDOS为它的主人获取了超过60万美元的收入,而它是由两个18岁的以色列男子别名为“applej4ck”和“p1st0”的黑客所经营的。在那段时间后,以色列当局逮捕了这两个人,而已经运作了四年的vDOS被关闭了。

Coelho告诉KrebsOnSecurity,Anna描述的对Hypixel发起的一次又一次的DDoS攻击不仅仅是为了让Hypixel不能赚钱。他说,这种攻击方法的目的是为了加剧和惹恼Hypixel的客户,这样他们的客户就可能转而投向竞争对手的Minecraft服务器。Coelho解释道:“这不只是要让它停止服务,而是要让每个在服务器上玩的人都疯掉”,“如果你每20分钟就发动一次短暂的攻击,你基本上给了玩家足够的时间再回到服务器,参与到另一个游戏中,然后接着再次断开他的连接。”。

Anna-Senpai告诉Coelho对KrebsOnSecurity进行的620 Gbps攻击的原因也是因为业务。在攻击前两周,我发布了一个长达数月的调查结果,透露“vDOS”是最大和运行时间最长的付费DDoS攻击服务之一,它被黑客给攻击了,然后所有者和客户的详细信息都遭到了泄露。vDOS为它的主人获取了超过60万美元的收入,而它是由两个18岁的以色列男子别名为“applej4ck”和“p1st0”的黑客所经营的。在那段时间后,以色列当局逮捕了这两个人,而已经运作了四年的vDOS被关闭了。

[注意:如果是真的,有人会因为我报告了vDOS的故事而雇佣Anna-Senpai攻击我的网站,那简直太讽刺了。这是因为applej4ck的vDOS服务背后的火力在很大程度上是由感染了Qbot变种的物联网系统的僵尸网络产生的,这是与Mirai非常相似的僵尸网络。]

Coelho告诉KrebsOnSecurity,如果他和攻击者的谈话看上去太过于温和,那是因为他担心惹怒Anna,然后又招致来一场针对proxypipe的攻击。Coelho说,Mirail对ProxyPipe的攻击导致许多客户切换到其他Minecraft服务器保护商那,Coelho估计攻击成本在40万美元到50万美元之间。

[注意:如果是真的,有人会因为我报告了vDOS的故事而雇佣Anna-Senpai攻击我的网站,那简直太讽刺了。这是因为applej4ck的vDOS服务背后的火力在很大程度上是由感染了Qbot变种的物联网系统的僵尸网络产生的,这是与Mirai非常相似的僵尸网络。]

Coelho告诉KrebsOnSecurity,如果他和攻击者的谈话看上去太过于温和,那是因为他担心惹怒Anna,然后又招致来一场针对proxypipe的攻击。Coelho说,Mirail对ProxyPipe的攻击导致许多客户切换到其他Minecraft服务器保护商那,Coelho估计攻击成本在40万美元到50万美元之间。

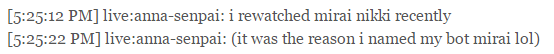

两人甚至后来还讨论起了动漫,Anna-Senpai猜测Coelho可能是某种动漫类型的粉丝。Anna-Senpai说,他观看了动漫系列“Gate,”,也就是上面提到过的Dreadiscool动漫列表中的“B Gata H Hei”有借鉴过它。Anna还证实,他的bot恶意软件的名称是从动漫系列“Mirai Nikki”派生的。

两人甚至后来还讨论起了动漫,Anna-Senpai猜测Coelho可能是某种动漫类型的粉丝。Anna-Senpai说,他观看了动漫系列“Gate,”,也就是上面提到过的Dreadiscool动漫列表中的“B Gata H Hei”有借鉴过它。Anna还证实,他的bot恶意软件的名称是从动漫系列“Mirai Nikki”派生的。

DREADISCOOL = ANNA = JHA?

Coelho说当Anna-Senpai在Skype上首次与他接触时,他对黑客的真实身份一点线索都没有。但是在与Anna-Senpai进行聊天会话几周后,Coelho的业务合作伙伴(上面第一个聊天部分提到的Eric)说他注意到,Mirai中的一些代码看起来非常类似于Dreadiscool发布到他的Github帐户的代码。“他开始得出结论,也许Paras就是Anna”,Coelho说,“他给了我很多想法,我做了我自己的调查后,我觉得他可能是对的。”。

Coelho说他认识Paras Jha已经四年多了,当Jha在Minetime工作时,他在网上见到了他,那时候ProxyPipe正在防止DDoS攻击。“当时我们谈了很多,我们曾经一起编写了很多项目”,Coelho说,“他现在真的很善于编程,但是当时他不是这样子的。他有点落后,我几乎教会了他一切”,“他喜欢他的知识被其他人认可和赞扬”。

Coelho说,不久之后,Minetime在2013年遭到DDoS敲诈攻击,Paras加入Hackforums,在那之后Paras就不再回应他的在线消息了。“他只不过是完全抛弃了地球的表面”,Coelho继续说到,“当他开始在Hackforums混之后,我不再认识他了,他变成了另一个人。”。Coelho还说不相信他的老朋友会希望他受到伤害,Jha可能是受到了压力才攻击的ProxyPipe。Coelho又补充到,“在我看来,他还是一个孩子,他得到了很多同行给予他的压力”,“如果他没有[发动攻击],他不仅会感到被排除在外,而且这些人也不再是他的朋友了,他们可以把他赶出去。我认为他以及和他一起的其他人的处境非常非常糟糕。”。

Rutgers大学的DDOS攻击

12月16日,安全供应商Digital Shadows开展了一个网络研讨会,会议的重点在于Mirai作者现实生活的身份。根据他们的分析,在Mirai作者被称为Hackforums的Anna-Senpai之前,他使用过昵称“Ogmemes123123”(这也是联系Coelho的Skype用户名的别名)和电子邮件地址ogmemes123123@gmail.com (这个是他在要求各种托管公司删除托管在他们网络上的Qbot控制服务器时留下的联系方式)。

Digital Shadows注意到,Mirai作者似乎使用了另一个昵称:“OG_Richard_Stallman”,这可能是对自由软件基金会创始人的参考。 ogmemes123123@gmail.com帐户用于在Facebook注册以OG_Richard Stallman为名的账号。从这个Facebook来看,OG_Richard_Stallman从2015年开始在New Brunswick, NJ-based Rutgers University学习计算机工程。

那个时间点,Paras Jha是Rutgers 大学的学生。这是特别值得注意的,因为自2015年秋季学期开始,Rutgers大学一直在处理其网络上的一系列DDoS攻击,超过了6个事件。对于每次DDoS攻击,攻击者都会在在线帖子和媒体采访中嘲笑该大学,鼓励学校花钱购买某种DDoS缓解服务。

DREADISCOOL = ANNA = JHA?

Coelho说当Anna-Senpai在Skype上首次与他接触时,他对黑客的真实身份一点线索都没有。但是在与Anna-Senpai进行聊天会话几周后,Coelho的业务合作伙伴(上面第一个聊天部分提到的Eric)说他注意到,Mirai中的一些代码看起来非常类似于Dreadiscool发布到他的Github帐户的代码。“他开始得出结论,也许Paras就是Anna”,Coelho说,“他给了我很多想法,我做了我自己的调查后,我觉得他可能是对的。”。

Coelho说他认识Paras Jha已经四年多了,当Jha在Minetime工作时,他在网上见到了他,那时候ProxyPipe正在防止DDoS攻击。“当时我们谈了很多,我们曾经一起编写了很多项目”,Coelho说,“他现在真的很善于编程,但是当时他不是这样子的。他有点落后,我几乎教会了他一切”,“他喜欢他的知识被其他人认可和赞扬”。

Coelho说,不久之后,Minetime在2013年遭到DDoS敲诈攻击,Paras加入Hackforums,在那之后Paras就不再回应他的在线消息了。“他只不过是完全抛弃了地球的表面”,Coelho继续说到,“当他开始在Hackforums混之后,我不再认识他了,他变成了另一个人。”。Coelho还说不相信他的老朋友会希望他受到伤害,Jha可能是受到了压力才攻击的ProxyPipe。Coelho又补充到,“在我看来,他还是一个孩子,他得到了很多同行给予他的压力”,“如果他没有[发动攻击],他不仅会感到被排除在外,而且这些人也不再是他的朋友了,他们可以把他赶出去。我认为他以及和他一起的其他人的处境非常非常糟糕。”。

Rutgers大学的DDOS攻击

12月16日,安全供应商Digital Shadows开展了一个网络研讨会,会议的重点在于Mirai作者现实生活的身份。根据他们的分析,在Mirai作者被称为Hackforums的Anna-Senpai之前,他使用过昵称“Ogmemes123123”(这也是联系Coelho的Skype用户名的别名)和电子邮件地址ogmemes123123@gmail.com (这个是他在要求各种托管公司删除托管在他们网络上的Qbot控制服务器时留下的联系方式)。

Digital Shadows注意到,Mirai作者似乎使用了另一个昵称:“OG_Richard_Stallman”,这可能是对自由软件基金会创始人的参考。 ogmemes123123@gmail.com帐户用于在Facebook注册以OG_Richard Stallman为名的账号。从这个Facebook来看,OG_Richard_Stallman从2015年开始在New Brunswick, NJ-based Rutgers University学习计算机工程。

那个时间点,Paras Jha是Rutgers 大学的学生。这是特别值得注意的,因为自2015年秋季学期开始,Rutgers大学一直在处理其网络上的一系列DDoS攻击,超过了6个事件。对于每次DDoS攻击,攻击者都会在在线帖子和媒体采访中嘲笑该大学,鼓励学校花钱购买某种DDoS缓解服务。

攻击者在Reddit和Twitter上使用昵称“og_richard_stallman”,“exfocus”和“ogexfocus”表示对Rutgers大学大约六次的攻击表示负责。Exfocus甚至在Reddit上创建了自己的“Ask Me Anything”页面来讨论针对Rutgers大学的攻击。

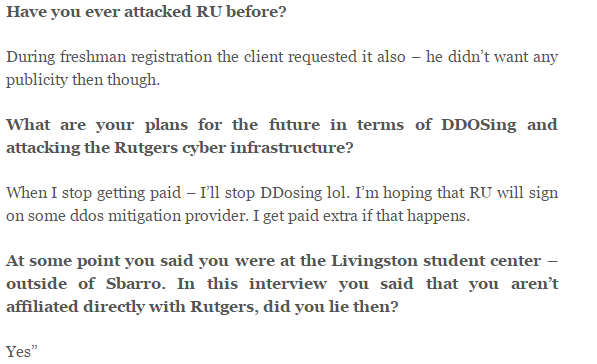

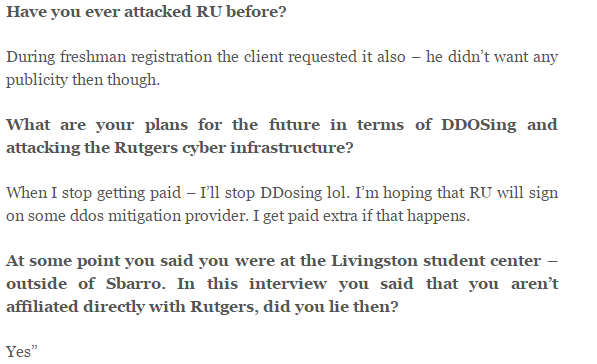

Exfocus还接受了一个新泽西州的博主的采访,声称他使用多达17万的bot对大学发起攻击,每小时就能获得$ 500。这里有几个来自那次采访的片段,他对租用他僵尸网络的“客户”发起了指责:

攻击者在Reddit和Twitter上使用昵称“og_richard_stallman”,“exfocus”和“ogexfocus”表示对Rutgers大学大约六次的攻击表示负责。Exfocus甚至在Reddit上创建了自己的“Ask Me Anything”页面来讨论针对Rutgers大学的攻击。

Exfocus还接受了一个新泽西州的博主的采访,声称他使用多达17万的bot对大学发起攻击,每小时就能获得$ 500。这里有几个来自那次采访的片段,他对租用他僵尸网络的“客户”发起了指责:

在线搜索Anna-Senpai和OG_Richard_Stallman使用的Gmail地址会在Pastebin打开一个创建时间为2016年7月1日之前的帖子,其中匿名的Pastebin用户创建了一个OG_Richard_Stallman的“dox”。Doxing是指在线发布某人的个人信息或将某人的社交账号的真实信息披露出来。dox中发出了OG_Richard_Stallman在土耳其的个人地址和电话号码,但这几乎肯定是一个意图混淆网络犯罪调查员的假dox。原因如下:Google搜索显示,这个相同的地址和电话号码显示在针对另一个人的dox上,而这个Pastebin上的帖子是早于2013年6月就创建的,这样做的原因是要暴露或混淆Hackforums上用户LiteSpeed的身份。回想一下,LiteSpeed是ProTraf的Josiah White承认在Hackforums上使用的别名。

通过og_richard_stallman敲诈

这个OG_Richard_Stallman身份与另一个我们已经提到的人Anna-Senpai联系在了一起,Francisco Dias,他的Frantech ISP在9月中旬被Anna-Senpai和Mirai攻击。

Francisco告诉KrebsOnSecurity,在2016年8月初,他开始从与OG_Richard_Stallman相关联的Gmail地址收到勒索电子邮件。“这个使用Richard Stallman名字的人在Skype上添加了我,并且说”我会把你所有的互联网业务打到下线,直到你支付我金钱“,Francisco回忆说,“他告诉我,停止攻击的前期成本是10比特币[当时差不多5,000美元],如果我在攻击开始后的四个小时内没有付款,费用将翻倍到20比特币。”。Francisco说他没有满足他的要求,最终OG_Richard_Stallman取消了攻击。但他说又过了一会儿,攻击就强大到了足以给Frantech的互联网提供商带来问题。“Mirai努力的对我们的服务器发起攻击,它在消耗了大量的电力的同时还对在洛杉矶的节点造成了麻烦”,Francisco继续说,“我几乎把所有的问题都抛给了[DDoS缓解提供者] Voxility,最终熬过来了。”。

OG_Richard_Stallman的身份也与另一个托管公司相关联,在8月初他对其发起了类似的勒索攻击,而该公司在2016年曾经是ProTraf的客户之一。该公司拒绝被记录在案,但表示它在2016年中就停止了与Protraf的中间业务,因为他们对服务质量不满意。不久之后,它收到了来自“OG_Richard_Stallman”价值$5000比特币的勒索请求,付款以避免被DDoS攻击。该公司的一名研究人员假装成是要购买DDoS服务的客户,通过电子邮件中提供的ogmemes123123@gmail.com地址与勒索者联系。OG_Richard_Stallman告诉该研究人员,他可以保证350 Gbps的攻击流量,如果目标没有被拿下的话,客户将获得全额退款。至于攻击的价格? 每五分钟攻击需付价值$100的比特币。后来托管公司表示,他的雇主拒绝支付该勒索请求,随后就受到了来自Mirai超过300 Gbps的攻击。

来自某匿名人士的话:“显然,攻击者是非常具有技术性的,因为他们会攻击子网内的每一个ip,并且在我们对此进行防护后,他们开始转而攻击上游路由器的接口”。当被问及他们认为可能谁要对此攻击负责时,我的消息来源者称他的雇主立即怀疑是ProTraf,这是因为Mirai也对公司主页的ip进行了攻击,而本来该主页的真实ip是被DDoS缓解公司Cloudflare隐藏了的,理论上是不可能被攻击的(ProTraf之前与该公司合作过,所以ProTraf知道它的真实ip)。他继续说到“我们相信攻击者是Protraf的工作人员或与该公司有关的人”。

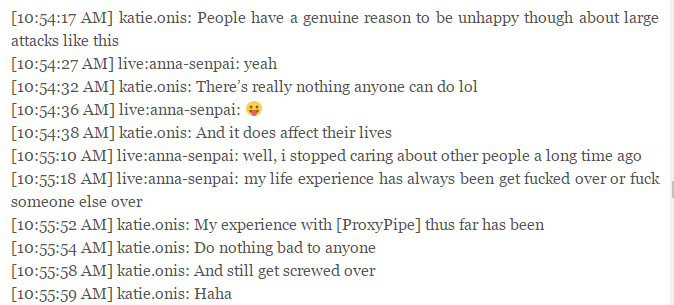

下图为该不愿透漏名称的公司收到的来自于OG_Richard_Stallman的勒索邮件,后来他假装成是要购买DDoS服务的顾客与之进行交流,注意这里他大胆的说他要购买服务对ProTraf发起DDoS攻击。

在线搜索Anna-Senpai和OG_Richard_Stallman使用的Gmail地址会在Pastebin打开一个创建时间为2016年7月1日之前的帖子,其中匿名的Pastebin用户创建了一个OG_Richard_Stallman的“dox”。Doxing是指在线发布某人的个人信息或将某人的社交账号的真实信息披露出来。dox中发出了OG_Richard_Stallman在土耳其的个人地址和电话号码,但这几乎肯定是一个意图混淆网络犯罪调查员的假dox。原因如下:Google搜索显示,这个相同的地址和电话号码显示在针对另一个人的dox上,而这个Pastebin上的帖子是早于2013年6月就创建的,这样做的原因是要暴露或混淆Hackforums上用户LiteSpeed的身份。回想一下,LiteSpeed是ProTraf的Josiah White承认在Hackforums上使用的别名。

通过og_richard_stallman敲诈

这个OG_Richard_Stallman身份与另一个我们已经提到的人Anna-Senpai联系在了一起,Francisco Dias,他的Frantech ISP在9月中旬被Anna-Senpai和Mirai攻击。

Francisco告诉KrebsOnSecurity,在2016年8月初,他开始从与OG_Richard_Stallman相关联的Gmail地址收到勒索电子邮件。“这个使用Richard Stallman名字的人在Skype上添加了我,并且说”我会把你所有的互联网业务打到下线,直到你支付我金钱“,Francisco回忆说,“他告诉我,停止攻击的前期成本是10比特币[当时差不多5,000美元],如果我在攻击开始后的四个小时内没有付款,费用将翻倍到20比特币。”。Francisco说他没有满足他的要求,最终OG_Richard_Stallman取消了攻击。但他说又过了一会儿,攻击就强大到了足以给Frantech的互联网提供商带来问题。“Mirai努力的对我们的服务器发起攻击,它在消耗了大量的电力的同时还对在洛杉矶的节点造成了麻烦”,Francisco继续说,“我几乎把所有的问题都抛给了[DDoS缓解提供者] Voxility,最终熬过来了。”。

OG_Richard_Stallman的身份也与另一个托管公司相关联,在8月初他对其发起了类似的勒索攻击,而该公司在2016年曾经是ProTraf的客户之一。该公司拒绝被记录在案,但表示它在2016年中就停止了与Protraf的中间业务,因为他们对服务质量不满意。不久之后,它收到了来自“OG_Richard_Stallman”价值$5000比特币的勒索请求,付款以避免被DDoS攻击。该公司的一名研究人员假装成是要购买DDoS服务的客户,通过电子邮件中提供的ogmemes123123@gmail.com地址与勒索者联系。OG_Richard_Stallman告诉该研究人员,他可以保证350 Gbps的攻击流量,如果目标没有被拿下的话,客户将获得全额退款。至于攻击的价格? 每五分钟攻击需付价值$100的比特币。后来托管公司表示,他的雇主拒绝支付该勒索请求,随后就受到了来自Mirai超过300 Gbps的攻击。

来自某匿名人士的话:“显然,攻击者是非常具有技术性的,因为他们会攻击子网内的每一个ip,并且在我们对此进行防护后,他们开始转而攻击上游路由器的接口”。当被问及他们认为可能谁要对此攻击负责时,我的消息来源者称他的雇主立即怀疑是ProTraf,这是因为Mirai也对公司主页的ip进行了攻击,而本来该主页的真实ip是被DDoS缓解公司Cloudflare隐藏了的,理论上是不可能被攻击的(ProTraf之前与该公司合作过,所以ProTraf知道它的真实ip)。他继续说到“我们相信攻击者是Protraf的工作人员或与该公司有关的人”。

下图为该不愿透漏名称的公司收到的来自于OG_Richard_Stallman的勒索邮件,后来他假装成是要购买DDoS服务的顾客与之进行交流,注意这里他大胆的说他要购买服务对ProTraf发起DDoS攻击。

DDoS会议

经过几个月,我收集了从Ammar Zuberi(ProTraf所有者Paras Jha的同事)听来的以及Mirai的开发者的信息。

Zuberi告诉KrebsOnSecurity,Jha承认他负责管理Mirai,也是他发起了对Rutgers大学的DDoS攻击。Zuberi说2015年10月他去Jha的大学宿舍拜访时,Jha向他吹嘘自己是如何对Rutgers大学发起DDoS攻击的。Zuberi回忆说:“他笑着说,他是如何让学校的一个安全人员被解雇的,以及学校是如何因为他而提高学费的,“他没有真正说出他为什么这样做的原因,但我感觉他只是在试验,通过这些攻击测试他能做到什么程度”。

Zuberi说他没有意识到Jha用他的DDoS攻击都做了什么,直到去年底他与他面对面进行了交流。Zuberi说在2016年11月底他正在去拜访亚利桑那州祖母的路上,然后在纽约逗留了,所以他联系了Jha,并且在Jha在新泽西Fanwood的家度过了夜晚。

正如我在“Spreading the DDoS Disease and Selling the Cure”中指出的,Anna-Senpai在santasbigcandycane [dot] cx(通过Namecentral注册的域名)上泄露了Mirai的源代码。Namecentral是一个非常不出名的域名注册商,在三年内只注册了多数不多的几个域名。

根据Zuberi所说的,只有五个人知道Namecentral的存在:他自己,CJ Sculti,Paras Jha,Josiah White和Namecentral的所有者Jesse Wu(19岁的Wu在上面所给的那个链接中的故事特别突出)。

“当我看到Mirai的代码已经在Namecentral的域上泄露时,我直接问Paras说“那一切都是你做的是吗?,他微笑着说是的”,Zuberi回忆说,“然后他告诉我他最近听到说有一个联邦调查局特工正在调查Mirai,他给我展示了他和特工之间的一些讯息。他为自己感到骄傲,并且吹嘘他把邦调查局耍的团团转”。

Zuberi继续说,在11月访问过他的家以后就再没有与Jha联系。Zuberi说他相信Mirai用来控制感染的物联网设备的大部分代码是由Jha写的,因为它是用Golang写的,而Jha的合作伙伴White不擅长该编程语言。Zuberi表示,他认为White主要负责开发的是用于感染新的物联网设备的扩展代码,因为它是用C语言写的,而这是White擅长的编程语言。

在上述大多数发生的时间,之前被ProTraf占用的大量ip已被撤销,ProxyPipe的Coelho说ProTraf可能没钱为继下去了。

ProTraf的Josiah White解释了ProTraf所有的ip消失的原因是他们要重新启动公司。White告诉KrebsOnSecurity,“我们正在重组和重新调整我们正在做的事情”,Jha则完全没有回应。

1月19日,10:51 a.m更新:Jha进行了回应,他对这个故事的第一个评论是,我错误地引用了上面提到的dreadiscool列出的动漫电影。当直接询问他涉嫌操纵Mirai时,Jha说他Mirai不是他写的,也没有参与攻击Rutgers大学。“第一次发生时,我只是一个新生,我住在宿舍里”,Jha说,“在接近年底的攻击的高潮,我几乎一个星期都没办法联网,跟其他学生是一样的。我不能注册课程,而且有很多事情要处理”。Jha说Zuberi去年在他的房子过夜,但他否认Zuberi的其他言论。他知道有联邦调查局特工在调查Mirai,但当被问及自那以后他是否听说过联邦调查局特工时他表示“无可奉告”。“我不认为有足够的事实能够指控那就是我”,Jha说,“我就是一个很普通的人,过去没有做过这种事情,也没有任何反社会的行为。这篇文章的作者才是反社会的”。

Anna-Senpai和ProxyPipe的Coelho之间的对话副本在这里。

DDoS会议

经过几个月,我收集了从Ammar Zuberi(ProTraf所有者Paras Jha的同事)听来的以及Mirai的开发者的信息。

Zuberi告诉KrebsOnSecurity,Jha承认他负责管理Mirai,也是他发起了对Rutgers大学的DDoS攻击。Zuberi说2015年10月他去Jha的大学宿舍拜访时,Jha向他吹嘘自己是如何对Rutgers大学发起DDoS攻击的。Zuberi回忆说:“他笑着说,他是如何让学校的一个安全人员被解雇的,以及学校是如何因为他而提高学费的,“他没有真正说出他为什么这样做的原因,但我感觉他只是在试验,通过这些攻击测试他能做到什么程度”。

Zuberi说他没有意识到Jha用他的DDoS攻击都做了什么,直到去年底他与他面对面进行了交流。Zuberi说在2016年11月底他正在去拜访亚利桑那州祖母的路上,然后在纽约逗留了,所以他联系了Jha,并且在Jha在新泽西Fanwood的家度过了夜晚。

正如我在“Spreading the DDoS Disease and Selling the Cure”中指出的,Anna-Senpai在santasbigcandycane [dot] cx(通过Namecentral注册的域名)上泄露了Mirai的源代码。Namecentral是一个非常不出名的域名注册商,在三年内只注册了多数不多的几个域名。

根据Zuberi所说的,只有五个人知道Namecentral的存在:他自己,CJ Sculti,Paras Jha,Josiah White和Namecentral的所有者Jesse Wu(19岁的Wu在上面所给的那个链接中的故事特别突出)。

“当我看到Mirai的代码已经在Namecentral的域上泄露时,我直接问Paras说“那一切都是你做的是吗?,他微笑着说是的”,Zuberi回忆说,“然后他告诉我他最近听到说有一个联邦调查局特工正在调查Mirai,他给我展示了他和特工之间的一些讯息。他为自己感到骄傲,并且吹嘘他把邦调查局耍的团团转”。

Zuberi继续说,在11月访问过他的家以后就再没有与Jha联系。Zuberi说他相信Mirai用来控制感染的物联网设备的大部分代码是由Jha写的,因为它是用Golang写的,而Jha的合作伙伴White不擅长该编程语言。Zuberi表示,他认为White主要负责开发的是用于感染新的物联网设备的扩展代码,因为它是用C语言写的,而这是White擅长的编程语言。

在上述大多数发生的时间,之前被ProTraf占用的大量ip已被撤销,ProxyPipe的Coelho说ProTraf可能没钱为继下去了。

ProTraf的Josiah White解释了ProTraf所有的ip消失的原因是他们要重新启动公司。White告诉KrebsOnSecurity,“我们正在重组和重新调整我们正在做的事情”,Jha则完全没有回应。

1月19日,10:51 a.m更新:Jha进行了回应,他对这个故事的第一个评论是,我错误地引用了上面提到的dreadiscool列出的动漫电影。当直接询问他涉嫌操纵Mirai时,Jha说他Mirai不是他写的,也没有参与攻击Rutgers大学。“第一次发生时,我只是一个新生,我住在宿舍里”,Jha说,“在接近年底的攻击的高潮,我几乎一个星期都没办法联网,跟其他学生是一样的。我不能注册课程,而且有很多事情要处理”。Jha说Zuberi去年在他的房子过夜,但他否认Zuberi的其他言论。他知道有联邦调查局特工在调查Mirai,但当被问及自那以后他是否听说过联邦调查局特工时他表示“无可奉告”。“我不认为有足够的事实能够指控那就是我”,Jha说,“我就是一个很普通的人,过去没有做过这种事情,也没有任何反社会的行为。这篇文章的作者才是反社会的”。

Anna-Senpai和ProxyPipe的Coelho之间的对话副本在这里。

KrebsOnSecurity在之前的文章中提到过,像Mirai这种恶意软件被用来对个人、企业、政府机构、非盈利组织进行攻击从而使得这些站点下线。这些攻击就被称之为“分布式拒绝服务”(DDoS),它通过对目标站点制造成千上万的垃圾流量使得其他合法访问者无法访问该网站。

现在网络上存在很多提供“付费DDoS服务”的机构,这使得不具备技术的人员也能轻易的发起DDoS攻击。正如我们将看到的,非法DDoS攻击行业为了获得更多的利润而不断的进行竞争,这可能会导致其中的一些机构做出异常的行为。

第一部分

今年夏天的早些时候,我的网站遭受了物联网系统的几次重大攻击,而这些物联网系统是被恶意软件家族控制的,它是Mirai的前身,这些恶意软件主要包含以下几个名字:Bashlite、Gafgyt、Qbot、Remaiten和Torlus。

所有这些相关的物联网僵尸设备以类似于其他众所周知的互联网蠕虫的方式感染新系统,即从一个被感染的主机传播到另一个。就像那些早期的互联网蠕虫一样,通过积极的对网络进行扫描从而识别潜在的感染目标并将其加入到自己的僵尸网络中,这些目标主要包括:家庭路由器、网络摄像头、录像系统。当然这种行为会让大家回想起以前被称之为Morris Worm、NIMDA,、CODE RED、Welchia、Blaster和SQL Slammer的蠕虫。

被感染的物联网设备会扫描网络中存在默认设置或者默认密码的物联网设备并将其感染,然后这些被感染的设备会被驱使进行DDoS攻击(比较具有讽刺意味的是,许多最受Mirai和类似物联网蠕虫感染的设备是安全摄像机)。

Mirai的早前版本有很多的名字,会根据功能的改进来命名,所以每一个名字都对应一个变体。在2014年,一群以“lelddos”为口号的黑客非常公开的使用该代码发起大规模的持续攻击,从而使很多网站处于离线状态。其中最出名的攻击目标就是Minecraft的服务器,这是一个被Microsoft运营的允许任意设备从任意地点连入的流行电脑游戏。

Minecraft通过大像素块来搭建自己想要的建筑,这听起来可能很简单和无聊,但是实际上这款游戏很受人们的喜爱,尤其是青少年男性。微软已售出超过1亿份的Minecraft,并且每时每刻都有超过一百万人同时在线。玩家可以建立自己的世界,也可以通过登录到他们最喜欢的Minecraft服务器来访问其他人的领地或者和朋友一起玩。

KrebsOnSecurity在之前的文章中提到过,像Mirai这种恶意软件被用来对个人、企业、政府机构、非盈利组织进行攻击从而使得这些站点下线。这些攻击就被称之为“分布式拒绝服务”(DDoS),它通过对目标站点制造成千上万的垃圾流量使得其他合法访问者无法访问该网站。

现在网络上存在很多提供“付费DDoS服务”的机构,这使得不具备技术的人员也能轻易的发起DDoS攻击。正如我们将看到的,非法DDoS攻击行业为了获得更多的利润而不断的进行竞争,这可能会导致其中的一些机构做出异常的行为。

第一部分

今年夏天的早些时候,我的网站遭受了物联网系统的几次重大攻击,而这些物联网系统是被恶意软件家族控制的,它是Mirai的前身,这些恶意软件主要包含以下几个名字:Bashlite、Gafgyt、Qbot、Remaiten和Torlus。

所有这些相关的物联网僵尸设备以类似于其他众所周知的互联网蠕虫的方式感染新系统,即从一个被感染的主机传播到另一个。就像那些早期的互联网蠕虫一样,通过积极的对网络进行扫描从而识别潜在的感染目标并将其加入到自己的僵尸网络中,这些目标主要包括:家庭路由器、网络摄像头、录像系统。当然这种行为会让大家回想起以前被称之为Morris Worm、NIMDA,、CODE RED、Welchia、Blaster和SQL Slammer的蠕虫。

被感染的物联网设备会扫描网络中存在默认设置或者默认密码的物联网设备并将其感染,然后这些被感染的设备会被驱使进行DDoS攻击(比较具有讽刺意味的是,许多最受Mirai和类似物联网蠕虫感染的设备是安全摄像机)。

Mirai的早前版本有很多的名字,会根据功能的改进来命名,所以每一个名字都对应一个变体。在2014年,一群以“lelddos”为口号的黑客非常公开的使用该代码发起大规模的持续攻击,从而使很多网站处于离线状态。其中最出名的攻击目标就是Minecraft的服务器,这是一个被Microsoft运营的允许任意设备从任意地点连入的流行电脑游戏。

Minecraft通过大像素块来搭建自己想要的建筑,这听起来可能很简单和无聊,但是实际上这款游戏很受人们的喜爱,尤其是青少年男性。微软已售出超过1亿份的Minecraft,并且每时每刻都有超过一百万人同时在线。玩家可以建立自己的世界,也可以通过登录到他们最喜欢的Minecraft服务器来访问其他人的领地或者和朋友一起玩。

一个大型的成功的Minecraft服务器,每天有超过一千个玩家登录,可以轻松地让服务器的主人每月赚取5万美元,赚的钱主要来源于租用服务器上的空间来构建Minecraft世界、购买游戏项目和特殊能力等。

不出意料的,收入最高的Minecraft服务器最终吸引了那些像lelddos一样的敲诈勒索者的注意力。Lelddos针对Minecraft服务器发起了一个巨大的DDoS攻击,他们知道目标Minecraft服务器的所有者每天可能因为游戏频道保持离线而损失数千美元。

如果他们的服务器一直处于离线无法连接状态而得不到修复,就算忠实客户也会很快的找到其他替代的Minecraft服务器。

Robert Coelho是ProxyPipe公司的副总裁,ProxyPipe公司是一家专门保护Minecraft服务器免受攻击的旧金山公司。

Coelho说“Minecraft行业竞争非常激烈”,“如果你是一个玩家,并且你最喜欢的Minecraft服务器离线,你可以切换到另一个服务器。但对于服务器运营商来说,他永远希望自己的服务器最强化以及用户最大化。你服务器上的玩家越多,也就意味着你赚的钱就越多。但如果你的服务器一旦停止运作,你就会开始失去玩家并且流失速度非常快,但从另一个角度来说这也许也是件好事。”。

在2014年6月,ProxyPipe受到了lelddos发起的每秒300亿比特的DDoS攻击,他们还在Twitter上公开嘲讽受害者。

一个大型的成功的Minecraft服务器,每天有超过一千个玩家登录,可以轻松地让服务器的主人每月赚取5万美元,赚的钱主要来源于租用服务器上的空间来构建Minecraft世界、购买游戏项目和特殊能力等。

不出意料的,收入最高的Minecraft服务器最终吸引了那些像lelddos一样的敲诈勒索者的注意力。Lelddos针对Minecraft服务器发起了一个巨大的DDoS攻击,他们知道目标Minecraft服务器的所有者每天可能因为游戏频道保持离线而损失数千美元。

如果他们的服务器一直处于离线无法连接状态而得不到修复,就算忠实客户也会很快的找到其他替代的Minecraft服务器。

Robert Coelho是ProxyPipe公司的副总裁,ProxyPipe公司是一家专门保护Minecraft服务器免受攻击的旧金山公司。

Coelho说“Minecraft行业竞争非常激烈”,“如果你是一个玩家,并且你最喜欢的Minecraft服务器离线,你可以切换到另一个服务器。但对于服务器运营商来说,他永远希望自己的服务器最强化以及用户最大化。你服务器上的玩家越多,也就意味着你赚的钱就越多。但如果你的服务器一旦停止运作,你就会开始失去玩家并且流失速度非常快,但从另一个角度来说这也许也是件好事。”。

在2014年6月,ProxyPipe受到了lelddos发起的每秒300亿比特的DDoS攻击,他们还在Twitter上公开嘲讽受害者。

当时,ProxyPipe正在向位于弗吉尼亚州雷斯顿的安全巨头Verisign购买DDoS保护。在2014年发布的季度报告中,Verisign称这次攻击是所见过的最大的攻击,尽管它在报告中没有提及ProxyPipe – 仅仅将其称为媒体和娱乐业务的客户。

Verisign表示,2014年的攻击是由超过100,000台运行在SuperMicro IPMI上的僵尸服务器网络发起的。在对ProxyPipe发起巨大攻击的前几天,一名安全研究人员发布了有关SuperMicro设备中的一个漏洞的信息,这个漏洞能被远程攻击并且可以利用这个漏洞再对外发起攻击。

第二部分

Coelho回忆说,在2015年中期,他公司的Minecraft客户开始受到由感染了Qbot的物联网设备组成的僵尸网络的攻击。他说,这些攻击是由当时17岁的Christopher “CJ” Sculti, Jr.发起的,而他是竞争对手DDoS保护公司“Datawagon”的所有者和唯一的雇员。

当时,ProxyPipe正在向位于弗吉尼亚州雷斯顿的安全巨头Verisign购买DDoS保护。在2014年发布的季度报告中,Verisign称这次攻击是所见过的最大的攻击,尽管它在报告中没有提及ProxyPipe – 仅仅将其称为媒体和娱乐业务的客户。

Verisign表示,2014年的攻击是由超过100,000台运行在SuperMicro IPMI上的僵尸服务器网络发起的。在对ProxyPipe发起巨大攻击的前几天,一名安全研究人员发布了有关SuperMicro设备中的一个漏洞的信息,这个漏洞能被远程攻击并且可以利用这个漏洞再对外发起攻击。

第二部分

Coelho回忆说,在2015年中期,他公司的Minecraft客户开始受到由感染了Qbot的物联网设备组成的僵尸网络的攻击。他说,这些攻击是由当时17岁的Christopher “CJ” Sculti, Jr.发起的,而他是竞争对手DDoS保护公司“Datawagon”的所有者和唯一的雇员。

Datawagon也把Minecraft服务器作为客户,其服务器托管在另一家为Minecraft服务器提供DDoS防护服务的提供商ProTraf Solutions的服务器上。

Coelho说ProTraf试图让他最大的Minecraft服务器客户停用ProxyPipe的服务。Coelho在2015年年中说,Sculti在Skype上找到了他,并表示他准备让Coelho的Skype帐户被禁用。当时,Skype软件漏洞的利用方法在网络上被售卖,这个漏洞可被用于远程和即时禁用任何Skype帐户。

果然,Coelho回忆说,他的Skype帐户和同事使用的两个其他帐户在该威胁发生后几分钟即被关闭,有效地切断了ProxyPipe对客户的技术支持,当时其中许多客户都习惯于通过Skype与ProxyPipe进行联系。

“CJ在DDoS开始之前大约五分钟就给我发了消息,他说他将禁用我的skype账号”,Coelho继续说,“当这种情况发生后最可怕的事情是,你不知道你的Skype帐户是否已被黑客入侵和控制,还是它只是被禁用了。”。

在ProxyPipe的Skype帐户被禁用后,公司的服务器就遭受了大规模的,不断变化的DDoS攻击,也导致ProxyPipe无法为其客户提供服务。Coelho说,在攻击的几天内,许多ProxyPipe保护的最赚钱的Minecraft服务器都转移到了ProTraf Solutions那。

“在2015年,ProTraf使得很多我们保护的服务器下线,所以很多客户跳到了他们那边,”Coelho继续说,“我们告诉我们的客户,我们知道是ProTraf做的,但是有些客户不在乎,他们还是转移到了ProTraf,因为他们觉得在我们这因为服务器下线已经失去了很多钱了。”。

我发现Coelho的故事令人着迷,因为它令人毛骨悚然地回应了我在2016年9月遭受的620 Gbps攻击事件。我也通过Skype与Sculti联系了两次,第一次是在2015年7月7日,Sculti吹嘘说他对互联网上运行了默认用户名和密码的物联网设备进行了扫描,他还说他已经将一些程序上传到了扫描到的这些设备上,数量超过了25万。这里是一个谈话的片段:

Datawagon也把Minecraft服务器作为客户,其服务器托管在另一家为Minecraft服务器提供DDoS防护服务的提供商ProTraf Solutions的服务器上。

Coelho说ProTraf试图让他最大的Minecraft服务器客户停用ProxyPipe的服务。Coelho在2015年年中说,Sculti在Skype上找到了他,并表示他准备让Coelho的Skype帐户被禁用。当时,Skype软件漏洞的利用方法在网络上被售卖,这个漏洞可被用于远程和即时禁用任何Skype帐户。

果然,Coelho回忆说,他的Skype帐户和同事使用的两个其他帐户在该威胁发生后几分钟即被关闭,有效地切断了ProxyPipe对客户的技术支持,当时其中许多客户都习惯于通过Skype与ProxyPipe进行联系。

“CJ在DDoS开始之前大约五分钟就给我发了消息,他说他将禁用我的skype账号”,Coelho继续说,“当这种情况发生后最可怕的事情是,你不知道你的Skype帐户是否已被黑客入侵和控制,还是它只是被禁用了。”。

在ProxyPipe的Skype帐户被禁用后,公司的服务器就遭受了大规模的,不断变化的DDoS攻击,也导致ProxyPipe无法为其客户提供服务。Coelho说,在攻击的几天内,许多ProxyPipe保护的最赚钱的Minecraft服务器都转移到了ProTraf Solutions那。

“在2015年,ProTraf使得很多我们保护的服务器下线,所以很多客户跳到了他们那边,”Coelho继续说,“我们告诉我们的客户,我们知道是ProTraf做的,但是有些客户不在乎,他们还是转移到了ProTraf,因为他们觉得在我们这因为服务器下线已经失去了很多钱了。”。

我发现Coelho的故事令人着迷,因为它令人毛骨悚然地回应了我在2016年9月遭受的620 Gbps攻击事件。我也通过Skype与Sculti联系了两次,第一次是在2015年7月7日,Sculti吹嘘说他对互联网上运行了默认用户名和密码的物联网设备进行了扫描,他还说他已经将一些程序上传到了扫描到的这些设备上,数量超过了25万。这里是一个谈话的片段:

我第二次在Skype上收到来自Sculti的信息是在2016年9月20日,也就是我的网站遭受620 Gbps攻击的那一天,Sculti对于我发表的一篇提到他名字的文章感到愤怒。之后我在Skype上将他拉入了黑名单,再之后,我的Skype帐户收到了来自数以千计的垃圾Skype帐户的会话请求,导致我几乎不可能使用该软件进行电话或即时消息。

在与Sculti进行9月20日的对话6小时后,巨大的620 Gbps DDoS攻击开始了。

谁是LELDDOS?

Coelho说他相信lelddos的主要成员是Sculti和ProTraf的所有者。当被问及为什么他如此确信这一点时,他讲述了在2015年初lelddos对ProxyPipe进行了一次大型的攻击,同时还发生了大量互联网地址空间被窃取的骗局。

根据ProxyPipe,一连串的互联网ip被云托管公司FastReturn劫持。Dyn,一个密切跟踪哪些互联网地址块被分配给哪些组织的公司,确认了Coelho描述的互联网ip被劫持的时间。

在攻击几个月后,FastReturn的所有者,一个名叫Ammar Zuberi来自迪拜的年轻人去做了ProTraf的软件开发人员。 在此过程中,Zuberi将分配给FastReturn的大部分互联网ip转移到了ProTraf。

Zuberi告诉KrebsOnSecurity他没有参与lelddos,但他承认他在跳槽到ProTraf之前劫持了ProxyPipe的网络。他说“这个领域的东西对我来说都是未知的和神秘的,我感兴趣的是互联网的基础生态系统到底有多么的不安全。”。

根据Zuberi说的,CJ Sculti Jr.是lelddos的成员,ProTraf的两个共同所有者也是。这很有趣,因为不久之后的2016年9月Mirai攻击使这个网站下线。一个专门从事网络犯罪论坛信息分享的人指出Bashlite / Qbot的主要作者是ProTraf的雇员:一个19岁的来自华盛顿,宾夕法尼亚州的电脑奇才Josiah White。

White在LinkedIn上的个人资料为ProTraf的“企业DDoS缓解专家”,但多年来,他更多地被黑客社区称为“LiteSpeed”。

LiteSpeed是White在Hackforums [dot] net起的昵称,这是一个聚集了大量年轻人的黑客论坛,脚本小子们可以在此轻松地购买和出售网络犯罪工具和赃物。 直到最近,该论坛也一直都是购买和销售DDoS出租服务的地方。

我联系White以了解Qbot / Bashlite作者的传闻是否属实。White承认他写了一些Qbot / Bashlite的组件,包括恶意软件用来将感染传播到新机器的代码。但White说,他从来没有打算让他的代码在网上进行销售和交易。

White声称,一位他曾经的朋友,在Hackforums上的绰号为“Vyp0r”的人背叛了他的信任还逼迫他在网上发布代码,否则就要在网上发布White的个人资料并让警察抓他。

“我写的大多数东西都是为了朋友,但是后来我意识到,HF [Hackforums]上的东西往往不会保持私密,”,White在给KrebsOnSecurity的即时消息中写道,“最终,我发现他们在暗地里售卖我写的代码,所以我将所有的都公开了以阻止他们的行为。当我年轻时,我犯了一些错误,我已经意识到了这个错误,所以现在我要摆正自己的位置继续前行。”。

谁是PARAS JHA?

我第二次在Skype上收到来自Sculti的信息是在2016年9月20日,也就是我的网站遭受620 Gbps攻击的那一天,Sculti对于我发表的一篇提到他名字的文章感到愤怒。之后我在Skype上将他拉入了黑名单,再之后,我的Skype帐户收到了来自数以千计的垃圾Skype帐户的会话请求,导致我几乎不可能使用该软件进行电话或即时消息。

在与Sculti进行9月20日的对话6小时后,巨大的620 Gbps DDoS攻击开始了。

谁是LELDDOS?

Coelho说他相信lelddos的主要成员是Sculti和ProTraf的所有者。当被问及为什么他如此确信这一点时,他讲述了在2015年初lelddos对ProxyPipe进行了一次大型的攻击,同时还发生了大量互联网地址空间被窃取的骗局。

根据ProxyPipe,一连串的互联网ip被云托管公司FastReturn劫持。Dyn,一个密切跟踪哪些互联网地址块被分配给哪些组织的公司,确认了Coelho描述的互联网ip被劫持的时间。

在攻击几个月后,FastReturn的所有者,一个名叫Ammar Zuberi来自迪拜的年轻人去做了ProTraf的软件开发人员。 在此过程中,Zuberi将分配给FastReturn的大部分互联网ip转移到了ProTraf。

Zuberi告诉KrebsOnSecurity他没有参与lelddos,但他承认他在跳槽到ProTraf之前劫持了ProxyPipe的网络。他说“这个领域的东西对我来说都是未知的和神秘的,我感兴趣的是互联网的基础生态系统到底有多么的不安全。”。

根据Zuberi说的,CJ Sculti Jr.是lelddos的成员,ProTraf的两个共同所有者也是。这很有趣,因为不久之后的2016年9月Mirai攻击使这个网站下线。一个专门从事网络犯罪论坛信息分享的人指出Bashlite / Qbot的主要作者是ProTraf的雇员:一个19岁的来自华盛顿,宾夕法尼亚州的电脑奇才Josiah White。

White在LinkedIn上的个人资料为ProTraf的“企业DDoS缓解专家”,但多年来,他更多地被黑客社区称为“LiteSpeed”。

LiteSpeed是White在Hackforums [dot] net起的昵称,这是一个聚集了大量年轻人的黑客论坛,脚本小子们可以在此轻松地购买和出售网络犯罪工具和赃物。 直到最近,该论坛也一直都是购买和销售DDoS出租服务的地方。

我联系White以了解Qbot / Bashlite作者的传闻是否属实。White承认他写了一些Qbot / Bashlite的组件,包括恶意软件用来将感染传播到新机器的代码。但White说,他从来没有打算让他的代码在网上进行销售和交易。

White声称,一位他曾经的朋友,在Hackforums上的绰号为“Vyp0r”的人背叛了他的信任还逼迫他在网上发布代码,否则就要在网上发布White的个人资料并让警察抓他。

“我写的大多数东西都是为了朋友,但是后来我意识到,HF [Hackforums]上的东西往往不会保持私密,”,White在给KrebsOnSecurity的即时消息中写道,“最终,我发现他们在暗地里售卖我写的代码,所以我将所有的都公开了以阻止他们的行为。当我年轻时,我犯了一些错误,我已经意识到了这个错误,所以现在我要摆正自己的位置继续前行。”。

谁是PARAS JHA?

White的雇主ProTraf Solutions只有另外一名员工,来自新泽西州范伍德20岁的总裁Paras Jha。在他的LinkedIn个人资料中,Jha说,“Paras是一个充满激情的企业家,由创造力驱动。”简介如下:“高度自我激励,在7年级时开始自学各种语言编程。今天,他的软件开发技能包括C#,Java,Golang,C,C ++,PHP,x86 ASM,更不用说Web浏览器语言如Javascript和HTML / CSS。”

Jha的LinkedIn页面还显示,他在运行Minecraft服务器方面拥有丰富的经验,多年来他一直在Minetime工作,当时最受欢迎的Minecraft服务器之一。

在第一次阅读Jha的LinkedIn简历后,有一个感觉萦绕在我的心头挥之不去,我好像在其他地方看到过这个独特的计算机语言技能组合。然后我就明白了:Jha在他的LinkedIn上写的编程技能的组合与HackForums上Mirai的作者Anna-Senpai写的技能非常相似。

在2016年9月底之前,Mirai的源代码就已经被发在了HackForums上,Anna-Senpai在Hackforums发的大多数帖子都是为了嘲笑在使用Qbot构建DDoS攻击军队的其他黑客。

最好的例子是2016年7月10日发布在Hackforums上名为“Killing All Telnets”的主题,其中Anna-Senpai大胆警告论坛成员,他的恶意代码构造的僵尸网络包含了一个特别有效的“bot杀手”,它被开发来将受感染的物联网设备中存在的Qbot删除,并且Qbot无法再感染该系统。

White的雇主ProTraf Solutions只有另外一名员工,来自新泽西州范伍德20岁的总裁Paras Jha。在他的LinkedIn个人资料中,Jha说,“Paras是一个充满激情的企业家,由创造力驱动。”简介如下:“高度自我激励,在7年级时开始自学各种语言编程。今天,他的软件开发技能包括C#,Java,Golang,C,C ++,PHP,x86 ASM,更不用说Web浏览器语言如Javascript和HTML / CSS。”

Jha的LinkedIn页面还显示,他在运行Minecraft服务器方面拥有丰富的经验,多年来他一直在Minetime工作,当时最受欢迎的Minecraft服务器之一。

在第一次阅读Jha的LinkedIn简历后,有一个感觉萦绕在我的心头挥之不去,我好像在其他地方看到过这个独特的计算机语言技能组合。然后我就明白了:Jha在他的LinkedIn上写的编程技能的组合与HackForums上Mirai的作者Anna-Senpai写的技能非常相似。

在2016年9月底之前,Mirai的源代码就已经被发在了HackForums上,Anna-Senpai在Hackforums发的大多数帖子都是为了嘲笑在使用Qbot构建DDoS攻击军队的其他黑客。

最好的例子是2016年7月10日发布在Hackforums上名为“Killing All Telnets”的主题,其中Anna-Senpai大胆警告论坛成员,他的恶意代码构造的僵尸网络包含了一个特别有效的“bot杀手”,它被开发来将受感染的物联网设备中存在的Qbot删除,并且Qbot无法再感染该系统。

最初,论坛成员只是把Anna的威胁当作笑话,但随着回复越来越多,其他成员肯定了他的bot杀手确实有预期的效果。[奇怪的是,对于僵尸网络代码的作者来说,很常见的是包括修补漏洞来保护他们的新僵尸主机免受其他黑客的攻击。就像任何其他市场一样,网络犯罪分子之间存在着高度的竞争,他们不断地往DDoS军队中增加更多的僵尸主机,他们经常采用非正统的战术来击败竞争对手。正如我们将看到的,这种自相残杀的战争是这个故事的主要元素。]

“2016年7月该僵尸网络的所有者在黑客论坛写了一个名为[Killing all Telnets]的主题,他是对的,”来自纽约市安全公司Flashpoint的威胁研究人员Allison Nixon和Pierre Lamy写道,“我们当时的情报反映了一个从传统的gafgyt感染模式到拒绝在安全研究人员的电脑上正确执行的模式的巨大转变。这个新物种扼杀了所有其他的恶意软件。”。

直到我与Jha的商业伙伴Josiah White沟通后,我才开始重新阅读Anna-Senpai在Hackforums上的几十个帖子。2016年7月12日,即在他发布了“Killing all Telnets”主题一个星期后,他在一个自称为“Nightmare”的黑客组织发布的主题中发布了一个帖子,我这才觉得Jha的编程技能看起来很熟悉。这样的团体或黑客团体在Hackforums是常见的,论坛成员可以通过说明他们的技能和回答几个问题来申请成员资格。Anna-Senpai在他的申请帖中这样描述自己:

最初,论坛成员只是把Anna的威胁当作笑话,但随着回复越来越多,其他成员肯定了他的bot杀手确实有预期的效果。[奇怪的是,对于僵尸网络代码的作者来说,很常见的是包括修补漏洞来保护他们的新僵尸主机免受其他黑客的攻击。就像任何其他市场一样,网络犯罪分子之间存在着高度的竞争,他们不断地往DDoS军队中增加更多的僵尸主机,他们经常采用非正统的战术来击败竞争对手。正如我们将看到的,这种自相残杀的战争是这个故事的主要元素。]

“2016年7月该僵尸网络的所有者在黑客论坛写了一个名为[Killing all Telnets]的主题,他是对的,”来自纽约市安全公司Flashpoint的威胁研究人员Allison Nixon和Pierre Lamy写道,“我们当时的情报反映了一个从传统的gafgyt感染模式到拒绝在安全研究人员的电脑上正确执行的模式的巨大转变。这个新物种扼杀了所有其他的恶意软件。”。

直到我与Jha的商业伙伴Josiah White沟通后,我才开始重新阅读Anna-Senpai在Hackforums上的几十个帖子。2016年7月12日,即在他发布了“Killing all Telnets”主题一个星期后,他在一个自称为“Nightmare”的黑客组织发布的主题中发布了一个帖子,我这才觉得Jha的编程技能看起来很熟悉。这样的团体或黑客团体在Hackforums是常见的,论坛成员可以通过说明他们的技能和回答几个问题来申请成员资格。Anna-Senpai在他的申请帖中这样描述自己:

Hackforums帖子显示Jha和Anna-Senpai具有完全相同的编程技能。此外,根据安全公司Incapsula对Mirai的分析,用于控制由Mirai驱动的僵尸网络的恶意软件是由Go(aka“Golang”)编写的,这是一个由Google在2007年开发的有点深奥的编程语言,它在2016年十分流行。Incapsula还说,安装在物联网设备bots的恶意代码由C编写。

Hackforums帖子显示Jha和Anna-Senpai具有完全相同的编程技能。此外,根据安全公司Incapsula对Mirai的分析,用于控制由Mirai驱动的僵尸网络的恶意软件是由Go(aka“Golang”)编写的,这是一个由Google在2007年开发的有点深奥的编程语言,它在2016年十分流行。Incapsula还说,安装在物联网设备bots的恶意代码由C编写。

DREADIS[NOT]COOL

我开始深入了解Paras Jha在网络上的历史和足迹,发现他的父亲在2013年10月为他的儿子注册了一个域名,parasjha.info。该网站不再在线,但Archive缓存了Jha早期与各种流行的Minecraft服务器工作的简历。这里有一个来自parasjha.info的自传片段:

DREADIS[NOT]COOL

我开始深入了解Paras Jha在网络上的历史和足迹,发现他的父亲在2013年10月为他的儿子注册了一个域名,parasjha.info。该网站不再在线,但Archive缓存了Jha早期与各种流行的Minecraft服务器工作的简历。这里有一个来自parasjha.info的自传片段:

谷歌搜索这个相当独特的用户名“dreadiscool”,发现这个账号出没在几十个专门用于计算机编程和Minecraft的论坛中。在许多这些帐户中,所有者显然对于他的Minecraft服务器不断的遭受DDoS攻击感到沮丧,并且急于寻求如何最好地应对攻击的建议。

从Dreadiscool发布的文章来看,Jha觉得对Minecraft服务器发起DDoS攻击要更为有利可图,而不是试图维护服务器本身。

Jha在他的网站上写道:“我在处理DDoS攻击方面的经验使我开始了一家服务器托管公司,专注于为客户提供解决方案来减轻这种攻击。”

一些Dreadiscool最近的帖子可以追溯到2016年11月,其中许多帖子都是对高度技术主题的冗长解释。Dreadiscool在这些帖子中的语调比多年前更加自信了,涵盖了从编程到DDoS攻击的一系列主题。

谷歌搜索这个相当独特的用户名“dreadiscool”,发现这个账号出没在几十个专门用于计算机编程和Minecraft的论坛中。在许多这些帐户中,所有者显然对于他的Minecraft服务器不断的遭受DDoS攻击感到沮丧,并且急于寻求如何最好地应对攻击的建议。

从Dreadiscool发布的文章来看,Jha觉得对Minecraft服务器发起DDoS攻击要更为有利可图,而不是试图维护服务器本身。

Jha在他的网站上写道:“我在处理DDoS攻击方面的经验使我开始了一家服务器托管公司,专注于为客户提供解决方案来减轻这种攻击。”

一些Dreadiscool最近的帖子可以追溯到2016年11月,其中许多帖子都是对高度技术主题的冗长解释。Dreadiscool在这些帖子中的语调比多年前更加自信了,涵盖了从编程到DDoS攻击的一系列主题。

例如,Dreadiscool自2013年以来一直是Minecraft论坛spigotmc.org的活跃成员。此用户在spigotmc.org上的头像(如上所示)是从1994年Quentin Tarantino的“Pulp Fiction”中截取的场景,然后将两个演员的脸替换成其他人的。

左边这个人是Vyp0r,Vyp0r就是ProTraf的Josiah White说的威胁他的那个人的Hackforums绰号。右边的是Tucker Preston,他是BackConnect Security的共同创始人之一,该公司是另一个从事DDoS缓解服务的提供商,也有过大范围劫持其他提供商网络的历史。坐在他们后面的床上的是“山田”,日本动漫(“动漫”)B Gata H Hei中的角色。

在MyAnimeList.net(可以记录他们看了什么动漫的网站)有一个Dreadiscool用户,他在这个网站说,“B Gata H Kei”是他看过的九个动漫电影系列之一。其他八个?Mirai恶意软件的名字就来源于Mirai Nikki系列。

Dreadiscool在Reddit的个人信息也很有趣,最近发布的大多数帖子都涉及当时发生的主要的DDoS攻击,包括对Rutgers大学的一系列DDoS攻击。后面有更多关于Rutgers大学的内容。

与Anna-Senpai的对话

在KrebsOnSecurity遭受620 Gbps攻击的同时,法国网络托管服务巨人OVH遭受了更大的攻击,由同一个Mirai僵尸网络发起攻击。虽然这个事实已经在新闻媒体中广泛报道,但是OVH被攻击的原因可能不是那么多人知晓。

根据OVH创始人和首席技术官Octave Klaba的推文,这次大规模攻击的目标也是一个Minecraft服务器(尽管Klaba在他的推文中错误地将其称为目标“mindcraft服务器”)。

例如,Dreadiscool自2013年以来一直是Minecraft论坛spigotmc.org的活跃成员。此用户在spigotmc.org上的头像(如上所示)是从1994年Quentin Tarantino的“Pulp Fiction”中截取的场景,然后将两个演员的脸替换成其他人的。

左边这个人是Vyp0r,Vyp0r就是ProTraf的Josiah White说的威胁他的那个人的Hackforums绰号。右边的是Tucker Preston,他是BackConnect Security的共同创始人之一,该公司是另一个从事DDoS缓解服务的提供商,也有过大范围劫持其他提供商网络的历史。坐在他们后面的床上的是“山田”,日本动漫(“动漫”)B Gata H Hei中的角色。

在MyAnimeList.net(可以记录他们看了什么动漫的网站)有一个Dreadiscool用户,他在这个网站说,“B Gata H Kei”是他看过的九个动漫电影系列之一。其他八个?Mirai恶意软件的名字就来源于Mirai Nikki系列。

Dreadiscool在Reddit的个人信息也很有趣,最近发布的大多数帖子都涉及当时发生的主要的DDoS攻击,包括对Rutgers大学的一系列DDoS攻击。后面有更多关于Rutgers大学的内容。

与Anna-Senpai的对话

在KrebsOnSecurity遭受620 Gbps攻击的同时,法国网络托管服务巨人OVH遭受了更大的攻击,由同一个Mirai僵尸网络发起攻击。虽然这个事实已经在新闻媒体中广泛报道,但是OVH被攻击的原因可能不是那么多人知晓。

根据OVH创始人和首席技术官Octave Klaba的推文,这次大规模攻击的目标也是一个Minecraft服务器(尽管Klaba在他的推文中错误地将其称为目标“mindcraft服务器”)。

事实证明,在对这个网站和OVH攻击后的几天里,Anna-Sempai在针对Coelho的ProxyPipe攻击时对Mirai进行了训练,以至于破解了他们的DDoS缓解服务并导致许多流行的Minecraft服务器下线。

无法获得更多的带宽,也不愿意与第三方DDoS缓解公司签订昂贵的年度合同,Coelho转向唯一的另一个选择来从攻击中解脱:向Mirai僵尸网络的C&C服务器所在的互联网托管公司提交滥用投诉,以下线这些主机。“我们做到了,因为我们没有其他选择,我们所有的客户都被打到下线了,”Coelho说,“即使没有其他DDoS缓解公司能够防御这些攻击[从Mirai],我们仍然需要防御,因为我们的客户开始迁移到其他吸引较少攻击的服务提供商那去了。”。

Coelho说,他在搜索到与攻击中使用的bots相关的ip地址列表后,能够将Mirai僵尸网络的控制服务器追溯到乌克兰的主机提供商。该公司,BlazingFast [dot] io,拥有托管僵尸网络控制网络的“美誉”(即使现在,Spamhaus报告了一个从2017年1月17日起运行在BlazingFast上的物联网僵尸网络控制器)。

Coelho没有从BlazingFast那里得到任何有效的反馈,他将自己的投诉升级到了Voxility,这家公司当时正在为BlazingFast提供DDoS保护。“Voxility承认控制服务器的存在,并说他们会将它路由到null[删除],但他们没有,”Coelho说, “他们基本上在骗我们,然后也不回复任何邮件了。”。

Coelho说,他随后给BlazingFast所属的ISP发邮件,但没有收到该公司或下一个ISP的帮助。Coelho说,他们找到了BlazingFast的第五个ISP Telia Sonera,他们确认了他的报告,并迅速下线Mirai的控制服务器。结果,许多感染了Mirai的系统不能再连接到僵尸网络的控制服务器,大大减少了僵尸网络的整体火力。Coelho接着说“Telia的行动将僵尸网络能发起的攻击大小降低到80 Gbps,而这在ProxyPipe内部的DDoS缓解功能范围内。”。

令人难以置信的是,9月28日,Anna-Senpai本人通过Skype联系到Coelho。 Coelho与KrebsOnSecurity分享了该聊天对话的副本。对话记录显示Anna-Senpai猜测到了是ProxyPipe进行的投诉,导致了Mirai失效。Anna-Senpai说他从KrebsOnSecurity博客的文章中看到一个评论,这个用户的名字与Coelho的客户一样,所以他猜想ProxyPipe与此事有关。

在如下的对话中,Coelho的名称为“katie.onis”

事实证明,在对这个网站和OVH攻击后的几天里,Anna-Sempai在针对Coelho的ProxyPipe攻击时对Mirai进行了训练,以至于破解了他们的DDoS缓解服务并导致许多流行的Minecraft服务器下线。

无法获得更多的带宽,也不愿意与第三方DDoS缓解公司签订昂贵的年度合同,Coelho转向唯一的另一个选择来从攻击中解脱:向Mirai僵尸网络的C&C服务器所在的互联网托管公司提交滥用投诉,以下线这些主机。“我们做到了,因为我们没有其他选择,我们所有的客户都被打到下线了,”Coelho说,“即使没有其他DDoS缓解公司能够防御这些攻击[从Mirai],我们仍然需要防御,因为我们的客户开始迁移到其他吸引较少攻击的服务提供商那去了。”。

Coelho说,他在搜索到与攻击中使用的bots相关的ip地址列表后,能够将Mirai僵尸网络的控制服务器追溯到乌克兰的主机提供商。该公司,BlazingFast [dot] io,拥有托管僵尸网络控制网络的“美誉”(即使现在,Spamhaus报告了一个从2017年1月17日起运行在BlazingFast上的物联网僵尸网络控制器)。

Coelho没有从BlazingFast那里得到任何有效的反馈,他将自己的投诉升级到了Voxility,这家公司当时正在为BlazingFast提供DDoS保护。“Voxility承认控制服务器的存在,并说他们会将它路由到null[删除],但他们没有,”Coelho说, “他们基本上在骗我们,然后也不回复任何邮件了。”。

Coelho说,他随后给BlazingFast所属的ISP发邮件,但没有收到该公司或下一个ISP的帮助。Coelho说,他们找到了BlazingFast的第五个ISP Telia Sonera,他们确认了他的报告,并迅速下线Mirai的控制服务器。结果,许多感染了Mirai的系统不能再连接到僵尸网络的控制服务器,大大减少了僵尸网络的整体火力。Coelho接着说“Telia的行动将僵尸网络能发起的攻击大小降低到80 Gbps,而这在ProxyPipe内部的DDoS缓解功能范围内。”。

令人难以置信的是,9月28日,Anna-Senpai本人通过Skype联系到Coelho。 Coelho与KrebsOnSecurity分享了该聊天对话的副本。对话记录显示Anna-Senpai猜测到了是ProxyPipe进行的投诉,导致了Mirai失效。Anna-Senpai说他从KrebsOnSecurity博客的文章中看到一个评论,这个用户的名字与Coelho的客户一样,所以他猜想ProxyPipe与此事有关。

在如下的对话中,Coelho的名称为“katie.onis”

通知和撤销

Anna-Senpai可能对Coelho拿下Mirai的方法感到迷惑,因为Anna-Senpai在前一个月也是用同样的方法来对待Mirai的顶级竞争对手- Qbot。

在Coelho和Anna-Senpai之间的这个聊天之前的一个月,Anna正忙于向各种托管公司发送滥用投诉,警告他们正在托管需要被关闭的大型物联网设备botnet的控制服务器。这显然只是来自Mirai管理员的一个扩展活动的一部分,以消除其他基于物联网设备的DDoS僵尸网络占有易受攻击的物联网设备池。Anna在与Coelho的聊天中证实了这一点:

通知和撤销

Anna-Senpai可能对Coelho拿下Mirai的方法感到迷惑,因为Anna-Senpai在前一个月也是用同样的方法来对待Mirai的顶级竞争对手- Qbot。

在Coelho和Anna-Senpai之间的这个聊天之前的一个月,Anna正忙于向各种托管公司发送滥用投诉,警告他们正在托管需要被关闭的大型物联网设备botnet的控制服务器。这显然只是来自Mirai管理员的一个扩展活动的一部分,以消除其他基于物联网设备的DDoS僵尸网络占有易受攻击的物联网设备池。Anna在与Coelho的聊天中证实了这一点:

收到Anna-Senpai的滥用投诉的ISP或托管服务提供商都被鼓励将邮件回复给ogmemes123123@gmail.com,以回答问题或者确认是否删除bot服务器。ISP如果拒绝对Anna-Senpai投诉Qbot的电子邮件迅速采取行动,很快就发现它们遭受了来自Mirai的巨大DDoS攻击。

托管服务商Frantech的所有者Francisco Dias是第一个发现忽略Anna的滥用报告会有多大代价的人。在2016年9月中旬,Francisco不小心与Anna-Senpai进行了互联网战。当时Mirai 的幕后黑手正在使用“jorgemichaels”作为昵称,而Jorgemichaels也在LowEndTalk.com上讨论废弃物有关的话题。具体来说,Jorgemichaels要求Francisco在论坛上就他的一个Qbot滥用投诉被忽略的事情进行公开讨论。Francisco告诉Jorgemichaels如果事情非常紧急的话建议向警方提出投诉。Jorgemichaels让Francisco闭嘴,当弗朗西斯科沉默了一会儿后,Jorgemichaels得意扬扬的说你知道我住在哪。Francisco说道他会继续保持沉默,因为他忙于为客户提供服务。Jorgemichaels回答说,“听起来你有非常多的客户需要你的帮助。但是Francisco千万不要惹怒了黑社会,否则有损你的事业。”不久以后,Frantech公司在被Mirai 攻击后下线。下面是Francisco和Anna-Senpai / Jorgemichaels之间私人对话的一个片段,Francisco之后关闭了报告提到的Qbot控制服务器,以换取Anna / Jorgemichaels停止攻击。

收到Anna-Senpai的滥用投诉的ISP或托管服务提供商都被鼓励将邮件回复给ogmemes123123@gmail.com,以回答问题或者确认是否删除bot服务器。ISP如果拒绝对Anna-Senpai投诉Qbot的电子邮件迅速采取行动,很快就发现它们遭受了来自Mirai的巨大DDoS攻击。

托管服务商Frantech的所有者Francisco Dias是第一个发现忽略Anna的滥用报告会有多大代价的人。在2016年9月中旬,Francisco不小心与Anna-Senpai进行了互联网战。当时Mirai 的幕后黑手正在使用“jorgemichaels”作为昵称,而Jorgemichaels也在LowEndTalk.com上讨论废弃物有关的话题。具体来说,Jorgemichaels要求Francisco在论坛上就他的一个Qbot滥用投诉被忽略的事情进行公开讨论。Francisco告诉Jorgemichaels如果事情非常紧急的话建议向警方提出投诉。Jorgemichaels让Francisco闭嘴,当弗朗西斯科沉默了一会儿后,Jorgemichaels得意扬扬的说你知道我住在哪。Francisco说道他会继续保持沉默,因为他忙于为客户提供服务。Jorgemichaels回答说,“听起来你有非常多的客户需要你的帮助。但是Francisco千万不要惹怒了黑社会,否则有损你的事业。”不久以后,Frantech公司在被Mirai 攻击后下线。下面是Francisco和Anna-Senpai / Jorgemichaels之间私人对话的一个片段,Francisco之后关闭了报告提到的Qbot控制服务器,以换取Anna / Jorgemichaels停止攻击。

回到Anna-Senpai和Coelho在2016年9月底的聊天。Anna-Senpai告诉Coelho,对ProxyPipe的攻击不是因为个人的原因,这是业务要求。Anna说,他已经出租了这些“节点”,相当大的一个Mirai 僵尸网络,其他黑客可以自由的选定时间发动攻击。Anna说,正如他对Coelho说过的这是业务,一个大型Minecraft服务器的所有者付钱让他针对目前世界上最受欢迎的Minecraft服务器Hypixel发起一次致命的DDoS攻击。KrebsOnSecurity跟Hypixel进行了确认,他们确实在9月27日和30日之间遭受Mirai大规模攻击。

回到Anna-Senpai和Coelho在2016年9月底的聊天。Anna-Senpai告诉Coelho,对ProxyPipe的攻击不是因为个人的原因,这是业务要求。Anna说,他已经出租了这些“节点”,相当大的一个Mirai 僵尸网络,其他黑客可以自由的选定时间发动攻击。Anna说,正如他对Coelho说过的这是业务,一个大型Minecraft服务器的所有者付钱让他针对目前世界上最受欢迎的Minecraft服务器Hypixel发起一次致命的DDoS攻击。KrebsOnSecurity跟Hypixel进行了确认,他们确实在9月27日和30日之间遭受Mirai大规模攻击。

Coelho告诉KrebsOnSecurity,Anna描述的对Hypixel发起的一次又一次的DDoS攻击不仅仅是为了让Hypixel不能赚钱。他说,这种攻击方法的目的是为了加剧和惹恼Hypixel的客户,这样他们的客户就可能转而投向竞争对手的Minecraft服务器。Coelho解释道:“这不只是要让它停止服务,而是要让每个在服务器上玩的人都疯掉”,“如果你每20分钟就发动一次短暂的攻击,你基本上给了玩家足够的时间再回到服务器,参与到另一个游戏中,然后接着再次断开他的连接。”。

Anna-Senpai告诉Coelho对KrebsOnSecurity进行的620 Gbps攻击的原因也是因为业务。在攻击前两周,我发布了一个长达数月的调查结果,透露“vDOS”是最大和运行时间最长的付费DDoS攻击服务之一,它被黑客给攻击了,然后所有者和客户的详细信息都遭到了泄露。vDOS为它的主人获取了超过60万美元的收入,而它是由两个18岁的以色列男子别名为“applej4ck”和“p1st0”的黑客所经营的。在那段时间后,以色列当局逮捕了这两个人,而已经运作了四年的vDOS被关闭了。

Coelho告诉KrebsOnSecurity,Anna描述的对Hypixel发起的一次又一次的DDoS攻击不仅仅是为了让Hypixel不能赚钱。他说,这种攻击方法的目的是为了加剧和惹恼Hypixel的客户,这样他们的客户就可能转而投向竞争对手的Minecraft服务器。Coelho解释道:“这不只是要让它停止服务,而是要让每个在服务器上玩的人都疯掉”,“如果你每20分钟就发动一次短暂的攻击,你基本上给了玩家足够的时间再回到服务器,参与到另一个游戏中,然后接着再次断开他的连接。”。

Anna-Senpai告诉Coelho对KrebsOnSecurity进行的620 Gbps攻击的原因也是因为业务。在攻击前两周,我发布了一个长达数月的调查结果,透露“vDOS”是最大和运行时间最长的付费DDoS攻击服务之一,它被黑客给攻击了,然后所有者和客户的详细信息都遭到了泄露。vDOS为它的主人获取了超过60万美元的收入,而它是由两个18岁的以色列男子别名为“applej4ck”和“p1st0”的黑客所经营的。在那段时间后,以色列当局逮捕了这两个人,而已经运作了四年的vDOS被关闭了。

[注意:如果是真的,有人会因为我报告了vDOS的故事而雇佣Anna-Senpai攻击我的网站,那简直太讽刺了。这是因为applej4ck的vDOS服务背后的火力在很大程度上是由感染了Qbot变种的物联网系统的僵尸网络产生的,这是与Mirai非常相似的僵尸网络。]

Coelho告诉KrebsOnSecurity,如果他和攻击者的谈话看上去太过于温和,那是因为他担心惹怒Anna,然后又招致来一场针对proxypipe的攻击。Coelho说,Mirail对ProxyPipe的攻击导致许多客户切换到其他Minecraft服务器保护商那,Coelho估计攻击成本在40万美元到50万美元之间。

[注意:如果是真的,有人会因为我报告了vDOS的故事而雇佣Anna-Senpai攻击我的网站,那简直太讽刺了。这是因为applej4ck的vDOS服务背后的火力在很大程度上是由感染了Qbot变种的物联网系统的僵尸网络产生的,这是与Mirai非常相似的僵尸网络。]

Coelho告诉KrebsOnSecurity,如果他和攻击者的谈话看上去太过于温和,那是因为他担心惹怒Anna,然后又招致来一场针对proxypipe的攻击。Coelho说,Mirail对ProxyPipe的攻击导致许多客户切换到其他Minecraft服务器保护商那,Coelho估计攻击成本在40万美元到50万美元之间。

两人甚至后来还讨论起了动漫,Anna-Senpai猜测Coelho可能是某种动漫类型的粉丝。Anna-Senpai说,他观看了动漫系列“Gate,”,也就是上面提到过的Dreadiscool动漫列表中的“B Gata H Hei”有借鉴过它。Anna还证实,他的bot恶意软件的名称是从动漫系列“Mirai Nikki”派生的。

两人甚至后来还讨论起了动漫,Anna-Senpai猜测Coelho可能是某种动漫类型的粉丝。Anna-Senpai说,他观看了动漫系列“Gate,”,也就是上面提到过的Dreadiscool动漫列表中的“B Gata H Hei”有借鉴过它。Anna还证实,他的bot恶意软件的名称是从动漫系列“Mirai Nikki”派生的。

DREADISCOOL = ANNA = JHA?

Coelho说当Anna-Senpai在Skype上首次与他接触时,他对黑客的真实身份一点线索都没有。但是在与Anna-Senpai进行聊天会话几周后,Coelho的业务合作伙伴(上面第一个聊天部分提到的Eric)说他注意到,Mirai中的一些代码看起来非常类似于Dreadiscool发布到他的Github帐户的代码。“他开始得出结论,也许Paras就是Anna”,Coelho说,“他给了我很多想法,我做了我自己的调查后,我觉得他可能是对的。”。

Coelho说他认识Paras Jha已经四年多了,当Jha在Minetime工作时,他在网上见到了他,那时候ProxyPipe正在防止DDoS攻击。“当时我们谈了很多,我们曾经一起编写了很多项目”,Coelho说,“他现在真的很善于编程,但是当时他不是这样子的。他有点落后,我几乎教会了他一切”,“他喜欢他的知识被其他人认可和赞扬”。

Coelho说,不久之后,Minetime在2013年遭到DDoS敲诈攻击,Paras加入Hackforums,在那之后Paras就不再回应他的在线消息了。“他只不过是完全抛弃了地球的表面”,Coelho继续说到,“当他开始在Hackforums混之后,我不再认识他了,他变成了另一个人。”。Coelho还说不相信他的老朋友会希望他受到伤害,Jha可能是受到了压力才攻击的ProxyPipe。Coelho又补充到,“在我看来,他还是一个孩子,他得到了很多同行给予他的压力”,“如果他没有[发动攻击],他不仅会感到被排除在外,而且这些人也不再是他的朋友了,他们可以把他赶出去。我认为他以及和他一起的其他人的处境非常非常糟糕。”。

Rutgers大学的DDOS攻击

12月16日,安全供应商Digital Shadows开展了一个网络研讨会,会议的重点在于Mirai作者现实生活的身份。根据他们的分析,在Mirai作者被称为Hackforums的Anna-Senpai之前,他使用过昵称“Ogmemes123123”(这也是联系Coelho的Skype用户名的别名)和电子邮件地址ogmemes123123@gmail.com (这个是他在要求各种托管公司删除托管在他们网络上的Qbot控制服务器时留下的联系方式)。

Digital Shadows注意到,Mirai作者似乎使用了另一个昵称:“OG_Richard_Stallman”,这可能是对自由软件基金会创始人的参考。 ogmemes123123@gmail.com帐户用于在Facebook注册以OG_Richard Stallman为名的账号。从这个Facebook来看,OG_Richard_Stallman从2015年开始在New Brunswick, NJ-based Rutgers University学习计算机工程。

那个时间点,Paras Jha是Rutgers 大学的学生。这是特别值得注意的,因为自2015年秋季学期开始,Rutgers大学一直在处理其网络上的一系列DDoS攻击,超过了6个事件。对于每次DDoS攻击,攻击者都会在在线帖子和媒体采访中嘲笑该大学,鼓励学校花钱购买某种DDoS缓解服务。

DREADISCOOL = ANNA = JHA?

Coelho说当Anna-Senpai在Skype上首次与他接触时,他对黑客的真实身份一点线索都没有。但是在与Anna-Senpai进行聊天会话几周后,Coelho的业务合作伙伴(上面第一个聊天部分提到的Eric)说他注意到,Mirai中的一些代码看起来非常类似于Dreadiscool发布到他的Github帐户的代码。“他开始得出结论,也许Paras就是Anna”,Coelho说,“他给了我很多想法,我做了我自己的调查后,我觉得他可能是对的。”。

Coelho说他认识Paras Jha已经四年多了,当Jha在Minetime工作时,他在网上见到了他,那时候ProxyPipe正在防止DDoS攻击。“当时我们谈了很多,我们曾经一起编写了很多项目”,Coelho说,“他现在真的很善于编程,但是当时他不是这样子的。他有点落后,我几乎教会了他一切”,“他喜欢他的知识被其他人认可和赞扬”。

Coelho说,不久之后,Minetime在2013年遭到DDoS敲诈攻击,Paras加入Hackforums,在那之后Paras就不再回应他的在线消息了。“他只不过是完全抛弃了地球的表面”,Coelho继续说到,“当他开始在Hackforums混之后,我不再认识他了,他变成了另一个人。”。Coelho还说不相信他的老朋友会希望他受到伤害,Jha可能是受到了压力才攻击的ProxyPipe。Coelho又补充到,“在我看来,他还是一个孩子,他得到了很多同行给予他的压力”,“如果他没有[发动攻击],他不仅会感到被排除在外,而且这些人也不再是他的朋友了,他们可以把他赶出去。我认为他以及和他一起的其他人的处境非常非常糟糕。”。

Rutgers大学的DDOS攻击

12月16日,安全供应商Digital Shadows开展了一个网络研讨会,会议的重点在于Mirai作者现实生活的身份。根据他们的分析,在Mirai作者被称为Hackforums的Anna-Senpai之前,他使用过昵称“Ogmemes123123”(这也是联系Coelho的Skype用户名的别名)和电子邮件地址ogmemes123123@gmail.com (这个是他在要求各种托管公司删除托管在他们网络上的Qbot控制服务器时留下的联系方式)。

Digital Shadows注意到,Mirai作者似乎使用了另一个昵称:“OG_Richard_Stallman”,这可能是对自由软件基金会创始人的参考。 ogmemes123123@gmail.com帐户用于在Facebook注册以OG_Richard Stallman为名的账号。从这个Facebook来看,OG_Richard_Stallman从2015年开始在New Brunswick, NJ-based Rutgers University学习计算机工程。

那个时间点,Paras Jha是Rutgers 大学的学生。这是特别值得注意的,因为自2015年秋季学期开始,Rutgers大学一直在处理其网络上的一系列DDoS攻击,超过了6个事件。对于每次DDoS攻击,攻击者都会在在线帖子和媒体采访中嘲笑该大学,鼓励学校花钱购买某种DDoS缓解服务。

攻击者在Reddit和Twitter上使用昵称“og_richard_stallman”,“exfocus”和“ogexfocus”表示对Rutgers大学大约六次的攻击表示负责。Exfocus甚至在Reddit上创建了自己的“Ask Me Anything”页面来讨论针对Rutgers大学的攻击。

Exfocus还接受了一个新泽西州的博主的采访,声称他使用多达17万的bot对大学发起攻击,每小时就能获得$ 500。这里有几个来自那次采访的片段,他对租用他僵尸网络的“客户”发起了指责:

攻击者在Reddit和Twitter上使用昵称“og_richard_stallman”,“exfocus”和“ogexfocus”表示对Rutgers大学大约六次的攻击表示负责。Exfocus甚至在Reddit上创建了自己的“Ask Me Anything”页面来讨论针对Rutgers大学的攻击。

Exfocus还接受了一个新泽西州的博主的采访,声称他使用多达17万的bot对大学发起攻击,每小时就能获得$ 500。这里有几个来自那次采访的片段,他对租用他僵尸网络的“客户”发起了指责:

在线搜索Anna-Senpai和OG_Richard_Stallman使用的Gmail地址会在Pastebin打开一个创建时间为2016年7月1日之前的帖子,其中匿名的Pastebin用户创建了一个OG_Richard_Stallman的“dox”。Doxing是指在线发布某人的个人信息或将某人的社交账号的真实信息披露出来。dox中发出了OG_Richard_Stallman在土耳其的个人地址和电话号码,但这几乎肯定是一个意图混淆网络犯罪调查员的假dox。原因如下:Google搜索显示,这个相同的地址和电话号码显示在针对另一个人的dox上,而这个Pastebin上的帖子是早于2013年6月就创建的,这样做的原因是要暴露或混淆Hackforums上用户LiteSpeed的身份。回想一下,LiteSpeed是ProTraf的Josiah White承认在Hackforums上使用的别名。

通过og_richard_stallman敲诈

这个OG_Richard_Stallman身份与另一个我们已经提到的人Anna-Senpai联系在了一起,Francisco Dias,他的Frantech ISP在9月中旬被Anna-Senpai和Mirai攻击。

Francisco告诉KrebsOnSecurity,在2016年8月初,他开始从与OG_Richard_Stallman相关联的Gmail地址收到勒索电子邮件。“这个使用Richard Stallman名字的人在Skype上添加了我,并且说”我会把你所有的互联网业务打到下线,直到你支付我金钱“,Francisco回忆说,“他告诉我,停止攻击的前期成本是10比特币[当时差不多5,000美元],如果我在攻击开始后的四个小时内没有付款,费用将翻倍到20比特币。”。Francisco说他没有满足他的要求,最终OG_Richard_Stallman取消了攻击。但他说又过了一会儿,攻击就强大到了足以给Frantech的互联网提供商带来问题。“Mirai努力的对我们的服务器发起攻击,它在消耗了大量的电力的同时还对在洛杉矶的节点造成了麻烦”,Francisco继续说,“我几乎把所有的问题都抛给了[DDoS缓解提供者] Voxility,最终熬过来了。”。

OG_Richard_Stallman的身份也与另一个托管公司相关联,在8月初他对其发起了类似的勒索攻击,而该公司在2016年曾经是ProTraf的客户之一。该公司拒绝被记录在案,但表示它在2016年中就停止了与Protraf的中间业务,因为他们对服务质量不满意。不久之后,它收到了来自“OG_Richard_Stallman”价值$5000比特币的勒索请求,付款以避免被DDoS攻击。该公司的一名研究人员假装成是要购买DDoS服务的客户,通过电子邮件中提供的ogmemes123123@gmail.com地址与勒索者联系。OG_Richard_Stallman告诉该研究人员,他可以保证350 Gbps的攻击流量,如果目标没有被拿下的话,客户将获得全额退款。至于攻击的价格? 每五分钟攻击需付价值$100的比特币。后来托管公司表示,他的雇主拒绝支付该勒索请求,随后就受到了来自Mirai超过300 Gbps的攻击。

来自某匿名人士的话:“显然,攻击者是非常具有技术性的,因为他们会攻击子网内的每一个ip,并且在我们对此进行防护后,他们开始转而攻击上游路由器的接口”。当被问及他们认为可能谁要对此攻击负责时,我的消息来源者称他的雇主立即怀疑是ProTraf,这是因为Mirai也对公司主页的ip进行了攻击,而本来该主页的真实ip是被DDoS缓解公司Cloudflare隐藏了的,理论上是不可能被攻击的(ProTraf之前与该公司合作过,所以ProTraf知道它的真实ip)。他继续说到“我们相信攻击者是Protraf的工作人员或与该公司有关的人”。

下图为该不愿透漏名称的公司收到的来自于OG_Richard_Stallman的勒索邮件,后来他假装成是要购买DDoS服务的顾客与之进行交流,注意这里他大胆的说他要购买服务对ProTraf发起DDoS攻击。

在线搜索Anna-Senpai和OG_Richard_Stallman使用的Gmail地址会在Pastebin打开一个创建时间为2016年7月1日之前的帖子,其中匿名的Pastebin用户创建了一个OG_Richard_Stallman的“dox”。Doxing是指在线发布某人的个人信息或将某人的社交账号的真实信息披露出来。dox中发出了OG_Richard_Stallman在土耳其的个人地址和电话号码,但这几乎肯定是一个意图混淆网络犯罪调查员的假dox。原因如下:Google搜索显示,这个相同的地址和电话号码显示在针对另一个人的dox上,而这个Pastebin上的帖子是早于2013年6月就创建的,这样做的原因是要暴露或混淆Hackforums上用户LiteSpeed的身份。回想一下,LiteSpeed是ProTraf的Josiah White承认在Hackforums上使用的别名。

通过og_richard_stallman敲诈

这个OG_Richard_Stallman身份与另一个我们已经提到的人Anna-Senpai联系在了一起,Francisco Dias,他的Frantech ISP在9月中旬被Anna-Senpai和Mirai攻击。

Francisco告诉KrebsOnSecurity,在2016年8月初,他开始从与OG_Richard_Stallman相关联的Gmail地址收到勒索电子邮件。“这个使用Richard Stallman名字的人在Skype上添加了我,并且说”我会把你所有的互联网业务打到下线,直到你支付我金钱“,Francisco回忆说,“他告诉我,停止攻击的前期成本是10比特币[当时差不多5,000美元],如果我在攻击开始后的四个小时内没有付款,费用将翻倍到20比特币。”。Francisco说他没有满足他的要求,最终OG_Richard_Stallman取消了攻击。但他说又过了一会儿,攻击就强大到了足以给Frantech的互联网提供商带来问题。“Mirai努力的对我们的服务器发起攻击,它在消耗了大量的电力的同时还对在洛杉矶的节点造成了麻烦”,Francisco继续说,“我几乎把所有的问题都抛给了[DDoS缓解提供者] Voxility,最终熬过来了。”。

OG_Richard_Stallman的身份也与另一个托管公司相关联,在8月初他对其发起了类似的勒索攻击,而该公司在2016年曾经是ProTraf的客户之一。该公司拒绝被记录在案,但表示它在2016年中就停止了与Protraf的中间业务,因为他们对服务质量不满意。不久之后,它收到了来自“OG_Richard_Stallman”价值$5000比特币的勒索请求,付款以避免被DDoS攻击。该公司的一名研究人员假装成是要购买DDoS服务的客户,通过电子邮件中提供的ogmemes123123@gmail.com地址与勒索者联系。OG_Richard_Stallman告诉该研究人员,他可以保证350 Gbps的攻击流量,如果目标没有被拿下的话,客户将获得全额退款。至于攻击的价格? 每五分钟攻击需付价值$100的比特币。后来托管公司表示,他的雇主拒绝支付该勒索请求,随后就受到了来自Mirai超过300 Gbps的攻击。

来自某匿名人士的话:“显然,攻击者是非常具有技术性的,因为他们会攻击子网内的每一个ip,并且在我们对此进行防护后,他们开始转而攻击上游路由器的接口”。当被问及他们认为可能谁要对此攻击负责时,我的消息来源者称他的雇主立即怀疑是ProTraf,这是因为Mirai也对公司主页的ip进行了攻击,而本来该主页的真实ip是被DDoS缓解公司Cloudflare隐藏了的,理论上是不可能被攻击的(ProTraf之前与该公司合作过,所以ProTraf知道它的真实ip)。他继续说到“我们相信攻击者是Protraf的工作人员或与该公司有关的人”。

下图为该不愿透漏名称的公司收到的来自于OG_Richard_Stallman的勒索邮件,后来他假装成是要购买DDoS服务的顾客与之进行交流,注意这里他大胆的说他要购买服务对ProTraf发起DDoS攻击。

DDoS会议

经过几个月,我收集了从Ammar Zuberi(ProTraf所有者Paras Jha的同事)听来的以及Mirai的开发者的信息。

Zuberi告诉KrebsOnSecurity,Jha承认他负责管理Mirai,也是他发起了对Rutgers大学的DDoS攻击。Zuberi说2015年10月他去Jha的大学宿舍拜访时,Jha向他吹嘘自己是如何对Rutgers大学发起DDoS攻击的。Zuberi回忆说:“他笑着说,他是如何让学校的一个安全人员被解雇的,以及学校是如何因为他而提高学费的,“他没有真正说出他为什么这样做的原因,但我感觉他只是在试验,通过这些攻击测试他能做到什么程度”。

Zuberi说他没有意识到Jha用他的DDoS攻击都做了什么,直到去年底他与他面对面进行了交流。Zuberi说在2016年11月底他正在去拜访亚利桑那州祖母的路上,然后在纽约逗留了,所以他联系了Jha,并且在Jha在新泽西Fanwood的家度过了夜晚。

正如我在“Spreading the DDoS Disease and Selling the Cure”中指出的,Anna-Senpai在santasbigcandycane [dot] cx(通过Namecentral注册的域名)上泄露了Mirai的源代码。Namecentral是一个非常不出名的域名注册商,在三年内只注册了多数不多的几个域名。

根据Zuberi所说的,只有五个人知道Namecentral的存在:他自己,CJ Sculti,Paras Jha,Josiah White和Namecentral的所有者Jesse Wu(19岁的Wu在上面所给的那个链接中的故事特别突出)。

“当我看到Mirai的代码已经在Namecentral的域上泄露时,我直接问Paras说“那一切都是你做的是吗?,他微笑着说是的”,Zuberi回忆说,“然后他告诉我他最近听到说有一个联邦调查局特工正在调查Mirai,他给我展示了他和特工之间的一些讯息。他为自己感到骄傲,并且吹嘘他把邦调查局耍的团团转”。

Zuberi继续说,在11月访问过他的家以后就再没有与Jha联系。Zuberi说他相信Mirai用来控制感染的物联网设备的大部分代码是由Jha写的,因为它是用Golang写的,而Jha的合作伙伴White不擅长该编程语言。Zuberi表示,他认为White主要负责开发的是用于感染新的物联网设备的扩展代码,因为它是用C语言写的,而这是White擅长的编程语言。

在上述大多数发生的时间,之前被ProTraf占用的大量ip已被撤销,ProxyPipe的Coelho说ProTraf可能没钱为继下去了。

ProTraf的Josiah White解释了ProTraf所有的ip消失的原因是他们要重新启动公司。White告诉KrebsOnSecurity,“我们正在重组和重新调整我们正在做的事情”,Jha则完全没有回应。

1月19日,10:51 a.m更新:Jha进行了回应,他对这个故事的第一个评论是,我错误地引用了上面提到的dreadiscool列出的动漫电影。当直接询问他涉嫌操纵Mirai时,Jha说他Mirai不是他写的,也没有参与攻击Rutgers大学。“第一次发生时,我只是一个新生,我住在宿舍里”,Jha说,“在接近年底的攻击的高潮,我几乎一个星期都没办法联网,跟其他学生是一样的。我不能注册课程,而且有很多事情要处理”。Jha说Zuberi去年在他的房子过夜,但他否认Zuberi的其他言论。他知道有联邦调查局特工在调查Mirai,但当被问及自那以后他是否听说过联邦调查局特工时他表示“无可奉告”。“我不认为有足够的事实能够指控那就是我”,Jha说,“我就是一个很普通的人,过去没有做过这种事情,也没有任何反社会的行为。这篇文章的作者才是反社会的”。

Anna-Senpai和ProxyPipe的Coelho之间的对话副本在这里。

DDoS会议

经过几个月,我收集了从Ammar Zuberi(ProTraf所有者Paras Jha的同事)听来的以及Mirai的开发者的信息。

Zuberi告诉KrebsOnSecurity,Jha承认他负责管理Mirai,也是他发起了对Rutgers大学的DDoS攻击。Zuberi说2015年10月他去Jha的大学宿舍拜访时,Jha向他吹嘘自己是如何对Rutgers大学发起DDoS攻击的。Zuberi回忆说:“他笑着说,他是如何让学校的一个安全人员被解雇的,以及学校是如何因为他而提高学费的,“他没有真正说出他为什么这样做的原因,但我感觉他只是在试验,通过这些攻击测试他能做到什么程度”。

Zuberi说他没有意识到Jha用他的DDoS攻击都做了什么,直到去年底他与他面对面进行了交流。Zuberi说在2016年11月底他正在去拜访亚利桑那州祖母的路上,然后在纽约逗留了,所以他联系了Jha,并且在Jha在新泽西Fanwood的家度过了夜晚。

正如我在“Spreading the DDoS Disease and Selling the Cure”中指出的,Anna-Senpai在santasbigcandycane [dot] cx(通过Namecentral注册的域名)上泄露了Mirai的源代码。Namecentral是一个非常不出名的域名注册商,在三年内只注册了多数不多的几个域名。

根据Zuberi所说的,只有五个人知道Namecentral的存在:他自己,CJ Sculti,Paras Jha,Josiah White和Namecentral的所有者Jesse Wu(19岁的Wu在上面所给的那个链接中的故事特别突出)。

“当我看到Mirai的代码已经在Namecentral的域上泄露时,我直接问Paras说“那一切都是你做的是吗?,他微笑着说是的”,Zuberi回忆说,“然后他告诉我他最近听到说有一个联邦调查局特工正在调查Mirai,他给我展示了他和特工之间的一些讯息。他为自己感到骄傲,并且吹嘘他把邦调查局耍的团团转”。

Zuberi继续说,在11月访问过他的家以后就再没有与Jha联系。Zuberi说他相信Mirai用来控制感染的物联网设备的大部分代码是由Jha写的,因为它是用Golang写的,而Jha的合作伙伴White不擅长该编程语言。Zuberi表示,他认为White主要负责开发的是用于感染新的物联网设备的扩展代码,因为它是用C语言写的,而这是White擅长的编程语言。

在上述大多数发生的时间,之前被ProTraf占用的大量ip已被撤销,ProxyPipe的Coelho说ProTraf可能没钱为继下去了。

ProTraf的Josiah White解释了ProTraf所有的ip消失的原因是他们要重新启动公司。White告诉KrebsOnSecurity,“我们正在重组和重新调整我们正在做的事情”,Jha则完全没有回应。

1月19日,10:51 a.m更新:Jha进行了回应,他对这个故事的第一个评论是,我错误地引用了上面提到的dreadiscool列出的动漫电影。当直接询问他涉嫌操纵Mirai时,Jha说他Mirai不是他写的,也没有参与攻击Rutgers大学。“第一次发生时,我只是一个新生,我住在宿舍里”,Jha说,“在接近年底的攻击的高潮,我几乎一个星期都没办法联网,跟其他学生是一样的。我不能注册课程,而且有很多事情要处理”。Jha说Zuberi去年在他的房子过夜,但他否认Zuberi的其他言论。他知道有联邦调查局特工在调查Mirai,但当被问及自那以后他是否听说过联邦调查局特工时他表示“无可奉告”。“我不认为有足够的事实能够指控那就是我”,Jha说,“我就是一个很普通的人,过去没有做过这种事情,也没有任何反社会的行为。这篇文章的作者才是反社会的”。

Anna-Senpai和ProxyPipe的Coelho之间的对话副本在这里。

如若转载,请注明原文地址: http://www.4hou.com/special/3108.html/comment-page-1

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

嘶吼

嘶吼

关注网络尖刀微信公众号

关注网络尖刀微信公众号