知名社工库网站Leakedsource自己也被黑!蓝瘦,香菇!

事件概述

想必各位看官都十分清楚,近些年来各大企业和网络站点的数据泄露事件不断频发,而专注于披露泄漏数据的网站Leakedsource.com如今也遭到了攻击。这一事件不仅曝光了该网站某些不可告人的秘密,而且也使得该网站成为了近期安全行业内备受瞩目的焦点。据了解,由于Leakedsource.com的网站系统缺乏足够有效的安全保护机制,导致该网站的两个服务器发生了数据泄漏。

网站信息

我敢肯定大家一定听说过Leakedsource吧?如果没有的话,我建议大家搜索一下这个网站,你一定可以找到关于该网站的很多信息。简而言之,它就是一个Web服务器,我们可以通过服务器提供的API接口来搜索数据库内容。该网站所能提供的数据量非常的惊人,他们声称自己有两百万个数据库,并拥有超过22.9亿条数据记录,而且数据量仍在不断增加,但谁知道这是不是真的呢?他们也许真的有这么多数据库,但事实的真相还是要靠我们自己去发现,于是便有了下面这个故事…

2016年10月11日,该网站更新的最近20个收录的泄密网站及泄密数据量(加粗部分为千万级别以上泄密)

Evony.com (Main) - 33,407,472 users

Zynga.com (Community) - 4,932,930 users

PakWheels.com - 674,775 users

GameVN.com - 1,373,412 users

Devil-Group.com - 29,689 users

RPG.net - 132,430 users

FeverClan.com - 58,259 users

PngClub.com - 198,993 users

ATBForum.com - 154,806 users

AarinFantasy.com - 434,851 users

FijiLive.com - 143,026 users

ExileMod.com - 71,223 users

ComicBook.com - 52,734 users

Trillian.im - 78,887 users

QIP.ru - 33,383,392 users

Rambler.ru - 98,167,935 users

Btc-E.com - 568,355 users

BitcoinTalk.org - 499,593 users

Last.fm - 43,570,999 users

Dropbox.com - 68,680,737 users

发生了什么事?

事件概述

想必各位看官都十分清楚,近些年来各大企业和网络站点的数据泄露事件不断频发,而专注于披露泄漏数据的网站Leakedsource.com如今也遭到了攻击。这一事件不仅曝光了该网站某些不可告人的秘密,而且也使得该网站成为了近期安全行业内备受瞩目的焦点。据了解,由于Leakedsource.com的网站系统缺乏足够有效的安全保护机制,导致该网站的两个服务器发生了数据泄漏。

网站信息

我敢肯定大家一定听说过Leakedsource吧?如果没有的话,我建议大家搜索一下这个网站,你一定可以找到关于该网站的很多信息。简而言之,它就是一个Web服务器,我们可以通过服务器提供的API接口来搜索数据库内容。该网站所能提供的数据量非常的惊人,他们声称自己有两百万个数据库,并拥有超过22.9亿条数据记录,而且数据量仍在不断增加,但谁知道这是不是真的呢?他们也许真的有这么多数据库,但事实的真相还是要靠我们自己去发现,于是便有了下面这个故事…

2016年10月11日,该网站更新的最近20个收录的泄密网站及泄密数据量(加粗部分为千万级别以上泄密)

Evony.com (Main) - 33,407,472 users

Zynga.com (Community) - 4,932,930 users

PakWheels.com - 674,775 users

GameVN.com - 1,373,412 users

Devil-Group.com - 29,689 users

RPG.net - 132,430 users

FeverClan.com - 58,259 users

PngClub.com - 198,993 users

ATBForum.com - 154,806 users

AarinFantasy.com - 434,851 users

FijiLive.com - 143,026 users

ExileMod.com - 71,223 users

ComicBook.com - 52,734 users

Trillian.im - 78,887 users

QIP.ru - 33,383,392 users

Rambler.ru - 98,167,935 users

Btc-E.com - 568,355 users

BitcoinTalk.org - 499,593 users

Last.fm - 43,570,999 users

Dropbox.com - 68,680,737 users

发生了什么事?

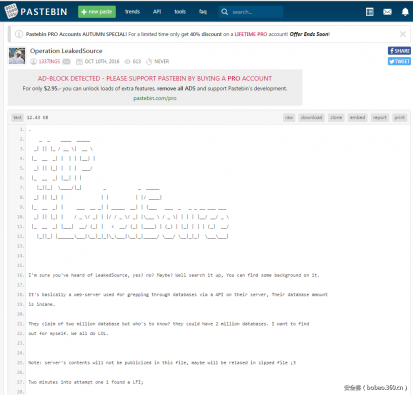

最初,一位名叫“Chris Poole”(@ codingplanets)的用户在pastebin上发表了一份帖子【帖子传送门】,并在帖子中声称自己成功入侵了Leakedsource.com的两台网络服务器。他不仅在其网络系统中发现了该网站用于记录用户搜索信息的日志,而且还发现该网站的支付系统中存在安全问题。除此之外,他还获取到了该网站用于存储用户资料的数据库内容。

这张pastebin的帖子发布于当地时间2016年10月10日,标题为《Operation leakedsource》。攻击者在这张帖子中详细讲述了自己如何一步一步入侵Leakedsource.com的网络系统,并获取到数据库存储数据的过程。除此之外,攻击者还晒出了他们所发现的部分数据,并且还在整个叙述过程中加入了一些评论和注解。

最初,一位名叫“Chris Poole”(@ codingplanets)的用户在pastebin上发表了一份帖子【帖子传送门】,并在帖子中声称自己成功入侵了Leakedsource.com的两台网络服务器。他不仅在其网络系统中发现了该网站用于记录用户搜索信息的日志,而且还发现该网站的支付系统中存在安全问题。除此之外,他还获取到了该网站用于存储用户资料的数据库内容。

这张pastebin的帖子发布于当地时间2016年10月10日,标题为《Operation leakedsource》。攻击者在这张帖子中详细讲述了自己如何一步一步入侵Leakedsource.com的网络系统,并获取到数据库存储数据的过程。除此之外,攻击者还晒出了他们所发现的部分数据,并且还在整个叙述过程中加入了一些评论和注解。

攻击过程描述

根据攻击者的描述,此次数据泄漏事件貌似是从一次简单的NMAP扫描开始的,攻击者扫描到了某个开放端口之后便使用了包含大量密码的密码字典来对服务器的SSH密码进行暴力破解。等待了好几个小时之后,暴力破解终于完成了,而爆破结果使得Chris可以轻易地获取到该网站服务器的访问权限。接下来,Chris便开始搜索服务器中存储的MySQL数据库凭证。最终他成功找到了这些数据,并且还发现了一个包含三十多万条会员信息的数据库。毫无疑问,Chris当然会把这些信息全部下载下来。

Chris在帖子中说到:“没错,我的确在该网站服务器中发现了一个包含有三十多万条用户信息的数据库,其中包含有用户的电子邮箱地址、密码、用户名、最后登录日期、以及会员等级等数据。”

攻击者声称,当他成功入侵了该网站的第一个服务器时,他曾尝试使用“CD”命令来列出服务器主机databases目录下的数据内容,但是当时服务器却崩溃了。当然了,对于保存有大量文件的系统而言,这种情况是十分常见的。除此之外,在他使用WinSCP来导出数据库时,花了十二个小时的时间却只导出了大约9%的数据库数据。由此看来,该网站的数据量确实非常的大。除此之外,攻击者还发现Leakedsource.com一直都在记录用户所有的搜索行为,这就非常的尴尬了。

攻击者在帖子中表示:“他们会将用户的搜索信息记录在网站日志中,其中包括用户的搜索细节、搜索时间、用户名、密码、盐值、以及哈希。”

攻击者的这一发现使得整个事件变得更加有意思了,曾经使用过这个系统的用户可能会对此表示愤怒。但是攻击者也表示,他们已经使用“rm –rf’d”来将该目录彻底删除了。整整三百多万条搜索记录被删除了,想必Leakedsource.com真的是要哭了吧?如果你这样想的话就说明你真是太天真了!就在几分钟之后,Chris就发现该网站的服务器会将日志记录发送给一台google服务器。于是乎,Chris便使用之前所获取到的凭证来对这一服务器进行了检测,结果很明显,他成功地登录了这台google服务器。

整个检测过程中,数据库的数据正在一点一点地下载下来。而此时Chris打算对该网站的API系统进行一次扫描,他仅仅使用了一个简单的grep命令便得到了一个非常重要的发现:该网站不仅缺乏安全保护机制,而且就连他们的支付系统都存在非常严重的安全问题。都涉及到金钱了,Leakedsource还不认真对待,真的是够了!

在对第二台服务器所连接的google服务器进行了分析之后,Chris发现有三个stresser站点正在同时使用这台服务器。

http://networkstresser.com

https://exitus.to/

https://webstresser.co/

篇尾语

我们可以在帖子的结尾部分看到一份声明,Chris在这份声明中解释了他为何要进行此次入侵。他在帖子中写到:“我为什么要这样做?其实也没有非常复杂的原因,我只是做了一件大家都想做的事情,每个人都想知道这个网站所提供的服务到底合不合法。这个网站到底是不是美国联邦调查局用来逮捕黑客的呢?就此看来,阴谋论者的这一看法也就显得十分愚蠢了。话虽如此,但是我曾经也见到过美国联邦调查局使用其他更加奇怪的方法来抓捕黑客,所以这也并不会让我感到惊讶。”

除此之外,Chris还在Twitter上发表了一份声明,并表示他将会在近期将泄漏数据公布出来。

攻击过程描述

根据攻击者的描述,此次数据泄漏事件貌似是从一次简单的NMAP扫描开始的,攻击者扫描到了某个开放端口之后便使用了包含大量密码的密码字典来对服务器的SSH密码进行暴力破解。等待了好几个小时之后,暴力破解终于完成了,而爆破结果使得Chris可以轻易地获取到该网站服务器的访问权限。接下来,Chris便开始搜索服务器中存储的MySQL数据库凭证。最终他成功找到了这些数据,并且还发现了一个包含三十多万条会员信息的数据库。毫无疑问,Chris当然会把这些信息全部下载下来。

Chris在帖子中说到:“没错,我的确在该网站服务器中发现了一个包含有三十多万条用户信息的数据库,其中包含有用户的电子邮箱地址、密码、用户名、最后登录日期、以及会员等级等数据。”

攻击者声称,当他成功入侵了该网站的第一个服务器时,他曾尝试使用“CD”命令来列出服务器主机databases目录下的数据内容,但是当时服务器却崩溃了。当然了,对于保存有大量文件的系统而言,这种情况是十分常见的。除此之外,在他使用WinSCP来导出数据库时,花了十二个小时的时间却只导出了大约9%的数据库数据。由此看来,该网站的数据量确实非常的大。除此之外,攻击者还发现Leakedsource.com一直都在记录用户所有的搜索行为,这就非常的尴尬了。

攻击者在帖子中表示:“他们会将用户的搜索信息记录在网站日志中,其中包括用户的搜索细节、搜索时间、用户名、密码、盐值、以及哈希。”

攻击者的这一发现使得整个事件变得更加有意思了,曾经使用过这个系统的用户可能会对此表示愤怒。但是攻击者也表示,他们已经使用“rm –rf’d”来将该目录彻底删除了。整整三百多万条搜索记录被删除了,想必Leakedsource.com真的是要哭了吧?如果你这样想的话就说明你真是太天真了!就在几分钟之后,Chris就发现该网站的服务器会将日志记录发送给一台google服务器。于是乎,Chris便使用之前所获取到的凭证来对这一服务器进行了检测,结果很明显,他成功地登录了这台google服务器。

整个检测过程中,数据库的数据正在一点一点地下载下来。而此时Chris打算对该网站的API系统进行一次扫描,他仅仅使用了一个简单的grep命令便得到了一个非常重要的发现:该网站不仅缺乏安全保护机制,而且就连他们的支付系统都存在非常严重的安全问题。都涉及到金钱了,Leakedsource还不认真对待,真的是够了!

在对第二台服务器所连接的google服务器进行了分析之后,Chris发现有三个stresser站点正在同时使用这台服务器。

http://networkstresser.com

https://exitus.to/

https://webstresser.co/

篇尾语

我们可以在帖子的结尾部分看到一份声明,Chris在这份声明中解释了他为何要进行此次入侵。他在帖子中写到:“我为什么要这样做?其实也没有非常复杂的原因,我只是做了一件大家都想做的事情,每个人都想知道这个网站所提供的服务到底合不合法。这个网站到底是不是美国联邦调查局用来逮捕黑客的呢?就此看来,阴谋论者的这一看法也就显得十分愚蠢了。话虽如此,但是我曾经也见到过美国联邦调查局使用其他更加奇怪的方法来抓捕黑客,所以这也并不会让我感到惊讶。”

除此之外,Chris还在Twitter上发表了一份声明,并表示他将会在近期将泄漏数据公布出来。

这则消息被曝光之后,想必有很多人都会坐在电脑面前等着Chris将泄漏数据公布出来吧?除了在pastebin上发帖,Chris还单独制作了一个名为“leakedsource.cf”的网站【点我访问】,并在该网站中提供了与pastebin帖子相同的内容。

http://p5.qhimg.com/t01f61186d5d54202e2.jpghttp://p8.qhimg.com/t01cc5d036b04c82003.jpg

本文由 安全客 翻译,转载请注明“转自安全客”,并附上链接。

原文链接:https://www.cyberwarnews.info/2016/10/12/leaksource-com-breach-exposes-site-logging-searches-2/

这则消息被曝光之后,想必有很多人都会坐在电脑面前等着Chris将泄漏数据公布出来吧?除了在pastebin上发帖,Chris还单独制作了一个名为“leakedsource.cf”的网站【点我访问】,并在该网站中提供了与pastebin帖子相同的内容。

http://p5.qhimg.com/t01f61186d5d54202e2.jpghttp://p8.qhimg.com/t01cc5d036b04c82003.jpg

本文由 安全客 翻译,转载请注明“转自安全客”,并附上链接。

原文链接:https://www.cyberwarnews.info/2016/10/12/leaksource-com-breach-exposes-site-logging-searches-2/关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

赞助链接

排名

热点

搜索指数

- 1 习近平同马克龙交流互动的经典瞬间 7904890

- 2 黑龙江水库冰面下现13匹冰冻马 7808571

- 3 微信表情包戒烟再度翻红 7712868

- 4 2025你的消费习惯“更新”了吗 7617417

- 5 三星堆与秦始皇帝陵竟有联系 7519772

- 6 为啥今年流感如此厉害 7427121

- 7 劲酒如何成了年轻女性的神仙水 7329808

- 8 首次!台湾浅滩海域搜救应急演练举行 7238618

- 9 日本预测东京“直下型地震”后果 7139226

- 10 中疾控流感防治七问七答 7046511

阿喵

阿喵