WiFi危机!KRACK攻击可劫持WAP2通信数据

E安全10月17日讯 这两天,国外社交媒体Twitter上流传着宣判无线网络WPA2加密死亡的漏洞。不久之后,研究人员在网站公布消息介绍了一种针对WPA2加密协议的“密码重装攻击”(Key Reinstallation Attack, KRACK)。比利时研究人员Mathy Vanhoef(马蒂·万赫弗)发现WPA2加密协议存在漏洞,并且CVE 通用漏洞披露网站现已预留了漏洞编号,如下:

这两名研究人员通过专门的网站https://www.krackattacks.com/详述新型攻击---“密码重装攻击”(Key Reinstallation Attack, KRACK)。研究人员称发现 WPA2协议中存在严重漏洞。无线覆盖范围内的攻击者可利用这些漏洞发起KRACK攻击。具体而言,攻击者能利用这种新型攻击技术读取先前人们认为经过加密安全处理的信息。攻击者利用该技术能窃取敏感信息,例如信用卡号、密码、聊天信息、电子邮件、照片等。此类攻击对现代所有受保护的无线网络均奏效。攻击者甚至还可以根据网络配置注入并操控数据,例如,攻击者或可能将勒索软件或其它恶意软件注入网站。

这个攻击的前提条件可能需要攻击者已经可以搜索到你的WiFi信号,也就是在既定的物理范围内才可以发动“KRACK”攻击。

这两名研究人员通过专门的网站https://www.krackattacks.com/详述新型攻击---“密码重装攻击”(Key Reinstallation Attack, KRACK)。研究人员称发现 WPA2协议中存在严重漏洞。无线覆盖范围内的攻击者可利用这些漏洞发起KRACK攻击。具体而言,攻击者能利用这种新型攻击技术读取先前人们认为经过加密安全处理的信息。攻击者利用该技术能窃取敏感信息,例如信用卡号、密码、聊天信息、电子邮件、照片等。此类攻击对现代所有受保护的无线网络均奏效。攻击者甚至还可以根据网络配置注入并操控数据,例如,攻击者或可能将勒索软件或其它恶意软件注入网站。

这个攻击的前提条件可能需要攻击者已经可以搜索到你的WiFi信号,也就是在既定的物理范围内才可以发动“KRACK”攻击。

研究人员指出,这些漏洞存在于WPA2协议当中,而非单个产品或实现当中。因此,任何使用WPA2协议的无线网络均可能受到影响。要阻止此类攻击,用户必须尽快更新受影响的产品。支持无线功能的设备最有可能受到影响。研究人员的初步研究显示,Android、 Linux、Apple、Windows、OpenBSD、MediaTek、Linksys等均受到影响。其中 OpenBSD 于 7 月 15 日收到通知但抢在正式公开前的 8 月 30 日就释出了补丁。美国国土安全部旗下计算机应急响应小组(CERT)披露的受影响部分产品见下图:

要查询完整的受影响产品,可参见以下网址:

https://www.kb.cert.org/vuls/byvendor?searchview&Query=FIELD+Reference=228519&SearchOrder=4

或咨询厂商。

要查询完整的受影响产品,可参见以下网址:

https://www.kb.cert.org/vuls/byvendor?searchview&Query=FIELD+Reference=228519&SearchOrder=4

或咨询厂商。

研究人员通过视频演示了针对一台Android智能手机发起的KRACK攻击的PoC。演示视频中,研究人员能解密受害者传输的所有流量。这对攻击者而言易如反掌,因为KRACK攻击对Linux和Android 6或更高版本相当具有破坏性。这是因为Android和Linux能被诱骗重装全部为零的密钥。当攻击其它设备时,加密所有数据包相对较难,但解密大量数据包没有问题。演示视频如下:

<iframe class="video_iframe" src="https://v.qq.com/iframe/player.html?vid=n0561jxzagv&width=670&height=376.875&auto=0" width="630" height="376.875" frameborder="0" scrolling="no" allowfullscreen="allowfullscreen" data-vidtype="2" data-ratio="1.7647058823529411" data-w="480" data-src="https://v.qq.com/iframe/player.html?vid=n0561jxzagv&width=670&height=376.875&auto=0" data-vh="376.875" data-vw="670" data-mce-fragment="1"></iframe>

研究人员指出,攻击不限于获取登录凭证。一般而言,受害者传输的任何数据或信息均能被解密。研究人员警告称,此类攻击还可能会绕过网站或应用程序使用的HTTPS保护层。

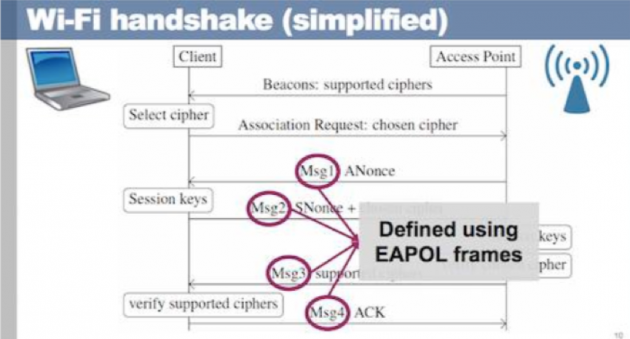

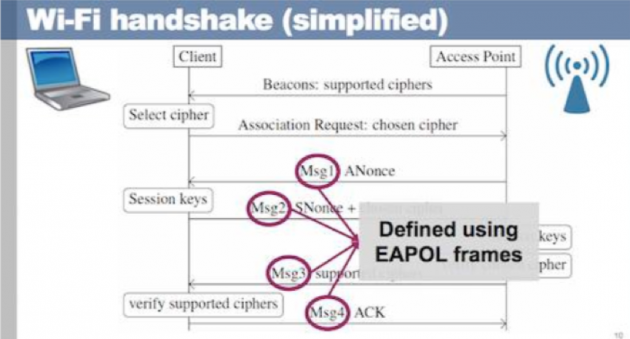

研究人员的攻击主要针对WPA2协议的四次握手(4-Way Handshake)发起。当客户端希望加入受保护的无线网络时会执行四次握手,其被用来证实客户端及访问拥有正确的凭证。与此同时,四次握手还会与加密后续流量的新加密密钥协商。如今,所有受保护的无线网络均会使用四次握手,这就意味着所有这类网络均均可能遭到此类攻击影响。

简单来说,就是攻击者可KRACK实施中间人攻击,迫使受害者重装加密密钥。

密钥重装攻击(KRACK):大致描述

“密钥重装攻击”中,攻击者可操控并重放加密握手信息,以此诱骗受害者重装已经在使用的密钥。当受害者重装密钥时,诸如增量传输包号(即Nonce)和接收包号(即重放计数器)会重置为初始值。要保证安全性,密钥仅应安装并立即使用,而这一点无法在WPA2协议中得到保证。攻击者可操控加密握手滥用漏洞。

密钥重装攻击(KRACK):针对四次握手的具体攻击例子

客户端加入网络时会执行四次握手与新加密密钥协商。客户端会在接收Message 3安装密钥。密钥安装后,密钥会通过加密协议加密正常的数据帧。但是,由于信息可能会丢失,访问点未接收到合适的响应时会重新传输Message 3。因此,客户端也许会多次接收Message 3。当客户端每次接收Message 3都将重装相同的加密密钥,借此可重置WPA2使用的增量传输包号(Nonce)和接收重放计数器。研究人员指出,攻击者可收集并重放四次握手的Message3,从而迫使Nonce重置。一旦Nonce以这种方式重用,WPA2加密协议就面临攻击风险,例如包可能会被重放、解密和/或伪造。

这意味着在你家或办公室 Wi-Fi 物理覆盖范围内的攻击者,都可以发动入侵,监听你的网络活动、拦截不安全或未加密的数据流 —— 比如未启用安全超文本传输协议网站的密码、或者家用安防摄像头与云端之间的视频流。

这意味着在你家或办公室 Wi-Fi 物理覆盖范围内的攻击者,都可以发动入侵,监听你的网络活动、拦截不安全或未加密的数据流 —— 比如未启用安全超文本传输协议网站的密码、或者家用安防摄像头与云端之间的视频流。

Vanhoef 2016年发现漏洞,一直在研究这种攻击方式。他今年7月向通知了部分受影响的厂商。美国应急响应小组(US-CERT)今年八月底向更多厂商发出通知。

《Key Reinstallation Attacks: Forcing Nonce Reuse in WPA2》论文下载。

《Key Reinstallation Attacks: Forcing Nonce Reuse in WPA2》论文下载。

现在恐怕最焦头烂额的要数路由厂商了,因为WPA2加密协议几乎是所有路由的默认安全加密手段,一旦攻破网络安全就不复存在,而新的防御措施何时才能发挥作用是个很现实的问题。

作为用户,这段时间请尽可能加强防御意识,比如多留意是否启用了安全超文本传输协议,总之一切小心。

如有条件,可借助虚拟专用网来加强网络安全。此外,如果你家中有许多智能家居设备,也请多关注制造商公布的安全公告,并及时调整配置或打上补丁。

E百科:WPA2是一种安全加密协议,可以防止无线路由器和联网设备被黑客入侵,是一种广泛应用的网络传播过程中的安全防护机制。

今日E安全公众号其他重要资讯:

- CVE-2017-13077: 在四次握手中重装成对加密密钥(PTK-TK)

- CVE-2017-13078: 在四次握手中重装组密钥(GTK)

- CVE-2017-13079: 在四次握手中重装完整组密钥(IGTK)

- CVE-2017-13080: 在组密钥握手中重装组密钥(GTK)

- CVE-2017-13081: 在组密钥握手中重装完整组密钥(IGTK)

- CVE-2017-13082: 接受重新传输的快速BSS切换(FT)重新关联请求,处理的同时重装成对加密密钥(PTK-TK)

- CVE-2017-13084: 在PeerKey握手中重装STK密钥

- CVE-2017-13086: 在TDLS(Tunneled Direct-Link Setup,通道直接链路建立)握手中重装TDLS PeerKey(TPK)

- CVE-2017-13087: 处理无线网络管理(WNM)休眠模式响应帧时重装组密钥(GTK)

- CVE-2017-13088: 处理无线网络管理(WNM)休眠响应帧时重装完整组密钥(IGTK)

这两名研究人员通过专门的网站https://www.krackattacks.com/详述新型攻击---“密码重装攻击”(Key Reinstallation Attack, KRACK)。研究人员称发现 WPA2协议中存在严重漏洞。无线覆盖范围内的攻击者可利用这些漏洞发起KRACK攻击。具体而言,攻击者能利用这种新型攻击技术读取先前人们认为经过加密安全处理的信息。攻击者利用该技术能窃取敏感信息,例如信用卡号、密码、聊天信息、电子邮件、照片等。此类攻击对现代所有受保护的无线网络均奏效。攻击者甚至还可以根据网络配置注入并操控数据,例如,攻击者或可能将勒索软件或其它恶意软件注入网站。

这个攻击的前提条件可能需要攻击者已经可以搜索到你的WiFi信号,也就是在既定的物理范围内才可以发动“KRACK”攻击。

这两名研究人员通过专门的网站https://www.krackattacks.com/详述新型攻击---“密码重装攻击”(Key Reinstallation Attack, KRACK)。研究人员称发现 WPA2协议中存在严重漏洞。无线覆盖范围内的攻击者可利用这些漏洞发起KRACK攻击。具体而言,攻击者能利用这种新型攻击技术读取先前人们认为经过加密安全处理的信息。攻击者利用该技术能窃取敏感信息,例如信用卡号、密码、聊天信息、电子邮件、照片等。此类攻击对现代所有受保护的无线网络均奏效。攻击者甚至还可以根据网络配置注入并操控数据,例如,攻击者或可能将勒索软件或其它恶意软件注入网站。

这个攻击的前提条件可能需要攻击者已经可以搜索到你的WiFi信号,也就是在既定的物理范围内才可以发动“KRACK”攻击。

美国CERT发布受影响厂商列表

要查询完整的受影响产品,可参见以下网址:

https://www.kb.cert.org/vuls/byvendor?searchview&Query=FIELD+Reference=228519&SearchOrder=4

或咨询厂商。

要查询完整的受影响产品,可参见以下网址:

https://www.kb.cert.org/vuls/byvendor?searchview&Query=FIELD+Reference=228519&SearchOrder=4

或咨询厂商。

KRACK攻击演示PoC

攻击细节

这意味着在你家或办公室 Wi-Fi 物理覆盖范围内的攻击者,都可以发动入侵,监听你的网络活动、拦截不安全或未加密的数据流 —— 比如未启用安全超文本传输协议网站的密码、或者家用安防摄像头与云端之间的视频流。

这意味着在你家或办公室 Wi-Fi 物理覆盖范围内的攻击者,都可以发动入侵,监听你的网络活动、拦截不安全或未加密的数据流 —— 比如未启用安全超文本传输协议网站的密码、或者家用安防摄像头与云端之间的视频流。

研究人员去年发现漏洞

《重用WPA2中的随机数Nonce》

从国际计算机协会网站的初步议程来看,Vanhoef 和 Frank Piessens(弗兰克·皮森斯)将于11月1日下午在国际计算机协会上详细介绍KRACK攻击方式。这两名研究人员已公开研究论文“Key Reinstallation Attacks: Forcing Nonce Reuse in WPA2”(密钥重装攻击:重用WPA2中的随机数Nonce)。 WPA2与随机数Nonce WPA2使用4次握手的方式来产生所需要的密钥。四次握手通过一系列的交互,从PMK(Pairwise Master Key)生成PTK(Pairwise Transient Key)。生成PTK,需要5个必要元素,PMK,随机数A-Nonce,随机数S-Nonce,Authenticate MAC,Supplicant MAC。 《Key Reinstallation Attacks: Forcing Nonce Reuse in WPA2》论文下载。

《Key Reinstallation Attacks: Forcing Nonce Reuse in WPA2》论文下载。

WiFi不再安全,普通用户如何应对?

三星/联想/华硕等均受英飞凌芯片组漏洞影响 影子经纪人十月订阅服务价格:¥64万

注:本文由E安全编译报道,转载请注明原文地址 https://www.easyaq.com/news/1686160619.shtml

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

赞助链接

排名

热点

搜索指数

- 1 中共中央召开党外人士座谈会 7904135

- 2 日本又发生6.6级地震 7807881

- 3 河北沧州杀妻案男方被判死刑 7713769

- 4 全国首艘氢电拖轮作业亮点多 7617134

- 5 王毅:台湾地位已被“七重锁定” 7523122

- 6 经典版QQ宣布回归 7425839

- 7 男子带老婆买糖葫芦被认成父女 7332285

- 8 苏炳添宣布退役 7238897

- 9 日本震中突发大火 民众开车逃命 7136164

- 10 “人造太阳”何以照进现实 7044728

![木之本果 斗胆尝试一下吉他妹妹[HO亲亲] ](https://imgs.knowsafe.com:8087/img/aideep/2022/5/23/d9078ee082ac9917588dc2361465048c.jpg?w=250)

HackerEye

HackerEye