全新Mozi P2P僵尸网络入侵Netgear、D-Link、Huawei路由器

由于被一个名为Mozi的P2P僵尸网络入侵,Netgear、D-Link和Huawei路由器正积极检测Telnet弱密码。因该僵尸网络再次使用了部分代码,可判定该事件与 Gafgyt恶意软件相关。

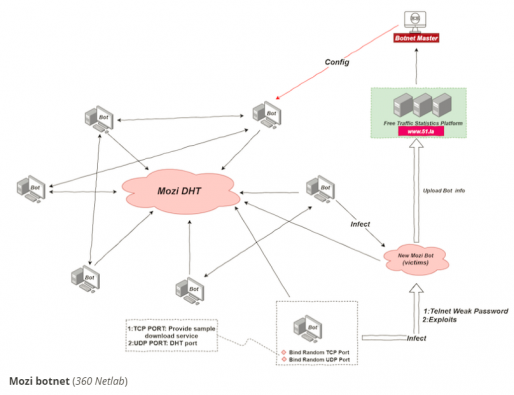

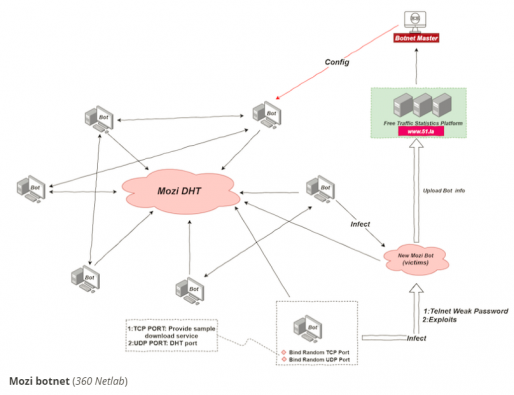

360 Netlab的安全研究人员在发现该僵尸网络后,对其进行了为期四个月的监控,发现该僵尸网络主要目的是用于DDoS网络攻击。攻击行动首先会在torrent客户端和其他P2P端存储节点信息,然后通过DHT协议进行网络扩散。而这样的扩散行为会使得在无需服务器情况下建立的僵尸网络传播速度更快,也会导致大量僵尸网络在DHT协议中巧妙藏身,更难被检测。

此外,Mozi还使用了ECDSA384和XOR算法来保证僵尸网络组件和P2P网络的完整性和安全性。

恶意软件使用telnet并利用漏洞向新的易受攻击的设备进行传播,该行为主要通过登录加密性弱的路由器或CCTV DVR来实现,在成功利用未修复的主机后立刻执行负载。而恶意软件一旦载入受攻击设备,新激活的bot将自动加入Mozi P2P成为受攻击的新节点。在受感染后,新的网络节点将接收并执行僵尸网络主机的命令,此时Netgear、D-Link和华为路由器也会收到影响。

针对此现象,研究人员做出解释:Mozi在通过DHT协议建立p2p网络后,配置的网络设备会同步更新,相应的任务也会根据配置文件中的指令即刻启动。

以下是自360 Netlab研究人员自2003年9月监测Mozi以来发现的10个受感染的P2P未修补设备:

恶意软件使用telnet并利用漏洞向新的易受攻击的设备进行传播,该行为主要通过登录加密性弱的路由器或CCTV DVR来实现,在成功利用未修复的主机后立刻执行负载。而恶意软件一旦载入受攻击设备,新激活的bot将自动加入Mozi P2P成为受攻击的新节点。在受感染后,新的网络节点将接收并执行僵尸网络主机的命令,此时Netgear、D-Link和华为路由器也会收到影响。

针对此现象,研究人员做出解释:Mozi在通过DHT协议建立p2p网络后,配置的网络设备会同步更新,相应的任务也会根据配置文件中的指令即刻启动。

以下是自360 Netlab研究人员自2003年9月监测Mozi以来发现的10个受感染的P2P未修补设备:

像Nugache、Storm(又名Peacomm)、Sality P2P、Waledac、Kelihos(又名Hlux)、ZeroAccess(又名Sirefefef)、Miner和Zeus这样的P2P僵尸网络从2006年初开始,就为他们的主人组建了庞大的僵尸网络系统,但现在大部分已经灭绝,而另一些设备如Hajime 、Hide’N Seek(简称HNS),他们仍在寻找易受攻击的设备。

2018年9月,Hide’N Seek在短短几天内感染9万多台设备,而Hajime自2016年秋季首次被发现以来,在短短6个月内,感染约30万台设备。

众所周知P2P僵尸网络对打击他们的下沉式攻击具有很强的弹性,但也不乏一些例子证明ZeroAccess和Kelihos是易受攻击的。

在更多关于Mozi的相关信息被检测出来之前,关于对它进行深层次攻击可能性的猜测从未间断。但可以肯定的是,在此项检测之前,若相关目标还未被修补,Mozi对信息的搜集扩散范围会越来越大。

除上述僵尸网络外,另一个名为Roboto的P2P僵尸网络在8月下旬被被同一个研究小组发现,该网络在互联网上还会对未修补Webmin安装的Linux服务器进行扫描,而有关这个新的P2P僵尸网络更多信息可在360 Netlab的Mozi报告末尾了解。

消息来源:bleepingcomputer, 译者:dengdeng,校审:吴烦恼

像Nugache、Storm(又名Peacomm)、Sality P2P、Waledac、Kelihos(又名Hlux)、ZeroAccess(又名Sirefefef)、Miner和Zeus这样的P2P僵尸网络从2006年初开始,就为他们的主人组建了庞大的僵尸网络系统,但现在大部分已经灭绝,而另一些设备如Hajime 、Hide’N Seek(简称HNS),他们仍在寻找易受攻击的设备。

2018年9月,Hide’N Seek在短短几天内感染9万多台设备,而Hajime自2016年秋季首次被发现以来,在短短6个月内,感染约30万台设备。

众所周知P2P僵尸网络对打击他们的下沉式攻击具有很强的弹性,但也不乏一些例子证明ZeroAccess和Kelihos是易受攻击的。

在更多关于Mozi的相关信息被检测出来之前,关于对它进行深层次攻击可能性的猜测从未间断。但可以肯定的是,在此项检测之前,若相关目标还未被修补,Mozi对信息的搜集扩散范围会越来越大。

除上述僵尸网络外,另一个名为Roboto的P2P僵尸网络在8月下旬被被同一个研究小组发现,该网络在互联网上还会对未修补Webmin安装的Linux服务器进行扫描,而有关这个新的P2P僵尸网络更多信息可在360 Netlab的Mozi报告末尾了解。

消息来源:bleepingcomputer, 译者:dengdeng,校审:吴烦恼

恶意软件使用telnet并利用漏洞向新的易受攻击的设备进行传播,该行为主要通过登录加密性弱的路由器或CCTV DVR来实现,在成功利用未修复的主机后立刻执行负载。而恶意软件一旦载入受攻击设备,新激活的bot将自动加入Mozi P2P成为受攻击的新节点。在受感染后,新的网络节点将接收并执行僵尸网络主机的命令,此时Netgear、D-Link和华为路由器也会收到影响。

针对此现象,研究人员做出解释:Mozi在通过DHT协议建立p2p网络后,配置的网络设备会同步更新,相应的任务也会根据配置文件中的指令即刻启动。

以下是自360 Netlab研究人员自2003年9月监测Mozi以来发现的10个受感染的P2P未修补设备:

恶意软件使用telnet并利用漏洞向新的易受攻击的设备进行传播,该行为主要通过登录加密性弱的路由器或CCTV DVR来实现,在成功利用未修复的主机后立刻执行负载。而恶意软件一旦载入受攻击设备,新激活的bot将自动加入Mozi P2P成为受攻击的新节点。在受感染后,新的网络节点将接收并执行僵尸网络主机的命令,此时Netgear、D-Link和华为路由器也会收到影响。

针对此现象,研究人员做出解释:Mozi在通过DHT协议建立p2p网络后,配置的网络设备会同步更新,相应的任务也会根据配置文件中的指令即刻启动。

以下是自360 Netlab研究人员自2003年9月监测Mozi以来发现的10个受感染的P2P未修补设备:

像Nugache、Storm(又名Peacomm)、Sality P2P、Waledac、Kelihos(又名Hlux)、ZeroAccess(又名Sirefefef)、Miner和Zeus这样的P2P僵尸网络从2006年初开始,就为他们的主人组建了庞大的僵尸网络系统,但现在大部分已经灭绝,而另一些设备如Hajime 、Hide’N Seek(简称HNS),他们仍在寻找易受攻击的设备。

2018年9月,Hide’N Seek在短短几天内感染9万多台设备,而Hajime自2016年秋季首次被发现以来,在短短6个月内,感染约30万台设备。

众所周知P2P僵尸网络对打击他们的下沉式攻击具有很强的弹性,但也不乏一些例子证明ZeroAccess和Kelihos是易受攻击的。

在更多关于Mozi的相关信息被检测出来之前,关于对它进行深层次攻击可能性的猜测从未间断。但可以肯定的是,在此项检测之前,若相关目标还未被修补,Mozi对信息的搜集扩散范围会越来越大。

除上述僵尸网络外,另一个名为Roboto的P2P僵尸网络在8月下旬被被同一个研究小组发现,该网络在互联网上还会对未修补Webmin安装的Linux服务器进行扫描,而有关这个新的P2P僵尸网络更多信息可在360 Netlab的Mozi报告末尾了解。

消息来源:bleepingcomputer, 译者:dengdeng,校审:吴烦恼

像Nugache、Storm(又名Peacomm)、Sality P2P、Waledac、Kelihos(又名Hlux)、ZeroAccess(又名Sirefefef)、Miner和Zeus这样的P2P僵尸网络从2006年初开始,就为他们的主人组建了庞大的僵尸网络系统,但现在大部分已经灭绝,而另一些设备如Hajime 、Hide’N Seek(简称HNS),他们仍在寻找易受攻击的设备。

2018年9月,Hide’N Seek在短短几天内感染9万多台设备,而Hajime自2016年秋季首次被发现以来,在短短6个月内,感染约30万台设备。

众所周知P2P僵尸网络对打击他们的下沉式攻击具有很强的弹性,但也不乏一些例子证明ZeroAccess和Kelihos是易受攻击的。

在更多关于Mozi的相关信息被检测出来之前,关于对它进行深层次攻击可能性的猜测从未间断。但可以肯定的是,在此项检测之前,若相关目标还未被修补,Mozi对信息的搜集扩散范围会越来越大。

除上述僵尸网络外,另一个名为Roboto的P2P僵尸网络在8月下旬被被同一个研究小组发现,该网络在互联网上还会对未修补Webmin安装的Linux服务器进行扫描,而有关这个新的P2P僵尸网络更多信息可在360 Netlab的Mozi报告末尾了解。

消息来源:bleepingcomputer, 译者:dengdeng,校审:吴烦恼关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

赞助链接

排名

热点

搜索指数

- 1 中法元首相会都江堰 7903929

- 2 日方军机滋扰擅闯或被视为训练靶标 7808660

- 3 马斯克公开呼吁:废除欧盟 7713373

- 4 国际机构看中国经济 关键词亮了 7615881

- 5 《老人与海》作词者称仅分成1000元 7520967

- 6 罪犯被判死缓破口大骂被害人一家 7425104

- 7 男子海洋馆内抽烟被白鲸喷水浇灭 7333887

- 8 中国VS日本!陪看混团世界杯决赛 7237746

- 9 五粮液降价到800多元?公司回应 7138598

- 10 千吨级“巨无霸”就位 7040804

CnBeta

CnBeta