Fooying:QQ群弹了个窗

前言

估计搞安全的同学今天早上登陆QQ,打开QQ群消息,被一大堆的弹窗弹的郁闷了,缘于一个QQ群的存储型XSS。 网络尖刀团队的mango同学在昨天发现了这个QQ群的存储XSS,同时也提交了TSRC,结果根据mango同学说法,有人把这个XSS给泄漏了,结果就导致了各个QQ群的弹窗事件了。漏洞

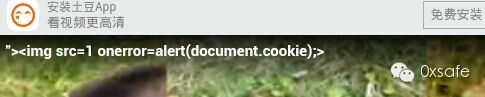

我们先来看看这个XSS,这是一个存储型的XSS,因为官方目前已经修复了,所以我就把利用方式讲下(mac版QQ无效): 在视频网站,比如土豆等上传一个视频,构造视频标题为Payload(如这个视频http://www.tudou.com/programs/view/gh7jvNA-1JM/就是一开始传的视频),以下是示例Payload: "><imgsrc=1onerror=alert(/fooying/);> 然后把视频地址发到QQ群里,因为QQ群有个通知中心的功能,对于分享的视频会生成一个通知,于是就触发了XSS。

然后把视频地址发到QQ群里,因为QQ群有个通知中心的功能,对于分享的视频会生成一个通知,于是就触发了XSS。

第一张是视频分享在群里的效果,可以发现标题被转换了(这个图的实际payload是<svg/onload=alert(document.cookie);>);

第二张图是通知中心的显示,可以发现视频的标题又被正常加载了,就是这里触发了XSS。

第三张图是实际的弹出效果。

事件发展

其实这个QQ群的存储型XSS,按照正常发展应该不会在各个群各种弹,按照mango的说法,在昨天发现了这个漏洞的时候,在凌晨1点的时候已经提交到TSRC了(http://www.ijiandao.com/safe/cto/6203.html)。

如果事情没意外,应该就是有这样一个漏洞,然后腾讯官方在今天修复这个漏洞,应该就结束这个事了。

结果这个洞被泄漏了,于是就有了一系列的各个QQ群弹窗。因为这个传播太简单了,把视频地址复制,发其他群就可以了,就可以导致那个群的人在查看群消息的时候就会被弹窗了,不管大家是出于装B还是其他目的,链接就被到处发起来了,然后尖刀团队同学发现后把视频删除了。

但结果可想而知,既然已经知道漏洞详情了,删除了视频,再上传一个就可以了,于是:

第一张是视频分享在群里的效果,可以发现标题被转换了(这个图的实际payload是<svg/onload=alert(document.cookie);>);

第二张图是通知中心的显示,可以发现视频的标题又被正常加载了,就是这里触发了XSS。

第三张图是实际的弹出效果。

事件发展

其实这个QQ群的存储型XSS,按照正常发展应该不会在各个群各种弹,按照mango的说法,在昨天发现了这个漏洞的时候,在凌晨1点的时候已经提交到TSRC了(http://www.ijiandao.com/safe/cto/6203.html)。

如果事情没意外,应该就是有这样一个漏洞,然后腾讯官方在今天修复这个漏洞,应该就结束这个事了。

结果这个洞被泄漏了,于是就有了一系列的各个QQ群弹窗。因为这个传播太简单了,把视频地址复制,发其他群就可以了,就可以导致那个群的人在查看群消息的时候就会被弹窗了,不管大家是出于装B还是其他目的,链接就被到处发起来了,然后尖刀团队同学发现后把视频删除了。

但结果可想而知,既然已经知道漏洞详情了,删除了视频,再上传一个就可以了,于是:

这个就是直接收集cookie了。

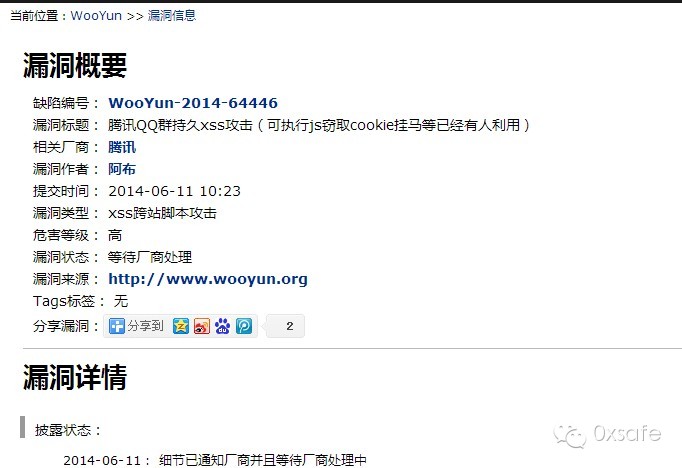

然后再有就是有人直接把漏洞发到wooyun了http://www.wooyun.org/bugs/wooyun-2014-064446,微信用户点击右下角【阅读原文】访问)。

这个就是直接收集cookie了。

然后再有就是有人直接把漏洞发到wooyun了http://www.wooyun.org/bugs/wooyun-2014-064446,微信用户点击右下角【阅读原文】访问)。

然后大家可以看看评论,截止到发文章已经有88条评论了。

大概整个事情就是这样的,一早上打开QQ群消息就被弹个不停,在早上11点左右,官方修复了这个漏洞,整个世界才安静下来。至于漏洞泄漏的人、还有把别人发现的漏洞发到wooyun的同学,我就不做具体评价了,你们懂的。

(题图于http://www.ijiandao.com/safe/cto/6203.html截取) 微博或者知乎搜索:fooying 都可以找到我,微信搜索:oxsafe

然后大家可以看看评论,截止到发文章已经有88条评论了。

大概整个事情就是这样的,一早上打开QQ群消息就被弹个不停,在早上11点左右,官方修复了这个漏洞,整个世界才安静下来。至于漏洞泄漏的人、还有把别人发现的漏洞发到wooyun的同学,我就不做具体评价了,你们懂的。

(题图于http://www.ijiandao.com/safe/cto/6203.html截取) 微博或者知乎搜索:fooying 都可以找到我,微信搜索:oxsafe关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

赞助链接

排名

热点

搜索指数

- 1 习近平同马克龙交流互动的经典瞬间 7904190

- 2 解放军潜艇罕见集群机动 7807968

- 3 仅退款225个快递女子曾打造富婆人设 7714211

- 4 2025你的消费习惯“更新”了吗 7616842

- 5 荷兰大臣:没想到中方叫停芯片出口 7523812

- 6 日本在与那国岛挖一锹土我军都能发现 7427717

- 7 连霍高速发生交通事故 造成9死7伤 7333000

- 8 今日大雪 要做这些事 7236918

- 9 危险信号!俄数百辆保时捷突然被锁死 7135890

- 10 中疾控流感防治七问七答 7041485

Fooying

Fooying