两名美国黑客是如何攻击JEEP自由光的?

今年7月,两名美国白帽黑客成功侵入一辆正在行驶的JEEP自由光SUV的CAN总线网络系统,向发动机、变速箱、制动、转向等系统发送错误指令,最终使这辆车开翻到马路边的斜坡下。随后,他们在8月全球最大的黑客大会上,发布了攻击细节。

选择攻击对象

黑客选择下手目标的原则,通常是捡最软的柿子捏。

自由光被攻击其实是在一年前就有了征兆,在2014年8月举行的“黑帽安全技术大会”上,2014款自由光被评为网络安全性能最差的新车。

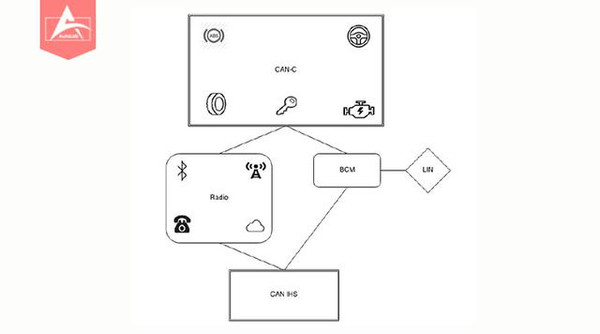

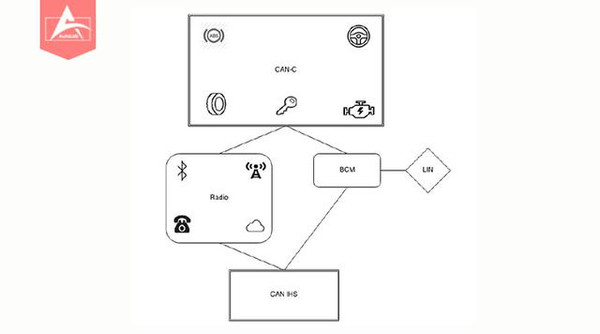

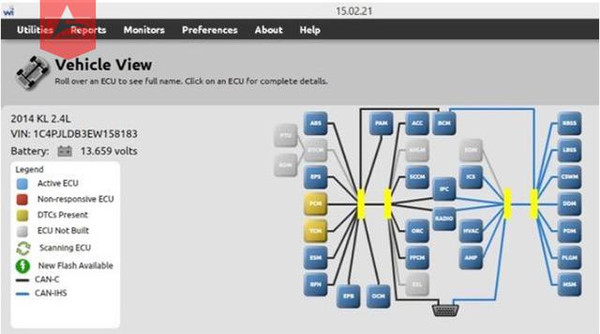

在研究自由光的汽车网络构架时,黑客发现其车联网系统Uconnect同时连接到汽车的两根总线CAN-C和CAN IHS上。其中CAN-C主总线连接到很多汽车核心系统,例如发动机控制、变速箱换挡控制、ABS制动、电子手刹、转向、自适应巡航ACC、改变收音机频率等系统。

CAN IHS内部高速总线则连接了车门驱动、座椅加热、空调制热、盲点警告系统BSW、调节收音机功放等系统。由于Uconnect具备无线通讯接口,这就意味着只要侵入Uconnect,就可以实现远程控制汽车。

在汽车黑客攻击的历史上,之前所有的案例都是物理侵入,因此一旦远程控制成功,这将是一个汽车网络安全的重要里程碑事件。

上图:自由光的汽车网络构架

寻找攻击入口

黑客在寻找攻击入口时,发现自由光的Wi-fi密码设置的安全性很弱,是按照固定的时间加上车机启动的秒数计算生成的。黑客经过几十次的尝试后,密码就被攻破了。

这样一来,黑客通过这个近场入口对自由光进行深度分析,获得了很多资料和数据。

自由光是通过手机运营商Sprint实现无线通讯的,远程控制汽车的关键是破译Sprint的通讯协议。Sprint网络允许不同的设备(包括汽车)通过通信塔天线自由通信,这就为黑客提供了远程攻击的传播通道。

黑客进一步通过端口扫描,发现了一个开放端口6667 D-Bus,通过6667端口,匿名登入者可以实现调节收音机音量大小和读取GPS坐标等的操作。

Uconnect的原来设置是只能读取CAN总线的数据,不能写入数据。黑客研究CAN控制器V850 MCU的构架后,植入了越狱代码,开放了Uconnect向CAN总线的发送指令的权限,从而打通了控制汽车的大门。

上图:自由光的汽车网络构架

寻找攻击入口

黑客在寻找攻击入口时,发现自由光的Wi-fi密码设置的安全性很弱,是按照固定的时间加上车机启动的秒数计算生成的。黑客经过几十次的尝试后,密码就被攻破了。

这样一来,黑客通过这个近场入口对自由光进行深度分析,获得了很多资料和数据。

自由光是通过手机运营商Sprint实现无线通讯的,远程控制汽车的关键是破译Sprint的通讯协议。Sprint网络允许不同的设备(包括汽车)通过通信塔天线自由通信,这就为黑客提供了远程攻击的传播通道。

黑客进一步通过端口扫描,发现了一个开放端口6667 D-Bus,通过6667端口,匿名登入者可以实现调节收音机音量大小和读取GPS坐标等的操作。

Uconnect的原来设置是只能读取CAN总线的数据,不能写入数据。黑客研究CAN控制器V850 MCU的构架后,植入了越狱代码,开放了Uconnect向CAN总线的发送指令的权限,从而打通了控制汽车的大门。

上图:瑞萨V850 FJ3芯片

怎样向汽车发送伪指令

黑客通过逆向工程的方法破译了自由光CAN总线的通讯协议,其意义就像是在战争片中我军破译了国民党军队的电报密码。

他们不仅知道汽车电脑系统正在运行的任务,还可以模仿汽车电脑系统,发送伪指令,导致汽车运行错误的任务,最终导致汽车发生交通事故。

自由光的动态位置即GPS坐标可以被远程获取,黑客可以在电脑屏幕上跟踪任何一辆入侵的车辆。另外,黑客还可以控制空调风扇的转速、收音机音量、低音Bass和电台频率、汽车屏幕显示内容、使中控台开关失效等,导致驾驶员紧张,危害车内乘员的人身安全。

上图:瑞萨V850 FJ3芯片

怎样向汽车发送伪指令

黑客通过逆向工程的方法破译了自由光CAN总线的通讯协议,其意义就像是在战争片中我军破译了国民党军队的电报密码。

他们不仅知道汽车电脑系统正在运行的任务,还可以模仿汽车电脑系统,发送伪指令,导致汽车运行错误的任务,最终导致汽车发生交通事故。

自由光的动态位置即GPS坐标可以被远程获取,黑客可以在电脑屏幕上跟踪任何一辆入侵的车辆。另外,黑客还可以控制空调风扇的转速、收音机音量、低音Bass和电台频率、汽车屏幕显示内容、使中控台开关失效等,导致驾驶员紧张,危害车内乘员的人身安全。

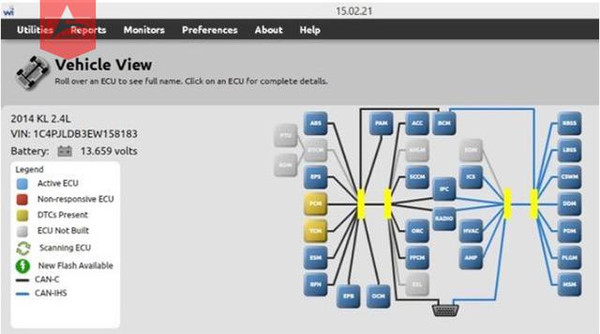

上图:黑客软件可分析自由光的电子控制单元ECU的网络分布图

借助无线网络,黑客攻击范围覆盖全美

在破译Sprint手机网络通信协议后,黑客可以通过21.0.0.0/8 和25.0.0.0/8两个IP地址在6667端口寻找脆弱的汽车。

通过多次网络扫描试验,黑客估计2013款、2014款较脆弱的车辆约为29.2万~47.1万辆。而克莱斯勒公布的数据显示,已经销售的2014款车型数量有101.7万辆。所以,实际上脆弱的车辆数量比估计的要多得多。

二者数据间差异的原因,或许是并非所有车辆同时上网在线,黑客的软件只能扫描到一小部分车辆。最终克莱斯勒宣布在美国召回车辆的数量是140万辆。从这一结果看,黑客入侵车联网的影响范围是非常巨大的。

上图:黑客软件可分析自由光的电子控制单元ECU的网络分布图

借助无线网络,黑客攻击范围覆盖全美

在破译Sprint手机网络通信协议后,黑客可以通过21.0.0.0/8 和25.0.0.0/8两个IP地址在6667端口寻找脆弱的汽车。

通过多次网络扫描试验,黑客估计2013款、2014款较脆弱的车辆约为29.2万~47.1万辆。而克莱斯勒公布的数据显示,已经销售的2014款车型数量有101.7万辆。所以,实际上脆弱的车辆数量比估计的要多得多。

二者数据间差异的原因,或许是并非所有车辆同时上网在线,黑客的软件只能扫描到一小部分车辆。最终克莱斯勒宣布在美国召回车辆的数量是140万辆。从这一结果看,黑客入侵车联网的影响范围是非常巨大的。

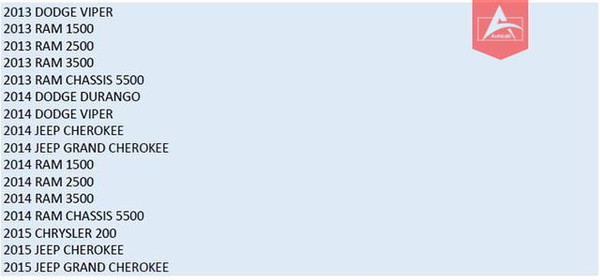

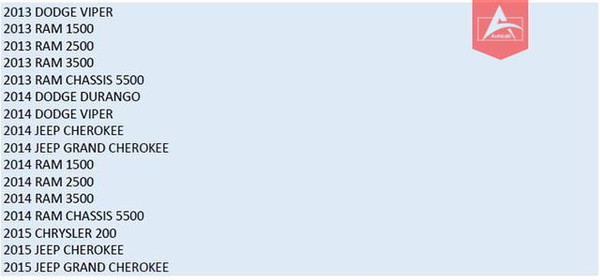

上图:黑客软件扫描出的脆弱车型清单

上图:黑客软件扫描出的脆弱车型清单

上图:自由光的汽车网络构架

寻找攻击入口

黑客在寻找攻击入口时,发现自由光的Wi-fi密码设置的安全性很弱,是按照固定的时间加上车机启动的秒数计算生成的。黑客经过几十次的尝试后,密码就被攻破了。

这样一来,黑客通过这个近场入口对自由光进行深度分析,获得了很多资料和数据。

自由光是通过手机运营商Sprint实现无线通讯的,远程控制汽车的关键是破译Sprint的通讯协议。Sprint网络允许不同的设备(包括汽车)通过通信塔天线自由通信,这就为黑客提供了远程攻击的传播通道。

黑客进一步通过端口扫描,发现了一个开放端口6667 D-Bus,通过6667端口,匿名登入者可以实现调节收音机音量大小和读取GPS坐标等的操作。

Uconnect的原来设置是只能读取CAN总线的数据,不能写入数据。黑客研究CAN控制器V850 MCU的构架后,植入了越狱代码,开放了Uconnect向CAN总线的发送指令的权限,从而打通了控制汽车的大门。

上图:自由光的汽车网络构架

寻找攻击入口

黑客在寻找攻击入口时,发现自由光的Wi-fi密码设置的安全性很弱,是按照固定的时间加上车机启动的秒数计算生成的。黑客经过几十次的尝试后,密码就被攻破了。

这样一来,黑客通过这个近场入口对自由光进行深度分析,获得了很多资料和数据。

自由光是通过手机运营商Sprint实现无线通讯的,远程控制汽车的关键是破译Sprint的通讯协议。Sprint网络允许不同的设备(包括汽车)通过通信塔天线自由通信,这就为黑客提供了远程攻击的传播通道。

黑客进一步通过端口扫描,发现了一个开放端口6667 D-Bus,通过6667端口,匿名登入者可以实现调节收音机音量大小和读取GPS坐标等的操作。

Uconnect的原来设置是只能读取CAN总线的数据,不能写入数据。黑客研究CAN控制器V850 MCU的构架后,植入了越狱代码,开放了Uconnect向CAN总线的发送指令的权限,从而打通了控制汽车的大门。

上图:瑞萨V850 FJ3芯片

怎样向汽车发送伪指令

黑客通过逆向工程的方法破译了自由光CAN总线的通讯协议,其意义就像是在战争片中我军破译了国民党军队的电报密码。

他们不仅知道汽车电脑系统正在运行的任务,还可以模仿汽车电脑系统,发送伪指令,导致汽车运行错误的任务,最终导致汽车发生交通事故。

自由光的动态位置即GPS坐标可以被远程获取,黑客可以在电脑屏幕上跟踪任何一辆入侵的车辆。另外,黑客还可以控制空调风扇的转速、收音机音量、低音Bass和电台频率、汽车屏幕显示内容、使中控台开关失效等,导致驾驶员紧张,危害车内乘员的人身安全。

上图:瑞萨V850 FJ3芯片

怎样向汽车发送伪指令

黑客通过逆向工程的方法破译了自由光CAN总线的通讯协议,其意义就像是在战争片中我军破译了国民党军队的电报密码。

他们不仅知道汽车电脑系统正在运行的任务,还可以模仿汽车电脑系统,发送伪指令,导致汽车运行错误的任务,最终导致汽车发生交通事故。

自由光的动态位置即GPS坐标可以被远程获取,黑客可以在电脑屏幕上跟踪任何一辆入侵的车辆。另外,黑客还可以控制空调风扇的转速、收音机音量、低音Bass和电台频率、汽车屏幕显示内容、使中控台开关失效等,导致驾驶员紧张,危害车内乘员的人身安全。

上图:黑客软件可分析自由光的电子控制单元ECU的网络分布图

借助无线网络,黑客攻击范围覆盖全美

在破译Sprint手机网络通信协议后,黑客可以通过21.0.0.0/8 和25.0.0.0/8两个IP地址在6667端口寻找脆弱的汽车。

通过多次网络扫描试验,黑客估计2013款、2014款较脆弱的车辆约为29.2万~47.1万辆。而克莱斯勒公布的数据显示,已经销售的2014款车型数量有101.7万辆。所以,实际上脆弱的车辆数量比估计的要多得多。

二者数据间差异的原因,或许是并非所有车辆同时上网在线,黑客的软件只能扫描到一小部分车辆。最终克莱斯勒宣布在美国召回车辆的数量是140万辆。从这一结果看,黑客入侵车联网的影响范围是非常巨大的。

上图:黑客软件可分析自由光的电子控制单元ECU的网络分布图

借助无线网络,黑客攻击范围覆盖全美

在破译Sprint手机网络通信协议后,黑客可以通过21.0.0.0/8 和25.0.0.0/8两个IP地址在6667端口寻找脆弱的汽车。

通过多次网络扫描试验,黑客估计2013款、2014款较脆弱的车辆约为29.2万~47.1万辆。而克莱斯勒公布的数据显示,已经销售的2014款车型数量有101.7万辆。所以,实际上脆弱的车辆数量比估计的要多得多。

二者数据间差异的原因,或许是并非所有车辆同时上网在线,黑客的软件只能扫描到一小部分车辆。最终克莱斯勒宣布在美国召回车辆的数量是140万辆。从这一结果看,黑客入侵车联网的影响范围是非常巨大的。

上图:黑客软件扫描出的脆弱车型清单

上图:黑客软件扫描出的脆弱车型清单关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

赞助链接

排名

热点

搜索指数

- 1 增强高质量发展动力活力 7904765

- 2 大屠杀幸存者在悉尼枪击案中弹身亡 7808505

- 3 2025式人民警察制式服装正式列装 7712596

- 4 多部委开列2026年任务清单 7618508

- 5 30万级的玛莎拉蒂两天被一抢而空 7523948

- 6 曝杀害《怦然心动》导演凶手系儿子 7426668

- 7 哈尔滨一男子冻到血管破裂 7328419

- 8 北京雪地上有蚊子在爬?专家回应 7234294

- 9 男子买炒饼打包5头蒜被老板劝退 7142030

- 10 2025年粮食实现丰收 7045530

站内编辑

站内编辑