NSA 解密之术已臻化境,网战格局或一朝权倾

漏洞全球化,一场由 NSA 发起的恶战已经打响。本文将详述 NSA 在网络空间战争中的能与不能。

原文 | 《明镜周刊》 2014 . 12 . 28

作者 | Jacob Appelbaum & Laura Poitras

编译 | 创宇智库

加密是一种利用数学思想来保护通讯内容免受监控的方法,被政府、公司,私人用户等广泛用于各种电子交易。但浏览过爱德华·斯诺登的泄密文档就会发现,并非所有加密技术都万无一失。同样,NSA 在隐私保护方面取得的战绩也不容小觑,某些加密系统经实践证明仍颇具活力,某些标准在 20 余年后的今天仍坚不可摧。

爱德华·斯诺登泄露的文档展示了 NSA 成功攻破的加密技术,更重要的是,有些加密技术依然安全可靠。尽管这些文件已经发布近两年,专家们认为, NSA 的间谍们在信息战中不会取得太大进展。“适当部署强加密系统是我们可以指望上的仅有的几种手段之一。”斯诺登 2013 年 6 月逃至香港后表示。

对于 NSA 来说,加密通讯,或被其他因特网用户称之为安全通讯的技术是一种“威胁”。在一份内部培训文档中,一位 NSA 雇员提出质疑:“你们可知因特网上普遍存在的加密技术对 NSA 起诉数字网络情报机构 ( Digital - Network Intelligence,简称 DNI )的流量或打败敌方恶意软件的能力来说已构成重大威胁?”

文档:

NSA 掌握加密流量情况概述 / General Description How NSA Handles Encrypted Traffic

由英国、加拿大、澳大利亚,新西兰,及美国组成的秘密组织“五眼情报联盟”以解除因特网上其他国家的一切加密保护为共同目标。2013 年, NSA 预算超过 100 亿美元,仅 NSA 密码分析及入侵( Cryptanalysis and Exploitation Services,简称 CES )部门就获得 3,430 万美元经费。

去年,卫报、纽约时报,ProPublica 报道了 NSA BULLRUN 解密计划 2010 年报告内容,但留有许多具体的漏洞。这项报告阐明:“过去十年内,NSA 在破解因特网广泛使用的加密技术方面取得了骄人的多重进展”,“迄今为止,大量加密后经丢弃的因特网数据已能够唾手可得。”由此可知,解密可以按照追溯的方式进行。一旦系统遭到破坏,特工们就可以追溯到历史数据库,读取以往无法获得的信息。

持续进行的 Skype 信息收集

举个例子,Skype 的加密功能为 3 亿用户进行因特网视频聊天时使用,据称很安全,实则不然。据斯诺登泄露的一份 NSA 培训文档所述,“持续进行的 Skype 信息收集项目始于 2011 年 2 月”。不到半年后,也就是当年秋天,解密人员宣布大功告成。自那时起,Skype 数据就已进入 NSA 监控范围。软件巨头微软(于 2011 年收购 Skype )在一份声明中表示:“我们不会向政府提供用户数据或密钥的直接或开放路径。” NSA 对 Skype 的监控活动在此之前就存在,但直至 2011 年 2 月才在美国秘密机构“外国情报监控法庭”( Foreign Intelligence Surveillance Court,简称 FISC )名下立项,不仅向 NSA 提供信息,还将自身作为向当局提供数据的来源。

文档:

棱镜 Skype 信息收集工具分析指南 / Guide for Analysts on How to Use PRISM Skype Collection

对抗 NSA 取得的开源胜利

专家们一致认为,对于情报部门来说,操控开源软件程序要比操控许多由苹果公司和微软公司开发的闭合系统更难。由于这些免费开源软件对任何人可见,在无人注意的情况下偷偷植入后门程序变得难上加难。

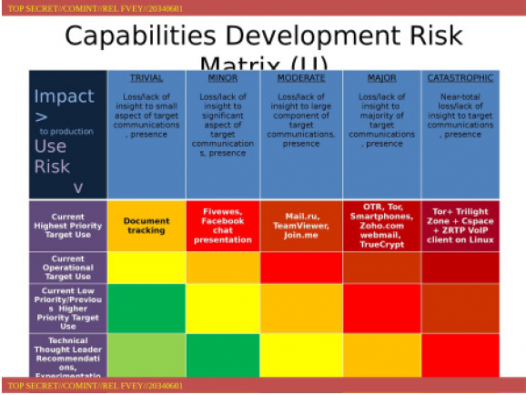

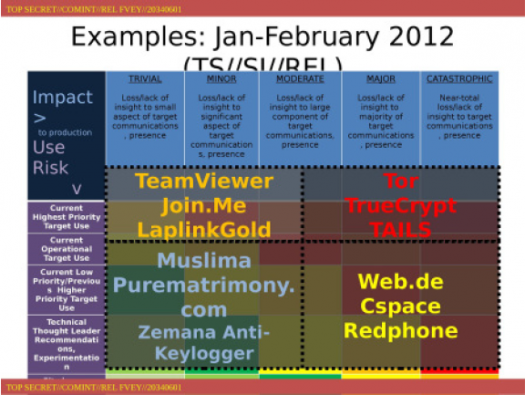

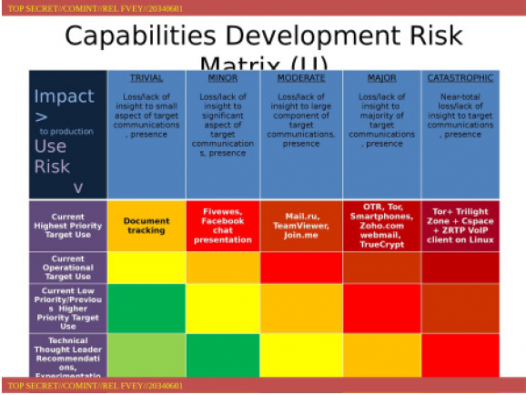

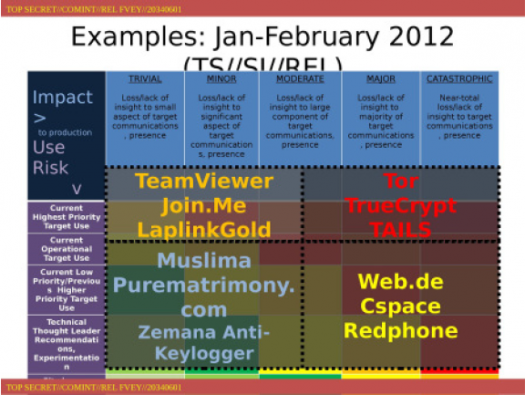

一份由斯诺登泄密的文档显示,至少截止至 2012 年,NSA 为破解几款通讯协议所做的尝试均以失败告终。NSA 在去年某会议上的报告列出了美国人未能破解的加密程序。在此过程中,NSA 密码分析师将他们的目标按照攻击难度及后果划分为从“微小”到“灾难性”五个等级。

△能力开发风险分析图

△能力开发风险分析图

△文件追踪风险示意图

文档:

SIGDEV 会议报告:可以/无法遭受攻击的加密协议/技术 / Presentation from SIGDEV Conference 2012 Explaining Which EncryptionProtocols / Techniques Can / Can't Be Attacked

通过因特网监控某个文档的路径被划为“微小”级别。记录 Facebook 聊天记录被划为“小”任务,而破解通过莫斯科因特网服务供应商“ mail.ru ”发送的电子邮件则被划为“中等”级别。所有这三种级别似乎仍不会为 NSA 造成任何重大困扰。

然而,到了第四级别,问题就出现了。图表阐明 NSA 在尝试破解由 Zoho 等高强度加密电子邮件服务系统供应商发送的信件或监控 Tor 网络用户的过程中遇到了“大”问题。

文档:

因特网匿名服务概况 / Overview on Internet Anonymization Services on How They Work

洋葱路由隐匿服务安全性分析 / Analytics on Security of TOR Hidden Services

洋葱路由在现有技术中的使用情况概览 / TOR Overview of Existing Techniques

洋葱路由匿名化研究 / TOR Deanonymisation Research

NSA 在处理 Truecrypt(一款在计算机上对文件加密的程序)方面也遇到“大”问题。

Truecrypt 的开发者们已于去年五月停止了与此程序有关的一切工作,引发外界猜测是否来源于政府方面的压力。

一份在端到端加密过程中对即时消息进行加密,名为“查无记录”( Off-the-Record,简称 OTR )的协议同样为 NSA 带来过大问题。消息一经发布,用 OTR 技术加密的聊天记录就被“棱镜项目”( NSA 项目,从谷歌、Facebook,苹果公司等至少九家因特网公司获取数据)合作伙伴截获并交至情报机构。然而,事实证明 NSA 在此情况下遭到挫败:“无法对此类 OTR 消息解密”。这意味着 OTR 至少在某些情况下令 NSA 无法读取通讯信息。

文档:

OTR 加密聊天记录拦截 / Intercept with OTR Encrypted Chat

第五级别对于 NSA 来说具有“灾难性”,例如,当目标对象将另一种匿名服务 Tor、即时消息系统 CSpace,以及一款名为 ZRTP 的网络电话系统结合使用时。NSA 文档记载,此类结合可导致“对目标通讯近乎完全失去掌控的情况”。

ZRTP 是一款用来对谈话内容及手机上的文字聊天记录进行安全加密的协议,用于 RedPhone 和 Signal 等免费开源程序。“ NSA 认为我们的应用对通讯系统加密卓有成效。这令我们心满意足。”RedPhone 开发者 Moxie Marlinspike 感慨道。

同样,ZRTP 中的 Z 指代这款协议的开发者之一,即 Phil Zimmermann 。他还创建了仍为当今使用最为广泛的电子邮件和文档加密程序 Pretty Good Privacy( PGP )。PGP 距今已有 20 多年历史,但显然对于 NSA 特工来说还是很难攻破。另一份文档在讲到 NSA 从 Yahoo 截获的电子邮件时描述:“对于 PGP 加密的信息,目前尚无破解方法”。

文档:

PGP 加密消息拦截 / Intercept with PGP Encrypted Message

一份文档显示,五眼情报服务有时也采用 PGP 加密。事实上,出人意料的是,热衷于获取隐私的黑客们与美国当局有许多相同点。Tor 项目开发最初由美国海军研究实验室( US NavalResearch Laboratory )资助。

今天,如大量文档所述,NSA 特工及其盟友正竭尽所能破坏最初由各自军方协助构建起来的匿名系统。“ Tor 去匿名化”显然为 NSA 高优先级任务,但取得的进展仍不甚理想。一份英国情报机构政府通讯总部( Government Communications Headquarters,简称 GCHQ )2011 年的文档中甚至提到,NSA 通过对机构内部 Tor 解密的方式进行自测。

文档:

TOR 网络用户去匿名化潜在技术 / A Potential Technique to Deanonymise Users of the TOR Network

TOR 网络去匿名化潜在技术诠释 / Explanation of a Potential Technique to Deanonymise Users of the TOR Network

在某种程度上,斯诺登文档为那些认为“无力阻止 NSA 难以遏制的窥私欲”的人打了一剂强心剂。安全的通讯通道似乎依然存在。尽管如此,这些文档还是强调了情报机构在其各自的数字监控道路上所取得的进展。因特网安全体现在不同层面—— NSA 及其同盟们显然已经能够“入侵”或破解多个最常用的匿名服务,这在以往简直难以想象。

针对 VPN 的攻击

其中一个例子就是虚拟专用网络( VirtualPrivateNetwork,VPN )。 VPN 网络通常供各公司及机构于多个办公场所及地点进行操作。从理论上说,VPN 网络在因特网的两个节点之间创建了一个安全通道。所有数据通过该通道传输且受加密保护。一旦实现这里提到的专用级别,“虚拟”一词也就恰如其分了。这是因为 NSA 通过运作一个大规模 VPN 入侵项目攻破大量连接,使 VPN 内部的交换数据拦截变为可能。包括希腊政府的 VPN 使用等。据一份 NSA 文档所述,负责攻击那些希腊 VPN 通讯的团队共有 12 个人。

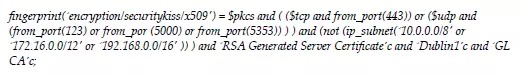

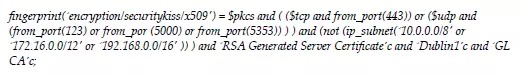

NSA 还瞄准了位于爱尔兰的 VPN 服务 SecurityKiss 。据报道,下方由 XKEYSCORE (当局最强大的间谍工具)获取的指纹将在测试后用于针对此服务:

△文件追踪风险示意图

文档:

SIGDEV 会议报告:可以/无法遭受攻击的加密协议/技术 / Presentation from SIGDEV Conference 2012 Explaining Which EncryptionProtocols / Techniques Can / Can't Be Attacked

通过因特网监控某个文档的路径被划为“微小”级别。记录 Facebook 聊天记录被划为“小”任务,而破解通过莫斯科因特网服务供应商“ mail.ru ”发送的电子邮件则被划为“中等”级别。所有这三种级别似乎仍不会为 NSA 造成任何重大困扰。

然而,到了第四级别,问题就出现了。图表阐明 NSA 在尝试破解由 Zoho 等高强度加密电子邮件服务系统供应商发送的信件或监控 Tor 网络用户的过程中遇到了“大”问题。

文档:

因特网匿名服务概况 / Overview on Internet Anonymization Services on How They Work

洋葱路由隐匿服务安全性分析 / Analytics on Security of TOR Hidden Services

洋葱路由在现有技术中的使用情况概览 / TOR Overview of Existing Techniques

洋葱路由匿名化研究 / TOR Deanonymisation Research

NSA 在处理 Truecrypt(一款在计算机上对文件加密的程序)方面也遇到“大”问题。

Truecrypt 的开发者们已于去年五月停止了与此程序有关的一切工作,引发外界猜测是否来源于政府方面的压力。

一份在端到端加密过程中对即时消息进行加密,名为“查无记录”( Off-the-Record,简称 OTR )的协议同样为 NSA 带来过大问题。消息一经发布,用 OTR 技术加密的聊天记录就被“棱镜项目”( NSA 项目,从谷歌、Facebook,苹果公司等至少九家因特网公司获取数据)合作伙伴截获并交至情报机构。然而,事实证明 NSA 在此情况下遭到挫败:“无法对此类 OTR 消息解密”。这意味着 OTR 至少在某些情况下令 NSA 无法读取通讯信息。

文档:

OTR 加密聊天记录拦截 / Intercept with OTR Encrypted Chat

第五级别对于 NSA 来说具有“灾难性”,例如,当目标对象将另一种匿名服务 Tor、即时消息系统 CSpace,以及一款名为 ZRTP 的网络电话系统结合使用时。NSA 文档记载,此类结合可导致“对目标通讯近乎完全失去掌控的情况”。

ZRTP 是一款用来对谈话内容及手机上的文字聊天记录进行安全加密的协议,用于 RedPhone 和 Signal 等免费开源程序。“ NSA 认为我们的应用对通讯系统加密卓有成效。这令我们心满意足。”RedPhone 开发者 Moxie Marlinspike 感慨道。

同样,ZRTP 中的 Z 指代这款协议的开发者之一,即 Phil Zimmermann 。他还创建了仍为当今使用最为广泛的电子邮件和文档加密程序 Pretty Good Privacy( PGP )。PGP 距今已有 20 多年历史,但显然对于 NSA 特工来说还是很难攻破。另一份文档在讲到 NSA 从 Yahoo 截获的电子邮件时描述:“对于 PGP 加密的信息,目前尚无破解方法”。

文档:

PGP 加密消息拦截 / Intercept with PGP Encrypted Message

一份文档显示,五眼情报服务有时也采用 PGP 加密。事实上,出人意料的是,热衷于获取隐私的黑客们与美国当局有许多相同点。Tor 项目开发最初由美国海军研究实验室( US NavalResearch Laboratory )资助。

今天,如大量文档所述,NSA 特工及其盟友正竭尽所能破坏最初由各自军方协助构建起来的匿名系统。“ Tor 去匿名化”显然为 NSA 高优先级任务,但取得的进展仍不甚理想。一份英国情报机构政府通讯总部( Government Communications Headquarters,简称 GCHQ )2011 年的文档中甚至提到,NSA 通过对机构内部 Tor 解密的方式进行自测。

文档:

TOR 网络用户去匿名化潜在技术 / A Potential Technique to Deanonymise Users of the TOR Network

TOR 网络去匿名化潜在技术诠释 / Explanation of a Potential Technique to Deanonymise Users of the TOR Network

在某种程度上,斯诺登文档为那些认为“无力阻止 NSA 难以遏制的窥私欲”的人打了一剂强心剂。安全的通讯通道似乎依然存在。尽管如此,这些文档还是强调了情报机构在其各自的数字监控道路上所取得的进展。因特网安全体现在不同层面—— NSA 及其同盟们显然已经能够“入侵”或破解多个最常用的匿名服务,这在以往简直难以想象。

针对 VPN 的攻击

其中一个例子就是虚拟专用网络( VirtualPrivateNetwork,VPN )。 VPN 网络通常供各公司及机构于多个办公场所及地点进行操作。从理论上说,VPN 网络在因特网的两个节点之间创建了一个安全通道。所有数据通过该通道传输且受加密保护。一旦实现这里提到的专用级别,“虚拟”一词也就恰如其分了。这是因为 NSA 通过运作一个大规模 VPN 入侵项目攻破大量连接,使 VPN 内部的交换数据拦截变为可能。包括希腊政府的 VPN 使用等。据一份 NSA 文档所述,负责攻击那些希腊 VPN 通讯的团队共有 12 个人。

NSA 还瞄准了位于爱尔兰的 VPN 服务 SecurityKiss 。据报道,下方由 XKEYSCORE (当局最强大的间谍工具)获取的指纹将在测试后用于针对此服务:

根据 NSA 一份写于 2009 年底的文档所述,为解密 VPN 连接,当局每小时要处理 1,000 个请求。截至 2011 年底,该数字预计增加至每小时 100,000 个。目标是至少能够完全处理这些请求的 20%,这意味着数据流量必须被解密且再注入。换句话说,截至 2011 年底,NSA 计划每小时同时监控 20,000 条假定安全的 VPN 通讯。

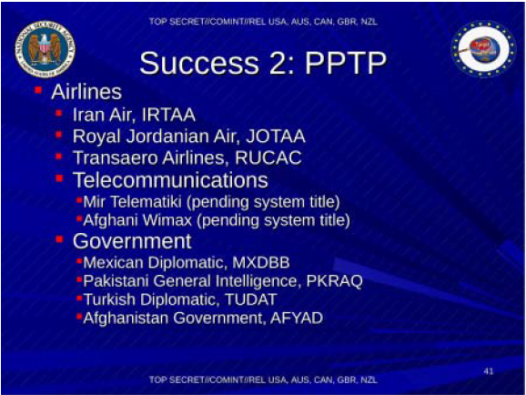

VPN 连接可以基于许多不同的协议。最广泛使用的即是点对点隧道协议( Point to Point Tunneling Protocol,简称 PPTP )和因特网协议安全性( Internet Protocol Security,简称 IPSEC )。二者对于那些真正想要破解连接的 NSA 特工来说似乎算不上什么问题。尽管专家们认为 PPTP 存有隐患已有一段时间了,但该协议仍在许多商业系统中使用。一份 NSA 文档的作者鼓吹一个名为 FOURSCORE 的计划,该计划意在存储解密 PPTP VPN 元数据等信息。

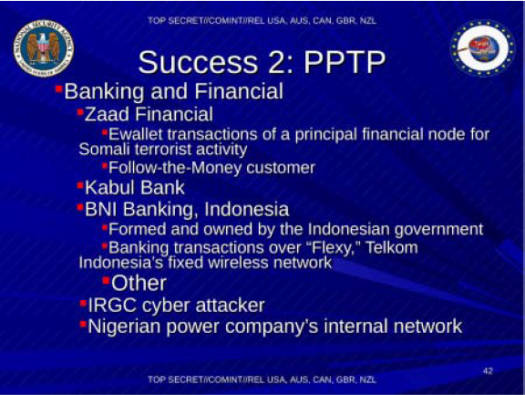

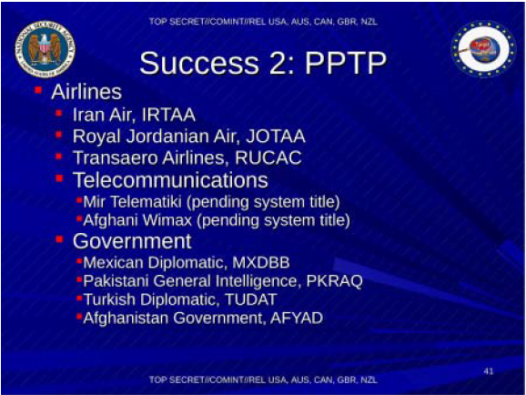

他们用许多不同计划证明自己成功渗透了多个网络。监控受众包括俄罗斯洲际航空公司、约旦皇家航空公司,以及莫斯科电信公司 Mir Telematiki 。另一个值得吹捧的成功案例是 NSA 对阿富汗、巴基斯坦,土耳其等国外交官及政府官员的监控活动。

根据 NSA 一份写于 2009 年底的文档所述,为解密 VPN 连接,当局每小时要处理 1,000 个请求。截至 2011 年底,该数字预计增加至每小时 100,000 个。目标是至少能够完全处理这些请求的 20%,这意味着数据流量必须被解密且再注入。换句话说,截至 2011 年底,NSA 计划每小时同时监控 20,000 条假定安全的 VPN 通讯。

VPN 连接可以基于许多不同的协议。最广泛使用的即是点对点隧道协议( Point to Point Tunneling Protocol,简称 PPTP )和因特网协议安全性( Internet Protocol Security,简称 IPSEC )。二者对于那些真正想要破解连接的 NSA 特工来说似乎算不上什么问题。尽管专家们认为 PPTP 存有隐患已有一段时间了,但该协议仍在许多商业系统中使用。一份 NSA 文档的作者鼓吹一个名为 FOURSCORE 的计划,该计划意在存储解密 PPTP VPN 元数据等信息。

他们用许多不同计划证明自己成功渗透了多个网络。监控受众包括俄罗斯洲际航空公司、约旦皇家航空公司,以及莫斯科电信公司 Mir Telematiki 。另一个值得吹捧的成功案例是 NSA 对阿富汗、巴基斯坦,土耳其等国外交官及政府官员的监控活动。

△监控航空公司的成功案例

△监控航空公司的成功案例

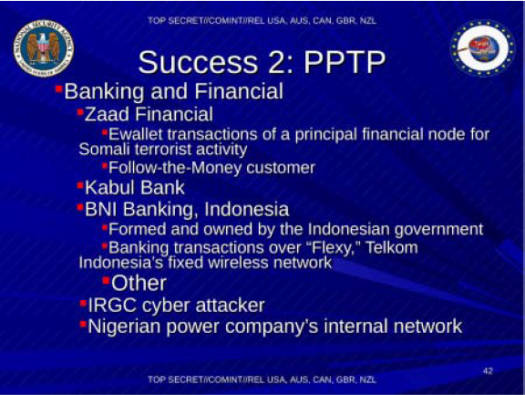

△监控金融系统 / 银行的成功案例

IPSEC 协议似乎为间谍们制造了些小麻烦。但 NSA 拥有向通讯过程中相关路由器发起主动进攻的资源,从而拿到解密的密钥,而不是寻找其他的破解方式。提供这项资源的单位就是入侵特别行动队( Tailored Access Operation,简称 TAO )部门:据一份文档介绍,“ TAO 可以访问承载银行业务有价值流量的路由器”。

文档:

受攻击协议( PPTP、IPSEC、SSL,SSH ) VPN 入侵过程介绍 / Intro to the VPN Exploitation Process Mentioning the Protocols Attacked ( PPTP、IPSEC、SSL,SSH )

NSA 对 VPN 攻击发展过程的介绍 / NSA Presentation on the Development of Attacks on VPN

VPN 解密现有项目描述 / Description of Existing Projects on VPN Decryption

NSA 对 IPSEC VPN 展开攻击时在主被动综合运用方面的分析挑战 / Analytic Challenges from Active‐Passive Integration When NSA Attacks IPSEC VPNs

针对 SSL / TLS 的攻击

比 VPN 系统更脆弱的是那些普通因特网用户赖以生存的,假定安全的连接——金融服务、电子商务,或 Web 邮件账户等,就构建在此类连接之上。外行用户可以通过查看 Web 浏览器地址来识别这些所谓的安全连接:这些连接的开头部分不是 http(超文本传输协议),而是 https。这里的“ s ”为“ secure ”(安全)一词的首写字母。问题在于,并无真正的“安全”可言。

NSA 极其盟友按照惯例截获此类连接数目已高达数百万。根据一份 NSA 文档所述,截至 2012 年下半年,当局计划每天破解 1 千万个截获的 https 连接。情报机构对用户输入密码的时刻尤为感兴趣。截至 2012 年底,系统计划每月针对每种情况进行约 20,000 次检测,“至少检测出 100 个基于密码的加密应用”。

文档:

NSA 大规模 SSL / TLS 解密实验 / NSA Experiment for Massive SSL / TLS Decryption

NSA / GCHQ 密码探索联合协作活动 / NSA / GCHQ Crypt Discovery Joint Collaboration Activity

对于此部分,英国 GCHQ 在名为“ FLYING PIG ”的数据库中搜集了运用 TLS 和 SSL 协议(用于对 https 连接加密的协议)进行加密的有关信息。英国间谍每周在目录下生成“趋势报告”,分析出哪些服务运用最多的 SSL 连接并记录相关细节。Facebook、Twitter、Hotmail,Yahoo 及苹果的 iCloud 服务高居榜首,一周内仅前 40 个站点的分类 SSL 连接数量就高达数十亿。

文档:

GCHQFLYING PIG 数据库 SSL / TLS 连接分析 / Analysis from SSL / TLS Connections Through GCHQ in the FLYING PIG Database

NSA 对 VPN 数据分析及语境化的介绍 / NSA Presentation on the Analysis and Contextualisation of Data from VPN

五眼情报联盟解密工作最重要的部分就是广泛收集海量数据。例如,他们收集了所谓的 SSL 握手,即两台计算机在开始某个 SSL 连接时的首次数据交换。相关连接的元数据及加密协议的元数据有助于破解密钥,进而允许读取或记录目前解密的流量。

文档:

NSA 如何运用 SCARLETFEVER 计划攻击 SSL / TLS 详述 / Details on How NSA Uses SCARLETFEVER Program to Attack SSL / TLS

加拿大通讯安全局( CSEC )甚至监控了全国休闲娱乐网站,并在一份介绍中提到:“我们注意到 hockeytalk 站点的聊天数量有大幅提高。这可能与季后赛即将到来有关。”

文档:

加拿大 CES 关于 TLS 趋势的文档 / Canadian Document from CES on TLS Trends

NSA 也有一个据称在某种情况下可以解密安全外壳协议( SSH )的程序。这款程序主要供系统管理员在远程登陆雇员计算机时使用,主要用于商业体系结构、核心因特网路由器及其他类似的重要系统。NSA 将以这种方法收集的数据与其他信息结合使用,从而实现对利益相关方重要系统的入侵。

不惜一切手段

五眼情报联盟是如何解密这些加密标准和系统呢?言简意赅的回答是:不惜一切手段。

一种方法是有意弱化执行各自系统的密码标准。文档显示 NSA 特工通过参加制定此类标准的国际因特网工程任务组( Internet Engineering Task Force,简称 IETF )大会搜集信息,但想必也有对会上讨论产生影响之用意。来自 NSA 内部的维基链接对在圣地亚哥举办的一次 IETF 会议这样描述:“大会推出的最新政策有助于提升我们被动锁定双向通讯目标的能力。”

文档:

VOIP 通话加密、密码分析,及其他攻击方法描述 / Description of VOIP Telephony Encryption Methods,Cryptanalytic and Other Ways toAttack

该加密标准削弱过程已持续一段时间了。一份分类指南(解释如何划分某种类型机密消息的文档)将“ NSA/CSS 对商用或本土加密信息安全设备或系统进行密码更改以便展开入侵的事实”标记为顶级机密。

文档:

密码分析分类指南 / Classification Guide for Cryptanalysis

NSA 现代化密码编制 / NSA Cryptographic Modernization (CryptoMod)Classification Guide

被这种方式主动弱化的加密系统或原有缺陷随即遭到超级计算机入侵。 NSA 保留了一种“对数据网络密码及数据网络会话密码流量进行的端到端攻击编排及秘钥恢复服务,并将该服务系统命名为 LONGHAUL。”

基本上,LONGHAUL 是 NSA 查找解密方式的地方。根据一份 NSA 文档所述,LONGHAUL 采用坐落在马里兰州米德堡 Tordella 超级计算机大楼及田纳西橡树岭数据中心的设施,可将解密后的数据传至 TURMOIL 等系统。TURMOIL 是 NSA 在世界范围内操控的秘密网络中的一部分,专门用来吸附数据。此类能力开发的代号为 VALIENTSURF。类似地,一个名为 GALLANTWAVE 的计划用于“破解隧道及会话密码”。

文档:

NSA 用于端到端攻击编排及密钥恢复服务的 LOGGHAUL 项目 / NSA LONGHAUL Program for End‐to‐End Attack Orchestration and Key Recovery Service

诠释加密连接上的攻击如何被编排的 NSASCARLETFEVER 计划 / NSA Program SCARLETFEVER Explaining How Attacks on Encrypted Connections are Orchestrated

TURMOIL 项目被入侵的 VPN 数据处理 / Processing of Data from Exploited VPN in the TURMOIL Program

TURMOIL 项目 VPN 数据包处理描述 / Description on the Processing of VPN Data Packets within the TURMOIL Program

NSA 用于攻击 VPN 的 TURMOIL / APEX 项目高级描述 / NSA High Level Description on TURMOIL / APEX Programs on Attacking VPN

VALIANTSURF 项目能力概览 / Overview of the Capabilities of the VALIANTSURF Program

VALIANTSURF 项目 VPN 连接解密 / Decryption of VPN Connections within the VALIANTSURF Program

用于入侵 VPN 通讯的 MALIBU 架构概览 / MALIBU Architecture Overview to Exploit VPN Communication

POISENNUT 虚拟专用网络攻击编排 ( VAO ) / POISENNUT Virtual Private Network Attack Orchestrator ( VAO )

用于攻击 VPN 的 POISENNUT 产品及作用诠释 / Explanation of the POISENNUT Product and Its Role When Attacking VPN

用于攻击 VPN 的转换引擎模拟器诠释 / Explanation of the Transform Engine Emulator When Attacking VPN

用于攻击 VPN 的 TURMOIL / GALLANTWAVE 项目及作用诠释 / Explanation of the TURMOIL / GALLANTWAVE Program and Its Role When Attacking VPN

用于解密 LONGHAUL 内 VPN 流量的 GALLANTWAVE 项目 / Explanation of GALLANTWAVE Program That Decrypts VPN Traffic within LONGHAUL

有关加密通讯“网络防御” BLUESNORT 项目 / BLUESNORT Program on “Net Defense” from Encrypted Communications

用于 VPN 端到端攻击的 SPIN9 项目诠释 / Explanation on the SPIN9 Program on End‐to‐End Attacks on VPN

在其他情形下,间谍们从用其架构从因特网路由器上发现的配置文件中窃取密钥。据某份文档所述,一个名为 DISCOROUTE 的数据库含有“主被动收集的路由配置数据”。此处的“主动”意味着对计算机进行黑客攻击或渗入,“被动”指通过由 NSA 操控的计算机收集数据。

文档:

通讯情报发展情况揭秘 / What Your Mother Never Told You About the Development of Signal Intelligence

如果这些都不起作用,NSA 及其盟友就会采用暴力破解的方式:通过攻击目标计算机或因特网路由器或封锁(中途截获计算机、插入间谍工具)的方式获得密钥。

对于 NSA 来说,解密方法体现了关乎利益的长久斗争。当局及盟友确实拥有仅供内部使用的加密方法。但 NSA 的职责还包括向美国国家标准和技术研究所( US National Institute of Standards and Technology,简称 NIST )提供可能会用于“保护敏感计算机数据”的“可信技术指导方针”。换句话说,检查密码系统的价值是 NSA 工作的一部分。 NIST 明确推荐的一个加密标准是高级加密标准 ( Advanced EncryptionStandard,简称 AES )。该标准用于从银行卡 PIN 码加密到计算机硬盘加密等各种不同任务。

一份 NSA 文档显示,当局正在为自身推荐的标准寻求破解途径。该部分被标注为“顶级机密”( TS ):高级加密标准( AES )等“电子”密码本既被广泛使用,又不易遭到密码分析攻击。NSA 仅拥有少数内部技术。TUNDRA 项目调查了一项名为“ Tau 数据”的潜在新技术来确定密码本的分析价值。

文档:

国家信息安全保障研究实验室( NIARL )时事通讯,关键词 TUNDRA / National Information Assurance Research Laboratory ( NIARL ) Newsletter, Keyword TUNDRA

安全领域如临大敌

大量支持整个因特网的加密系统被 NSA 及其盟友有意弱化或破解的事实为广大网民(从寻求隐私的个体到依赖于云计算的机构)的安全带来了重大威胁。其中,许多弱点可遭受包括 NSA 在内的任何知情者攻击。

在情报界,这种危险已众所周知:根据一份 2011 年文档,仅在 GCHQ 就有 832 人了解 BULLRUN 计划。BULLRUN 计划的目标是对因特网安全发起大规模袭击。

文档:

GCHQ 对 BULLRUN 计划的概述 / GCHQ Briefing on the BULLRUN Program

GCHQ 对 BULLRUN 计划解密能力的介绍 / GCHQ Presentation on the BULLRUN Programs Decryption Capabilities

GCHQ 流程文档:分析师如何处理加密流量 / Procedural GCHQ Document on How Analysts Are to Handle Encrypted Traffic

原文 | 《明镜周刊》 2014 . 12 . 28

编译 | 创宇智库

△监控金融系统 / 银行的成功案例

IPSEC 协议似乎为间谍们制造了些小麻烦。但 NSA 拥有向通讯过程中相关路由器发起主动进攻的资源,从而拿到解密的密钥,而不是寻找其他的破解方式。提供这项资源的单位就是入侵特别行动队( Tailored Access Operation,简称 TAO )部门:据一份文档介绍,“ TAO 可以访问承载银行业务有价值流量的路由器”。

文档:

受攻击协议( PPTP、IPSEC、SSL,SSH ) VPN 入侵过程介绍 / Intro to the VPN Exploitation Process Mentioning the Protocols Attacked ( PPTP、IPSEC、SSL,SSH )

NSA 对 VPN 攻击发展过程的介绍 / NSA Presentation on the Development of Attacks on VPN

VPN 解密现有项目描述 / Description of Existing Projects on VPN Decryption

NSA 对 IPSEC VPN 展开攻击时在主被动综合运用方面的分析挑战 / Analytic Challenges from Active‐Passive Integration When NSA Attacks IPSEC VPNs

针对 SSL / TLS 的攻击

比 VPN 系统更脆弱的是那些普通因特网用户赖以生存的,假定安全的连接——金融服务、电子商务,或 Web 邮件账户等,就构建在此类连接之上。外行用户可以通过查看 Web 浏览器地址来识别这些所谓的安全连接:这些连接的开头部分不是 http(超文本传输协议),而是 https。这里的“ s ”为“ secure ”(安全)一词的首写字母。问题在于,并无真正的“安全”可言。

NSA 极其盟友按照惯例截获此类连接数目已高达数百万。根据一份 NSA 文档所述,截至 2012 年下半年,当局计划每天破解 1 千万个截获的 https 连接。情报机构对用户输入密码的时刻尤为感兴趣。截至 2012 年底,系统计划每月针对每种情况进行约 20,000 次检测,“至少检测出 100 个基于密码的加密应用”。

文档:

NSA 大规模 SSL / TLS 解密实验 / NSA Experiment for Massive SSL / TLS Decryption

NSA / GCHQ 密码探索联合协作活动 / NSA / GCHQ Crypt Discovery Joint Collaboration Activity

对于此部分,英国 GCHQ 在名为“ FLYING PIG ”的数据库中搜集了运用 TLS 和 SSL 协议(用于对 https 连接加密的协议)进行加密的有关信息。英国间谍每周在目录下生成“趋势报告”,分析出哪些服务运用最多的 SSL 连接并记录相关细节。Facebook、Twitter、Hotmail,Yahoo 及苹果的 iCloud 服务高居榜首,一周内仅前 40 个站点的分类 SSL 连接数量就高达数十亿。

文档:

GCHQFLYING PIG 数据库 SSL / TLS 连接分析 / Analysis from SSL / TLS Connections Through GCHQ in the FLYING PIG Database

NSA 对 VPN 数据分析及语境化的介绍 / NSA Presentation on the Analysis and Contextualisation of Data from VPN

五眼情报联盟解密工作最重要的部分就是广泛收集海量数据。例如,他们收集了所谓的 SSL 握手,即两台计算机在开始某个 SSL 连接时的首次数据交换。相关连接的元数据及加密协议的元数据有助于破解密钥,进而允许读取或记录目前解密的流量。

文档:

NSA 如何运用 SCARLETFEVER 计划攻击 SSL / TLS 详述 / Details on How NSA Uses SCARLETFEVER Program to Attack SSL / TLS

加拿大通讯安全局( CSEC )甚至监控了全国休闲娱乐网站,并在一份介绍中提到:“我们注意到 hockeytalk 站点的聊天数量有大幅提高。这可能与季后赛即将到来有关。”

文档:

加拿大 CES 关于 TLS 趋势的文档 / Canadian Document from CES on TLS Trends

NSA 也有一个据称在某种情况下可以解密安全外壳协议( SSH )的程序。这款程序主要供系统管理员在远程登陆雇员计算机时使用,主要用于商业体系结构、核心因特网路由器及其他类似的重要系统。NSA 将以这种方法收集的数据与其他信息结合使用,从而实现对利益相关方重要系统的入侵。

不惜一切手段

五眼情报联盟是如何解密这些加密标准和系统呢?言简意赅的回答是:不惜一切手段。

一种方法是有意弱化执行各自系统的密码标准。文档显示 NSA 特工通过参加制定此类标准的国际因特网工程任务组( Internet Engineering Task Force,简称 IETF )大会搜集信息,但想必也有对会上讨论产生影响之用意。来自 NSA 内部的维基链接对在圣地亚哥举办的一次 IETF 会议这样描述:“大会推出的最新政策有助于提升我们被动锁定双向通讯目标的能力。”

文档:

VOIP 通话加密、密码分析,及其他攻击方法描述 / Description of VOIP Telephony Encryption Methods,Cryptanalytic and Other Ways toAttack

该加密标准削弱过程已持续一段时间了。一份分类指南(解释如何划分某种类型机密消息的文档)将“ NSA/CSS 对商用或本土加密信息安全设备或系统进行密码更改以便展开入侵的事实”标记为顶级机密。

文档:

密码分析分类指南 / Classification Guide for Cryptanalysis

NSA 现代化密码编制 / NSA Cryptographic Modernization (CryptoMod)Classification Guide

被这种方式主动弱化的加密系统或原有缺陷随即遭到超级计算机入侵。 NSA 保留了一种“对数据网络密码及数据网络会话密码流量进行的端到端攻击编排及秘钥恢复服务,并将该服务系统命名为 LONGHAUL。”

基本上,LONGHAUL 是 NSA 查找解密方式的地方。根据一份 NSA 文档所述,LONGHAUL 采用坐落在马里兰州米德堡 Tordella 超级计算机大楼及田纳西橡树岭数据中心的设施,可将解密后的数据传至 TURMOIL 等系统。TURMOIL 是 NSA 在世界范围内操控的秘密网络中的一部分,专门用来吸附数据。此类能力开发的代号为 VALIENTSURF。类似地,一个名为 GALLANTWAVE 的计划用于“破解隧道及会话密码”。

文档:

NSA 用于端到端攻击编排及密钥恢复服务的 LOGGHAUL 项目 / NSA LONGHAUL Program for End‐to‐End Attack Orchestration and Key Recovery Service

诠释加密连接上的攻击如何被编排的 NSASCARLETFEVER 计划 / NSA Program SCARLETFEVER Explaining How Attacks on Encrypted Connections are Orchestrated

TURMOIL 项目被入侵的 VPN 数据处理 / Processing of Data from Exploited VPN in the TURMOIL Program

TURMOIL 项目 VPN 数据包处理描述 / Description on the Processing of VPN Data Packets within the TURMOIL Program

NSA 用于攻击 VPN 的 TURMOIL / APEX 项目高级描述 / NSA High Level Description on TURMOIL / APEX Programs on Attacking VPN

VALIANTSURF 项目能力概览 / Overview of the Capabilities of the VALIANTSURF Program

VALIANTSURF 项目 VPN 连接解密 / Decryption of VPN Connections within the VALIANTSURF Program

用于入侵 VPN 通讯的 MALIBU 架构概览 / MALIBU Architecture Overview to Exploit VPN Communication

POISENNUT 虚拟专用网络攻击编排 ( VAO ) / POISENNUT Virtual Private Network Attack Orchestrator ( VAO )

用于攻击 VPN 的 POISENNUT 产品及作用诠释 / Explanation of the POISENNUT Product and Its Role When Attacking VPN

用于攻击 VPN 的转换引擎模拟器诠释 / Explanation of the Transform Engine Emulator When Attacking VPN

用于攻击 VPN 的 TURMOIL / GALLANTWAVE 项目及作用诠释 / Explanation of the TURMOIL / GALLANTWAVE Program and Its Role When Attacking VPN

用于解密 LONGHAUL 内 VPN 流量的 GALLANTWAVE 项目 / Explanation of GALLANTWAVE Program That Decrypts VPN Traffic within LONGHAUL

有关加密通讯“网络防御” BLUESNORT 项目 / BLUESNORT Program on “Net Defense” from Encrypted Communications

用于 VPN 端到端攻击的 SPIN9 项目诠释 / Explanation on the SPIN9 Program on End‐to‐End Attacks on VPN

在其他情形下,间谍们从用其架构从因特网路由器上发现的配置文件中窃取密钥。据某份文档所述,一个名为 DISCOROUTE 的数据库含有“主被动收集的路由配置数据”。此处的“主动”意味着对计算机进行黑客攻击或渗入,“被动”指通过由 NSA 操控的计算机收集数据。

文档:

通讯情报发展情况揭秘 / What Your Mother Never Told You About the Development of Signal Intelligence

如果这些都不起作用,NSA 及其盟友就会采用暴力破解的方式:通过攻击目标计算机或因特网路由器或封锁(中途截获计算机、插入间谍工具)的方式获得密钥。

对于 NSA 来说,解密方法体现了关乎利益的长久斗争。当局及盟友确实拥有仅供内部使用的加密方法。但 NSA 的职责还包括向美国国家标准和技术研究所( US National Institute of Standards and Technology,简称 NIST )提供可能会用于“保护敏感计算机数据”的“可信技术指导方针”。换句话说,检查密码系统的价值是 NSA 工作的一部分。 NIST 明确推荐的一个加密标准是高级加密标准 ( Advanced EncryptionStandard,简称 AES )。该标准用于从银行卡 PIN 码加密到计算机硬盘加密等各种不同任务。

一份 NSA 文档显示,当局正在为自身推荐的标准寻求破解途径。该部分被标注为“顶级机密”( TS ):高级加密标准( AES )等“电子”密码本既被广泛使用,又不易遭到密码分析攻击。NSA 仅拥有少数内部技术。TUNDRA 项目调查了一项名为“ Tau 数据”的潜在新技术来确定密码本的分析价值。

文档:

国家信息安全保障研究实验室( NIARL )时事通讯,关键词 TUNDRA / National Information Assurance Research Laboratory ( NIARL ) Newsletter, Keyword TUNDRA

安全领域如临大敌

大量支持整个因特网的加密系统被 NSA 及其盟友有意弱化或破解的事实为广大网民(从寻求隐私的个体到依赖于云计算的机构)的安全带来了重大威胁。其中,许多弱点可遭受包括 NSA 在内的任何知情者攻击。

在情报界,这种危险已众所周知:根据一份 2011 年文档,仅在 GCHQ 就有 832 人了解 BULLRUN 计划。BULLRUN 计划的目标是对因特网安全发起大规模袭击。

文档:

GCHQ 对 BULLRUN 计划的概述 / GCHQ Briefing on the BULLRUN Program

GCHQ 对 BULLRUN 计划解密能力的介绍 / GCHQ Presentation on the BULLRUN Programs Decryption Capabilities

GCHQ 流程文档:分析师如何处理加密流量 / Procedural GCHQ Document on How Analysts Are to Handle Encrypted Traffic

原文 | 《明镜周刊》 2014 . 12 . 28

编译 | 创宇智库

△能力开发风险分析图

△能力开发风险分析图

△文件追踪风险示意图

文档:

SIGDEV 会议报告:可以/无法遭受攻击的加密协议/技术 / Presentation from SIGDEV Conference 2012 Explaining Which EncryptionProtocols / Techniques Can / Can't Be Attacked

通过因特网监控某个文档的路径被划为“微小”级别。记录 Facebook 聊天记录被划为“小”任务,而破解通过莫斯科因特网服务供应商“ mail.ru ”发送的电子邮件则被划为“中等”级别。所有这三种级别似乎仍不会为 NSA 造成任何重大困扰。

然而,到了第四级别,问题就出现了。图表阐明 NSA 在尝试破解由 Zoho 等高强度加密电子邮件服务系统供应商发送的信件或监控 Tor 网络用户的过程中遇到了“大”问题。

文档:

因特网匿名服务概况 / Overview on Internet Anonymization Services on How They Work

洋葱路由隐匿服务安全性分析 / Analytics on Security of TOR Hidden Services

洋葱路由在现有技术中的使用情况概览 / TOR Overview of Existing Techniques

洋葱路由匿名化研究 / TOR Deanonymisation Research

NSA 在处理 Truecrypt(一款在计算机上对文件加密的程序)方面也遇到“大”问题。

Truecrypt 的开发者们已于去年五月停止了与此程序有关的一切工作,引发外界猜测是否来源于政府方面的压力。

一份在端到端加密过程中对即时消息进行加密,名为“查无记录”( Off-the-Record,简称 OTR )的协议同样为 NSA 带来过大问题。消息一经发布,用 OTR 技术加密的聊天记录就被“棱镜项目”( NSA 项目,从谷歌、Facebook,苹果公司等至少九家因特网公司获取数据)合作伙伴截获并交至情报机构。然而,事实证明 NSA 在此情况下遭到挫败:“无法对此类 OTR 消息解密”。这意味着 OTR 至少在某些情况下令 NSA 无法读取通讯信息。

文档:

OTR 加密聊天记录拦截 / Intercept with OTR Encrypted Chat

第五级别对于 NSA 来说具有“灾难性”,例如,当目标对象将另一种匿名服务 Tor、即时消息系统 CSpace,以及一款名为 ZRTP 的网络电话系统结合使用时。NSA 文档记载,此类结合可导致“对目标通讯近乎完全失去掌控的情况”。

ZRTP 是一款用来对谈话内容及手机上的文字聊天记录进行安全加密的协议,用于 RedPhone 和 Signal 等免费开源程序。“ NSA 认为我们的应用对通讯系统加密卓有成效。这令我们心满意足。”RedPhone 开发者 Moxie Marlinspike 感慨道。

同样,ZRTP 中的 Z 指代这款协议的开发者之一,即 Phil Zimmermann 。他还创建了仍为当今使用最为广泛的电子邮件和文档加密程序 Pretty Good Privacy( PGP )。PGP 距今已有 20 多年历史,但显然对于 NSA 特工来说还是很难攻破。另一份文档在讲到 NSA 从 Yahoo 截获的电子邮件时描述:“对于 PGP 加密的信息,目前尚无破解方法”。

文档:

PGP 加密消息拦截 / Intercept with PGP Encrypted Message

一份文档显示,五眼情报服务有时也采用 PGP 加密。事实上,出人意料的是,热衷于获取隐私的黑客们与美国当局有许多相同点。Tor 项目开发最初由美国海军研究实验室( US NavalResearch Laboratory )资助。

今天,如大量文档所述,NSA 特工及其盟友正竭尽所能破坏最初由各自军方协助构建起来的匿名系统。“ Tor 去匿名化”显然为 NSA 高优先级任务,但取得的进展仍不甚理想。一份英国情报机构政府通讯总部( Government Communications Headquarters,简称 GCHQ )2011 年的文档中甚至提到,NSA 通过对机构内部 Tor 解密的方式进行自测。

文档:

TOR 网络用户去匿名化潜在技术 / A Potential Technique to Deanonymise Users of the TOR Network

TOR 网络去匿名化潜在技术诠释 / Explanation of a Potential Technique to Deanonymise Users of the TOR Network

在某种程度上,斯诺登文档为那些认为“无力阻止 NSA 难以遏制的窥私欲”的人打了一剂强心剂。安全的通讯通道似乎依然存在。尽管如此,这些文档还是强调了情报机构在其各自的数字监控道路上所取得的进展。因特网安全体现在不同层面—— NSA 及其同盟们显然已经能够“入侵”或破解多个最常用的匿名服务,这在以往简直难以想象。

针对 VPN 的攻击

其中一个例子就是虚拟专用网络( VirtualPrivateNetwork,VPN )。 VPN 网络通常供各公司及机构于多个办公场所及地点进行操作。从理论上说,VPN 网络在因特网的两个节点之间创建了一个安全通道。所有数据通过该通道传输且受加密保护。一旦实现这里提到的专用级别,“虚拟”一词也就恰如其分了。这是因为 NSA 通过运作一个大规模 VPN 入侵项目攻破大量连接,使 VPN 内部的交换数据拦截变为可能。包括希腊政府的 VPN 使用等。据一份 NSA 文档所述,负责攻击那些希腊 VPN 通讯的团队共有 12 个人。

NSA 还瞄准了位于爱尔兰的 VPN 服务 SecurityKiss 。据报道,下方由 XKEYSCORE (当局最强大的间谍工具)获取的指纹将在测试后用于针对此服务:

△文件追踪风险示意图

文档:

SIGDEV 会议报告:可以/无法遭受攻击的加密协议/技术 / Presentation from SIGDEV Conference 2012 Explaining Which EncryptionProtocols / Techniques Can / Can't Be Attacked

通过因特网监控某个文档的路径被划为“微小”级别。记录 Facebook 聊天记录被划为“小”任务,而破解通过莫斯科因特网服务供应商“ mail.ru ”发送的电子邮件则被划为“中等”级别。所有这三种级别似乎仍不会为 NSA 造成任何重大困扰。

然而,到了第四级别,问题就出现了。图表阐明 NSA 在尝试破解由 Zoho 等高强度加密电子邮件服务系统供应商发送的信件或监控 Tor 网络用户的过程中遇到了“大”问题。

文档:

因特网匿名服务概况 / Overview on Internet Anonymization Services on How They Work

洋葱路由隐匿服务安全性分析 / Analytics on Security of TOR Hidden Services

洋葱路由在现有技术中的使用情况概览 / TOR Overview of Existing Techniques

洋葱路由匿名化研究 / TOR Deanonymisation Research

NSA 在处理 Truecrypt(一款在计算机上对文件加密的程序)方面也遇到“大”问题。

Truecrypt 的开发者们已于去年五月停止了与此程序有关的一切工作,引发外界猜测是否来源于政府方面的压力。

一份在端到端加密过程中对即时消息进行加密,名为“查无记录”( Off-the-Record,简称 OTR )的协议同样为 NSA 带来过大问题。消息一经发布,用 OTR 技术加密的聊天记录就被“棱镜项目”( NSA 项目,从谷歌、Facebook,苹果公司等至少九家因特网公司获取数据)合作伙伴截获并交至情报机构。然而,事实证明 NSA 在此情况下遭到挫败:“无法对此类 OTR 消息解密”。这意味着 OTR 至少在某些情况下令 NSA 无法读取通讯信息。

文档:

OTR 加密聊天记录拦截 / Intercept with OTR Encrypted Chat

第五级别对于 NSA 来说具有“灾难性”,例如,当目标对象将另一种匿名服务 Tor、即时消息系统 CSpace,以及一款名为 ZRTP 的网络电话系统结合使用时。NSA 文档记载,此类结合可导致“对目标通讯近乎完全失去掌控的情况”。

ZRTP 是一款用来对谈话内容及手机上的文字聊天记录进行安全加密的协议,用于 RedPhone 和 Signal 等免费开源程序。“ NSA 认为我们的应用对通讯系统加密卓有成效。这令我们心满意足。”RedPhone 开发者 Moxie Marlinspike 感慨道。

同样,ZRTP 中的 Z 指代这款协议的开发者之一,即 Phil Zimmermann 。他还创建了仍为当今使用最为广泛的电子邮件和文档加密程序 Pretty Good Privacy( PGP )。PGP 距今已有 20 多年历史,但显然对于 NSA 特工来说还是很难攻破。另一份文档在讲到 NSA 从 Yahoo 截获的电子邮件时描述:“对于 PGP 加密的信息,目前尚无破解方法”。

文档:

PGP 加密消息拦截 / Intercept with PGP Encrypted Message

一份文档显示,五眼情报服务有时也采用 PGP 加密。事实上,出人意料的是,热衷于获取隐私的黑客们与美国当局有许多相同点。Tor 项目开发最初由美国海军研究实验室( US NavalResearch Laboratory )资助。

今天,如大量文档所述,NSA 特工及其盟友正竭尽所能破坏最初由各自军方协助构建起来的匿名系统。“ Tor 去匿名化”显然为 NSA 高优先级任务,但取得的进展仍不甚理想。一份英国情报机构政府通讯总部( Government Communications Headquarters,简称 GCHQ )2011 年的文档中甚至提到,NSA 通过对机构内部 Tor 解密的方式进行自测。

文档:

TOR 网络用户去匿名化潜在技术 / A Potential Technique to Deanonymise Users of the TOR Network

TOR 网络去匿名化潜在技术诠释 / Explanation of a Potential Technique to Deanonymise Users of the TOR Network

在某种程度上,斯诺登文档为那些认为“无力阻止 NSA 难以遏制的窥私欲”的人打了一剂强心剂。安全的通讯通道似乎依然存在。尽管如此,这些文档还是强调了情报机构在其各自的数字监控道路上所取得的进展。因特网安全体现在不同层面—— NSA 及其同盟们显然已经能够“入侵”或破解多个最常用的匿名服务,这在以往简直难以想象。

针对 VPN 的攻击

其中一个例子就是虚拟专用网络( VirtualPrivateNetwork,VPN )。 VPN 网络通常供各公司及机构于多个办公场所及地点进行操作。从理论上说,VPN 网络在因特网的两个节点之间创建了一个安全通道。所有数据通过该通道传输且受加密保护。一旦实现这里提到的专用级别,“虚拟”一词也就恰如其分了。这是因为 NSA 通过运作一个大规模 VPN 入侵项目攻破大量连接,使 VPN 内部的交换数据拦截变为可能。包括希腊政府的 VPN 使用等。据一份 NSA 文档所述,负责攻击那些希腊 VPN 通讯的团队共有 12 个人。

NSA 还瞄准了位于爱尔兰的 VPN 服务 SecurityKiss 。据报道,下方由 XKEYSCORE (当局最强大的间谍工具)获取的指纹将在测试后用于针对此服务:

根据 NSA 一份写于 2009 年底的文档所述,为解密 VPN 连接,当局每小时要处理 1,000 个请求。截至 2011 年底,该数字预计增加至每小时 100,000 个。目标是至少能够完全处理这些请求的 20%,这意味着数据流量必须被解密且再注入。换句话说,截至 2011 年底,NSA 计划每小时同时监控 20,000 条假定安全的 VPN 通讯。

VPN 连接可以基于许多不同的协议。最广泛使用的即是点对点隧道协议( Point to Point Tunneling Protocol,简称 PPTP )和因特网协议安全性( Internet Protocol Security,简称 IPSEC )。二者对于那些真正想要破解连接的 NSA 特工来说似乎算不上什么问题。尽管专家们认为 PPTP 存有隐患已有一段时间了,但该协议仍在许多商业系统中使用。一份 NSA 文档的作者鼓吹一个名为 FOURSCORE 的计划,该计划意在存储解密 PPTP VPN 元数据等信息。

他们用许多不同计划证明自己成功渗透了多个网络。监控受众包括俄罗斯洲际航空公司、约旦皇家航空公司,以及莫斯科电信公司 Mir Telematiki 。另一个值得吹捧的成功案例是 NSA 对阿富汗、巴基斯坦,土耳其等国外交官及政府官员的监控活动。

根据 NSA 一份写于 2009 年底的文档所述,为解密 VPN 连接,当局每小时要处理 1,000 个请求。截至 2011 年底,该数字预计增加至每小时 100,000 个。目标是至少能够完全处理这些请求的 20%,这意味着数据流量必须被解密且再注入。换句话说,截至 2011 年底,NSA 计划每小时同时监控 20,000 条假定安全的 VPN 通讯。

VPN 连接可以基于许多不同的协议。最广泛使用的即是点对点隧道协议( Point to Point Tunneling Protocol,简称 PPTP )和因特网协议安全性( Internet Protocol Security,简称 IPSEC )。二者对于那些真正想要破解连接的 NSA 特工来说似乎算不上什么问题。尽管专家们认为 PPTP 存有隐患已有一段时间了,但该协议仍在许多商业系统中使用。一份 NSA 文档的作者鼓吹一个名为 FOURSCORE 的计划,该计划意在存储解密 PPTP VPN 元数据等信息。

他们用许多不同计划证明自己成功渗透了多个网络。监控受众包括俄罗斯洲际航空公司、约旦皇家航空公司,以及莫斯科电信公司 Mir Telematiki 。另一个值得吹捧的成功案例是 NSA 对阿富汗、巴基斯坦,土耳其等国外交官及政府官员的监控活动。

△监控航空公司的成功案例

△监控航空公司的成功案例

△监控金融系统 / 银行的成功案例

IPSEC 协议似乎为间谍们制造了些小麻烦。但 NSA 拥有向通讯过程中相关路由器发起主动进攻的资源,从而拿到解密的密钥,而不是寻找其他的破解方式。提供这项资源的单位就是入侵特别行动队( Tailored Access Operation,简称 TAO )部门:据一份文档介绍,“ TAO 可以访问承载银行业务有价值流量的路由器”。

文档:

受攻击协议( PPTP、IPSEC、SSL,SSH ) VPN 入侵过程介绍 / Intro to the VPN Exploitation Process Mentioning the Protocols Attacked ( PPTP、IPSEC、SSL,SSH )

NSA 对 VPN 攻击发展过程的介绍 / NSA Presentation on the Development of Attacks on VPN

VPN 解密现有项目描述 / Description of Existing Projects on VPN Decryption

NSA 对 IPSEC VPN 展开攻击时在主被动综合运用方面的分析挑战 / Analytic Challenges from Active‐Passive Integration When NSA Attacks IPSEC VPNs

针对 SSL / TLS 的攻击

比 VPN 系统更脆弱的是那些普通因特网用户赖以生存的,假定安全的连接——金融服务、电子商务,或 Web 邮件账户等,就构建在此类连接之上。外行用户可以通过查看 Web 浏览器地址来识别这些所谓的安全连接:这些连接的开头部分不是 http(超文本传输协议),而是 https。这里的“ s ”为“ secure ”(安全)一词的首写字母。问题在于,并无真正的“安全”可言。

NSA 极其盟友按照惯例截获此类连接数目已高达数百万。根据一份 NSA 文档所述,截至 2012 年下半年,当局计划每天破解 1 千万个截获的 https 连接。情报机构对用户输入密码的时刻尤为感兴趣。截至 2012 年底,系统计划每月针对每种情况进行约 20,000 次检测,“至少检测出 100 个基于密码的加密应用”。

文档:

NSA 大规模 SSL / TLS 解密实验 / NSA Experiment for Massive SSL / TLS Decryption

NSA / GCHQ 密码探索联合协作活动 / NSA / GCHQ Crypt Discovery Joint Collaboration Activity

对于此部分,英国 GCHQ 在名为“ FLYING PIG ”的数据库中搜集了运用 TLS 和 SSL 协议(用于对 https 连接加密的协议)进行加密的有关信息。英国间谍每周在目录下生成“趋势报告”,分析出哪些服务运用最多的 SSL 连接并记录相关细节。Facebook、Twitter、Hotmail,Yahoo 及苹果的 iCloud 服务高居榜首,一周内仅前 40 个站点的分类 SSL 连接数量就高达数十亿。

文档:

GCHQFLYING PIG 数据库 SSL / TLS 连接分析 / Analysis from SSL / TLS Connections Through GCHQ in the FLYING PIG Database

NSA 对 VPN 数据分析及语境化的介绍 / NSA Presentation on the Analysis and Contextualisation of Data from VPN

五眼情报联盟解密工作最重要的部分就是广泛收集海量数据。例如,他们收集了所谓的 SSL 握手,即两台计算机在开始某个 SSL 连接时的首次数据交换。相关连接的元数据及加密协议的元数据有助于破解密钥,进而允许读取或记录目前解密的流量。

文档:

NSA 如何运用 SCARLETFEVER 计划攻击 SSL / TLS 详述 / Details on How NSA Uses SCARLETFEVER Program to Attack SSL / TLS

加拿大通讯安全局( CSEC )甚至监控了全国休闲娱乐网站,并在一份介绍中提到:“我们注意到 hockeytalk 站点的聊天数量有大幅提高。这可能与季后赛即将到来有关。”

文档:

加拿大 CES 关于 TLS 趋势的文档 / Canadian Document from CES on TLS Trends

NSA 也有一个据称在某种情况下可以解密安全外壳协议( SSH )的程序。这款程序主要供系统管理员在远程登陆雇员计算机时使用,主要用于商业体系结构、核心因特网路由器及其他类似的重要系统。NSA 将以这种方法收集的数据与其他信息结合使用,从而实现对利益相关方重要系统的入侵。

不惜一切手段

五眼情报联盟是如何解密这些加密标准和系统呢?言简意赅的回答是:不惜一切手段。

一种方法是有意弱化执行各自系统的密码标准。文档显示 NSA 特工通过参加制定此类标准的国际因特网工程任务组( Internet Engineering Task Force,简称 IETF )大会搜集信息,但想必也有对会上讨论产生影响之用意。来自 NSA 内部的维基链接对在圣地亚哥举办的一次 IETF 会议这样描述:“大会推出的最新政策有助于提升我们被动锁定双向通讯目标的能力。”

文档:

VOIP 通话加密、密码分析,及其他攻击方法描述 / Description of VOIP Telephony Encryption Methods,Cryptanalytic and Other Ways toAttack

该加密标准削弱过程已持续一段时间了。一份分类指南(解释如何划分某种类型机密消息的文档)将“ NSA/CSS 对商用或本土加密信息安全设备或系统进行密码更改以便展开入侵的事实”标记为顶级机密。

文档:

密码分析分类指南 / Classification Guide for Cryptanalysis

NSA 现代化密码编制 / NSA Cryptographic Modernization (CryptoMod)Classification Guide

被这种方式主动弱化的加密系统或原有缺陷随即遭到超级计算机入侵。 NSA 保留了一种“对数据网络密码及数据网络会话密码流量进行的端到端攻击编排及秘钥恢复服务,并将该服务系统命名为 LONGHAUL。”

基本上,LONGHAUL 是 NSA 查找解密方式的地方。根据一份 NSA 文档所述,LONGHAUL 采用坐落在马里兰州米德堡 Tordella 超级计算机大楼及田纳西橡树岭数据中心的设施,可将解密后的数据传至 TURMOIL 等系统。TURMOIL 是 NSA 在世界范围内操控的秘密网络中的一部分,专门用来吸附数据。此类能力开发的代号为 VALIENTSURF。类似地,一个名为 GALLANTWAVE 的计划用于“破解隧道及会话密码”。

文档:

NSA 用于端到端攻击编排及密钥恢复服务的 LOGGHAUL 项目 / NSA LONGHAUL Program for End‐to‐End Attack Orchestration and Key Recovery Service

诠释加密连接上的攻击如何被编排的 NSASCARLETFEVER 计划 / NSA Program SCARLETFEVER Explaining How Attacks on Encrypted Connections are Orchestrated

TURMOIL 项目被入侵的 VPN 数据处理 / Processing of Data from Exploited VPN in the TURMOIL Program

TURMOIL 项目 VPN 数据包处理描述 / Description on the Processing of VPN Data Packets within the TURMOIL Program

NSA 用于攻击 VPN 的 TURMOIL / APEX 项目高级描述 / NSA High Level Description on TURMOIL / APEX Programs on Attacking VPN

VALIANTSURF 项目能力概览 / Overview of the Capabilities of the VALIANTSURF Program

VALIANTSURF 项目 VPN 连接解密 / Decryption of VPN Connections within the VALIANTSURF Program

用于入侵 VPN 通讯的 MALIBU 架构概览 / MALIBU Architecture Overview to Exploit VPN Communication

POISENNUT 虚拟专用网络攻击编排 ( VAO ) / POISENNUT Virtual Private Network Attack Orchestrator ( VAO )

用于攻击 VPN 的 POISENNUT 产品及作用诠释 / Explanation of the POISENNUT Product and Its Role When Attacking VPN

用于攻击 VPN 的转换引擎模拟器诠释 / Explanation of the Transform Engine Emulator When Attacking VPN

用于攻击 VPN 的 TURMOIL / GALLANTWAVE 项目及作用诠释 / Explanation of the TURMOIL / GALLANTWAVE Program and Its Role When Attacking VPN

用于解密 LONGHAUL 内 VPN 流量的 GALLANTWAVE 项目 / Explanation of GALLANTWAVE Program That Decrypts VPN Traffic within LONGHAUL

有关加密通讯“网络防御” BLUESNORT 项目 / BLUESNORT Program on “Net Defense” from Encrypted Communications

用于 VPN 端到端攻击的 SPIN9 项目诠释 / Explanation on the SPIN9 Program on End‐to‐End Attacks on VPN

在其他情形下,间谍们从用其架构从因特网路由器上发现的配置文件中窃取密钥。据某份文档所述,一个名为 DISCOROUTE 的数据库含有“主被动收集的路由配置数据”。此处的“主动”意味着对计算机进行黑客攻击或渗入,“被动”指通过由 NSA 操控的计算机收集数据。

文档:

通讯情报发展情况揭秘 / What Your Mother Never Told You About the Development of Signal Intelligence

如果这些都不起作用,NSA 及其盟友就会采用暴力破解的方式:通过攻击目标计算机或因特网路由器或封锁(中途截获计算机、插入间谍工具)的方式获得密钥。

对于 NSA 来说,解密方法体现了关乎利益的长久斗争。当局及盟友确实拥有仅供内部使用的加密方法。但 NSA 的职责还包括向美国国家标准和技术研究所( US National Institute of Standards and Technology,简称 NIST )提供可能会用于“保护敏感计算机数据”的“可信技术指导方针”。换句话说,检查密码系统的价值是 NSA 工作的一部分。 NIST 明确推荐的一个加密标准是高级加密标准 ( Advanced EncryptionStandard,简称 AES )。该标准用于从银行卡 PIN 码加密到计算机硬盘加密等各种不同任务。

一份 NSA 文档显示,当局正在为自身推荐的标准寻求破解途径。该部分被标注为“顶级机密”( TS ):高级加密标准( AES )等“电子”密码本既被广泛使用,又不易遭到密码分析攻击。NSA 仅拥有少数内部技术。TUNDRA 项目调查了一项名为“ Tau 数据”的潜在新技术来确定密码本的分析价值。

文档:

国家信息安全保障研究实验室( NIARL )时事通讯,关键词 TUNDRA / National Information Assurance Research Laboratory ( NIARL ) Newsletter, Keyword TUNDRA

安全领域如临大敌

大量支持整个因特网的加密系统被 NSA 及其盟友有意弱化或破解的事实为广大网民(从寻求隐私的个体到依赖于云计算的机构)的安全带来了重大威胁。其中,许多弱点可遭受包括 NSA 在内的任何知情者攻击。

在情报界,这种危险已众所周知:根据一份 2011 年文档,仅在 GCHQ 就有 832 人了解 BULLRUN 计划。BULLRUN 计划的目标是对因特网安全发起大规模袭击。

文档:

GCHQ 对 BULLRUN 计划的概述 / GCHQ Briefing on the BULLRUN Program

GCHQ 对 BULLRUN 计划解密能力的介绍 / GCHQ Presentation on the BULLRUN Programs Decryption Capabilities

GCHQ 流程文档:分析师如何处理加密流量 / Procedural GCHQ Document on How Analysts Are to Handle Encrypted Traffic

原文 | 《明镜周刊》 2014 . 12 . 28

编译 | 创宇智库

△监控金融系统 / 银行的成功案例

IPSEC 协议似乎为间谍们制造了些小麻烦。但 NSA 拥有向通讯过程中相关路由器发起主动进攻的资源,从而拿到解密的密钥,而不是寻找其他的破解方式。提供这项资源的单位就是入侵特别行动队( Tailored Access Operation,简称 TAO )部门:据一份文档介绍,“ TAO 可以访问承载银行业务有价值流量的路由器”。

文档:

受攻击协议( PPTP、IPSEC、SSL,SSH ) VPN 入侵过程介绍 / Intro to the VPN Exploitation Process Mentioning the Protocols Attacked ( PPTP、IPSEC、SSL,SSH )

NSA 对 VPN 攻击发展过程的介绍 / NSA Presentation on the Development of Attacks on VPN

VPN 解密现有项目描述 / Description of Existing Projects on VPN Decryption

NSA 对 IPSEC VPN 展开攻击时在主被动综合运用方面的分析挑战 / Analytic Challenges from Active‐Passive Integration When NSA Attacks IPSEC VPNs

针对 SSL / TLS 的攻击

比 VPN 系统更脆弱的是那些普通因特网用户赖以生存的,假定安全的连接——金融服务、电子商务,或 Web 邮件账户等,就构建在此类连接之上。外行用户可以通过查看 Web 浏览器地址来识别这些所谓的安全连接:这些连接的开头部分不是 http(超文本传输协议),而是 https。这里的“ s ”为“ secure ”(安全)一词的首写字母。问题在于,并无真正的“安全”可言。

NSA 极其盟友按照惯例截获此类连接数目已高达数百万。根据一份 NSA 文档所述,截至 2012 年下半年,当局计划每天破解 1 千万个截获的 https 连接。情报机构对用户输入密码的时刻尤为感兴趣。截至 2012 年底,系统计划每月针对每种情况进行约 20,000 次检测,“至少检测出 100 个基于密码的加密应用”。

文档:

NSA 大规模 SSL / TLS 解密实验 / NSA Experiment for Massive SSL / TLS Decryption

NSA / GCHQ 密码探索联合协作活动 / NSA / GCHQ Crypt Discovery Joint Collaboration Activity

对于此部分,英国 GCHQ 在名为“ FLYING PIG ”的数据库中搜集了运用 TLS 和 SSL 协议(用于对 https 连接加密的协议)进行加密的有关信息。英国间谍每周在目录下生成“趋势报告”,分析出哪些服务运用最多的 SSL 连接并记录相关细节。Facebook、Twitter、Hotmail,Yahoo 及苹果的 iCloud 服务高居榜首,一周内仅前 40 个站点的分类 SSL 连接数量就高达数十亿。

文档:

GCHQFLYING PIG 数据库 SSL / TLS 连接分析 / Analysis from SSL / TLS Connections Through GCHQ in the FLYING PIG Database

NSA 对 VPN 数据分析及语境化的介绍 / NSA Presentation on the Analysis and Contextualisation of Data from VPN

五眼情报联盟解密工作最重要的部分就是广泛收集海量数据。例如,他们收集了所谓的 SSL 握手,即两台计算机在开始某个 SSL 连接时的首次数据交换。相关连接的元数据及加密协议的元数据有助于破解密钥,进而允许读取或记录目前解密的流量。

文档:

NSA 如何运用 SCARLETFEVER 计划攻击 SSL / TLS 详述 / Details on How NSA Uses SCARLETFEVER Program to Attack SSL / TLS

加拿大通讯安全局( CSEC )甚至监控了全国休闲娱乐网站,并在一份介绍中提到:“我们注意到 hockeytalk 站点的聊天数量有大幅提高。这可能与季后赛即将到来有关。”

文档:

加拿大 CES 关于 TLS 趋势的文档 / Canadian Document from CES on TLS Trends

NSA 也有一个据称在某种情况下可以解密安全外壳协议( SSH )的程序。这款程序主要供系统管理员在远程登陆雇员计算机时使用,主要用于商业体系结构、核心因特网路由器及其他类似的重要系统。NSA 将以这种方法收集的数据与其他信息结合使用,从而实现对利益相关方重要系统的入侵。

不惜一切手段

五眼情报联盟是如何解密这些加密标准和系统呢?言简意赅的回答是:不惜一切手段。

一种方法是有意弱化执行各自系统的密码标准。文档显示 NSA 特工通过参加制定此类标准的国际因特网工程任务组( Internet Engineering Task Force,简称 IETF )大会搜集信息,但想必也有对会上讨论产生影响之用意。来自 NSA 内部的维基链接对在圣地亚哥举办的一次 IETF 会议这样描述:“大会推出的最新政策有助于提升我们被动锁定双向通讯目标的能力。”

文档:

VOIP 通话加密、密码分析,及其他攻击方法描述 / Description of VOIP Telephony Encryption Methods,Cryptanalytic and Other Ways toAttack

该加密标准削弱过程已持续一段时间了。一份分类指南(解释如何划分某种类型机密消息的文档)将“ NSA/CSS 对商用或本土加密信息安全设备或系统进行密码更改以便展开入侵的事实”标记为顶级机密。

文档:

密码分析分类指南 / Classification Guide for Cryptanalysis

NSA 现代化密码编制 / NSA Cryptographic Modernization (CryptoMod)Classification Guide

被这种方式主动弱化的加密系统或原有缺陷随即遭到超级计算机入侵。 NSA 保留了一种“对数据网络密码及数据网络会话密码流量进行的端到端攻击编排及秘钥恢复服务,并将该服务系统命名为 LONGHAUL。”

基本上,LONGHAUL 是 NSA 查找解密方式的地方。根据一份 NSA 文档所述,LONGHAUL 采用坐落在马里兰州米德堡 Tordella 超级计算机大楼及田纳西橡树岭数据中心的设施,可将解密后的数据传至 TURMOIL 等系统。TURMOIL 是 NSA 在世界范围内操控的秘密网络中的一部分,专门用来吸附数据。此类能力开发的代号为 VALIENTSURF。类似地,一个名为 GALLANTWAVE 的计划用于“破解隧道及会话密码”。

文档:

NSA 用于端到端攻击编排及密钥恢复服务的 LOGGHAUL 项目 / NSA LONGHAUL Program for End‐to‐End Attack Orchestration and Key Recovery Service

诠释加密连接上的攻击如何被编排的 NSASCARLETFEVER 计划 / NSA Program SCARLETFEVER Explaining How Attacks on Encrypted Connections are Orchestrated

TURMOIL 项目被入侵的 VPN 数据处理 / Processing of Data from Exploited VPN in the TURMOIL Program

TURMOIL 项目 VPN 数据包处理描述 / Description on the Processing of VPN Data Packets within the TURMOIL Program

NSA 用于攻击 VPN 的 TURMOIL / APEX 项目高级描述 / NSA High Level Description on TURMOIL / APEX Programs on Attacking VPN

VALIANTSURF 项目能力概览 / Overview of the Capabilities of the VALIANTSURF Program

VALIANTSURF 项目 VPN 连接解密 / Decryption of VPN Connections within the VALIANTSURF Program

用于入侵 VPN 通讯的 MALIBU 架构概览 / MALIBU Architecture Overview to Exploit VPN Communication

POISENNUT 虚拟专用网络攻击编排 ( VAO ) / POISENNUT Virtual Private Network Attack Orchestrator ( VAO )

用于攻击 VPN 的 POISENNUT 产品及作用诠释 / Explanation of the POISENNUT Product and Its Role When Attacking VPN

用于攻击 VPN 的转换引擎模拟器诠释 / Explanation of the Transform Engine Emulator When Attacking VPN

用于攻击 VPN 的 TURMOIL / GALLANTWAVE 项目及作用诠释 / Explanation of the TURMOIL / GALLANTWAVE Program and Its Role When Attacking VPN

用于解密 LONGHAUL 内 VPN 流量的 GALLANTWAVE 项目 / Explanation of GALLANTWAVE Program That Decrypts VPN Traffic within LONGHAUL

有关加密通讯“网络防御” BLUESNORT 项目 / BLUESNORT Program on “Net Defense” from Encrypted Communications

用于 VPN 端到端攻击的 SPIN9 项目诠释 / Explanation on the SPIN9 Program on End‐to‐End Attacks on VPN

在其他情形下,间谍们从用其架构从因特网路由器上发现的配置文件中窃取密钥。据某份文档所述,一个名为 DISCOROUTE 的数据库含有“主被动收集的路由配置数据”。此处的“主动”意味着对计算机进行黑客攻击或渗入,“被动”指通过由 NSA 操控的计算机收集数据。

文档:

通讯情报发展情况揭秘 / What Your Mother Never Told You About the Development of Signal Intelligence

如果这些都不起作用,NSA 及其盟友就会采用暴力破解的方式:通过攻击目标计算机或因特网路由器或封锁(中途截获计算机、插入间谍工具)的方式获得密钥。

对于 NSA 来说,解密方法体现了关乎利益的长久斗争。当局及盟友确实拥有仅供内部使用的加密方法。但 NSA 的职责还包括向美国国家标准和技术研究所( US National Institute of Standards and Technology,简称 NIST )提供可能会用于“保护敏感计算机数据”的“可信技术指导方针”。换句话说,检查密码系统的价值是 NSA 工作的一部分。 NIST 明确推荐的一个加密标准是高级加密标准 ( Advanced EncryptionStandard,简称 AES )。该标准用于从银行卡 PIN 码加密到计算机硬盘加密等各种不同任务。

一份 NSA 文档显示,当局正在为自身推荐的标准寻求破解途径。该部分被标注为“顶级机密”( TS ):高级加密标准( AES )等“电子”密码本既被广泛使用,又不易遭到密码分析攻击。NSA 仅拥有少数内部技术。TUNDRA 项目调查了一项名为“ Tau 数据”的潜在新技术来确定密码本的分析价值。

文档:

国家信息安全保障研究实验室( NIARL )时事通讯,关键词 TUNDRA / National Information Assurance Research Laboratory ( NIARL ) Newsletter, Keyword TUNDRA

安全领域如临大敌

大量支持整个因特网的加密系统被 NSA 及其盟友有意弱化或破解的事实为广大网民(从寻求隐私的个体到依赖于云计算的机构)的安全带来了重大威胁。其中,许多弱点可遭受包括 NSA 在内的任何知情者攻击。

在情报界,这种危险已众所周知:根据一份 2011 年文档,仅在 GCHQ 就有 832 人了解 BULLRUN 计划。BULLRUN 计划的目标是对因特网安全发起大规模袭击。

文档:

GCHQ 对 BULLRUN 计划的概述 / GCHQ Briefing on the BULLRUN Program

GCHQ 对 BULLRUN 计划解密能力的介绍 / GCHQ Presentation on the BULLRUN Programs Decryption Capabilities

GCHQ 流程文档:分析师如何处理加密流量 / Procedural GCHQ Document on How Analysts Are to Handle Encrypted Traffic

原文 | 《明镜周刊》 2014 . 12 . 28

编译 | 创宇智库关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

赞助链接

排名

热点

搜索指数

- 1 习近平同马克龙交流互动的经典瞬间 7904120

- 2 黑龙江水库冰面下现13匹冰冻马 7809154

- 3 微信表情包戒烟再度翻红 7711840

- 4 2025你的消费习惯“更新”了吗 7619062

- 5 三星堆与秦始皇帝陵竟有联系 7519920

- 6 为啥今年流感如此厉害 7423816

- 7 劲酒如何成了年轻女性的神仙水 7333878

- 8 一身塑料过冬?聚酯纤维真是塑料瓶吗 7233310

- 9 首次!台湾浅滩海域搜救应急演练举行 7141384

- 10 中疾控流感防治七问七答 7047292

站内编辑

站内编辑