茄子视频姐夫门百度云在线观看,姐夫门始末

现在真的是什么奇葩的事情都可能出现,昨天又一个名为1226姐夫门的事件开始在社交媒体发酵。

内容大概的意思就是说由于新郎家暴新娘,然后新娘为了报复新郎日久生情,与姐夫就搞到了一块。

新郎当然也不甘示弱,为了报复新娘就直接在婚礼当天婚礼现场直接播放了这段视频,全家都在看,还传到了网上。

咋一看好像这个视频事件没什么问题,但从一个怀疑一切的安全从业者的角度思考,好像出现了一堆问题,疑点如下:

(网络尖刀取证 敏感信息已打码处理)

本能告诉我,这有很大的可能会是个自导自演的恶性营销事件!

出于好奇,网络尖刀犯罪情报团队小伙伴们赶紧简单收集了一圈信息,来辅助自己的判断,网上有特定的一类事件内容在通过BBS进行大规模传播,通过搜索引擎搜索标题:

(网络尖刀取证 敏感信息已打码处理)

本能告诉我,这有很大的可能会是个自导自演的恶性营销事件!

出于好奇,网络尖刀犯罪情报团队小伙伴们赶紧简单收集了一圈信息,来辅助自己的判断,网上有特定的一类事件内容在通过BBS进行大规模传播,通过搜索引擎搜索标题:

(网络尖刀取证?截图内容与使用搜索引擎无必然关系)

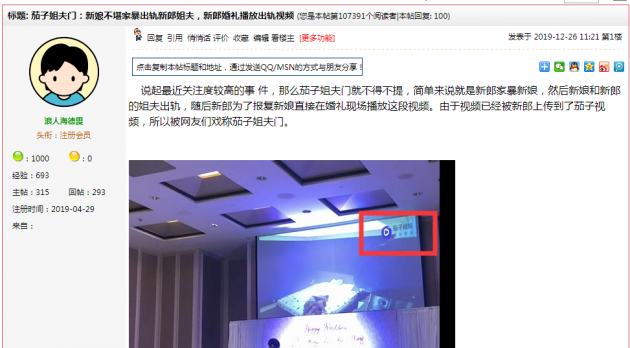

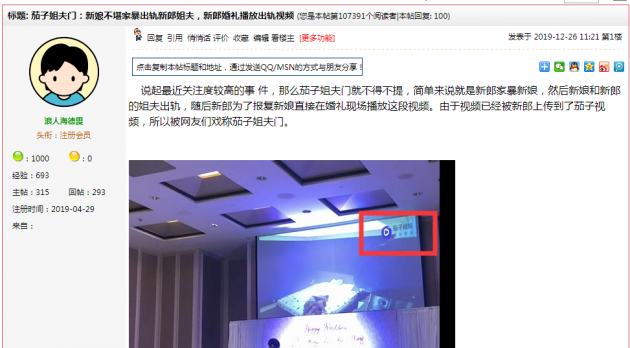

这些内容打眼看就是特别一致,都是在标题中强调“茄子”文字内部又重点截图“茄子视频”,赤裸裸的营销暗示。

(网络尖刀取证?截图内容与使用搜索引擎无必然关系)

这些内容打眼看就是特别一致,都是在标题中强调“茄子”文字内部又重点截图“茄子视频”,赤裸裸的营销暗示。

(网络尖刀取证)

放大一点看:

(网络尖刀取证)

放大一点看:

(网络尖刀取证??敏感信息已打码处理)

那么这个茄子视频到底是什么呢?我们快速检索到了一些相关指向的URL,获得了一些URL。

(网络尖刀取证??敏感信息已打码处理)

那么这个茄子视频到底是什么呢?我们快速检索到了一些相关指向的URL,获得了一些URL。

(网络尖刀取证??敏感信息已打码处理)

特别有趣的是这些站点基本都是一伙人搭建,下载的地址基本都是同一个名为:

(网络尖刀取证??敏感信息已打码处理)

特别有趣的是这些站点基本都是一伙人搭建,下载的地址基本都是同一个名为:

(网络尖刀取证??敏感信息已打码处理)

看看它都在获取什么权限:

(网络尖刀取证??敏感信息已打码处理)

看看它都在获取什么权限:

(网络尖刀取证??敏感信息已打码处理)

其实这还不是最危险的行为,我仔细看了一下下面的列表找到了更多有趣的权限获取:

(网络尖刀取证??敏感信息已打码处理)

其实这还不是最危险的行为,我仔细看了一下下面的列表找到了更多有趣的权限获取:

- 婚礼现场的礼台过于简陋低成本拍摄,如果不是说婚礼我还以为是哪家年会呢;

- 视频中男子在视频播放之前过于淡定,基本没确认视频上去就推女主,女主更直接还没等推就反击了;

- 伴郎伴娘上台丝毫没有反馈时间基本和事件发生同时进行,不符合常理;

- 右侧有个摄影师,事件发生之前没有在镜头内,发生事件的时候冲过来来拍近景?

- 当然最主要的是,视频上那个茄子视频!

(网络尖刀取证 敏感信息已打码处理)

本能告诉我,这有很大的可能会是个自导自演的恶性营销事件!

出于好奇,网络尖刀犯罪情报团队小伙伴们赶紧简单收集了一圈信息,来辅助自己的判断,网上有特定的一类事件内容在通过BBS进行大规模传播,通过搜索引擎搜索标题:

(网络尖刀取证 敏感信息已打码处理)

本能告诉我,这有很大的可能会是个自导自演的恶性营销事件!

出于好奇,网络尖刀犯罪情报团队小伙伴们赶紧简单收集了一圈信息,来辅助自己的判断,网上有特定的一类事件内容在通过BBS进行大规模传播,通过搜索引擎搜索标题:

可以明确的获得相关50多个URL都是相同的特征:茄子姐夫门:新娘不堪家暴出轨新郎姐夫,新郎婚礼播放出轨视频

(网络尖刀取证?截图内容与使用搜索引擎无必然关系)

这些内容打眼看就是特别一致,都是在标题中强调“茄子”文字内部又重点截图“茄子视频”,赤裸裸的营销暗示。

(网络尖刀取证?截图内容与使用搜索引擎无必然关系)

这些内容打眼看就是特别一致,都是在标题中强调“茄子”文字内部又重点截图“茄子视频”,赤裸裸的营销暗示。

(网络尖刀取证)

放大一点看:

(网络尖刀取证)

放大一点看:

(网络尖刀取证??敏感信息已打码处理)

那么这个茄子视频到底是什么呢?我们快速检索到了一些相关指向的URL,获得了一些URL。

(网络尖刀取证??敏感信息已打码处理)

那么这个茄子视频到底是什么呢?我们快速检索到了一些相关指向的URL,获得了一些URL。

(网络尖刀取证??敏感信息已打码处理)

特别有趣的是这些站点基本都是一伙人搭建,下载的地址基本都是同一个名为:

(网络尖刀取证??敏感信息已打码处理)

特别有趣的是这些站点基本都是一伙人搭建,下载的地址基本都是同一个名为:

这样的安卓包,简单粗暴丢到腾讯哈勃上进行一个检测,已经被报告高度风险。eggplant_v1.5.2_191129_release_2019_12_04_18-32_152_jiagu_sign.apk

(网络尖刀取证??敏感信息已打码处理)

看看它都在获取什么权限:

(网络尖刀取证??敏感信息已打码处理)

看看它都在获取什么权限:

(网络尖刀取证??敏感信息已打码处理)

其实这还不是最危险的行为,我仔细看了一下下面的列表找到了更多有趣的权限获取:

(网络尖刀取证??敏感信息已打码处理)

其实这还不是最危险的行为,我仔细看了一下下面的列表找到了更多有趣的权限获取:

隐私行为行为描述:监听手机SIM卡或者移动网络信息 详情信息:u'com.umeng.commonsdk.internal.utils.b$1@2199f1b0', u'256' u'com.umeng.commonsdk.internal.utils.b$1@2199f1b0', u'0'

权限列表行为描述:获取当前连接的Wifi热点信息详情信息:N/A行为描述:获取用户ID详情信息:46000****123456 行为描述:获取设备ID 详情信息:35712****123456

你可能不止是下了一个有不友好小电影的APP,反过来看APP可能比内容更不友好,各位自重吧。 建议相关部门对这种违法行为进行深度打击,包括对事件的怀疑性,对视频中出现的当事人进行问询核对,这种无节操行为坚决不容忍。 关注shiheibook,回复“1226”或“姐夫门”,了解更多。android.permission.CAMERA 访问照相机设备 android.permission.WRITE_SETTINGS 读写系统设置项 android.permission.ACCESS_LOCATION_EXTRA_COMMANDS??额外的定位指令 android.permission.GET_TASKS 获取有关当前或最近运行的任务信息 android.permission.WAKE_LOCK 手机屏幕关闭后后台进程仍运行

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

赞助链接

排名

热点

搜索指数

- 1 中共中央政治局召开会议 7904619

- 2 课本上明太祖画像换了 7808483

- 3 外交部回应普京对中印关系评论 7714593

- 4 8.85亿人次受益后 医保又出实招 7616303

- 5 日本记者街头采访找不到中国游客 7520381

- 6 2分钟烧到100℃?警惕用电“雷区” 7426521

- 7 净网:网民造谣汽车造成8杀被查处 7330493

- 8 苟仲文受贿2.36亿余元一审被判死缓 7235548

- 9 1岁多女童吊环上“开挂” 7144064

- 10 寒潮来袭 “速冻”模式如何应对 7040999

新娱记

新娱记