无钥匙进入曝漏洞,影响几乎所有本田系列车辆,黑客可远程开锁甚至启动

大数据文摘出品

现在的车辆基本都配备了远程无钥匙进入系统(RKE)。

但是这些RKE系统在给我们提供方便的同时,也带来了很多潜在的危险,比如,被黑客直接把车开走。

一个专门评估RKE系统的报告发现了一个漏洞,很多搭配无钥匙进入系统的本田汽车(2012年到2022年款)都可以被远程控制打开车门,甚至启动车辆。

受影响的车辆包括:

本田 思域2012

本田 X-RV 2018

本田 C-RV 2020

本田 雅阁2020

本田 奥德赛2020

本田 激励2021

本田 飞度2022

本田 思域2022

本田 VE-12022

本田 微风2022

尽管本田认为其关键芯片中的技术“不允许该漏洞”,但是推特上发布的现场演示视频已经证实了漏洞确实存在。

一个漏洞,影响到无数车主,或许不止本田

之所以这个漏洞被称为Rolling-PWN而不是Honda-PWN,漏洞的发现者表示,因为这种缺陷可能也存在于其他品牌的汽车中。

如果研究属实,这将影响到无数使用无钥匙进入技术的车主。

发现该漏洞后,“黑客”们也试图联系到本田,但是他们在本田官方网站无法找到任何报告漏洞的联系信息,似乎本田汽车没有一个为他们的产品处理安全相关问题的部门。

一位在本田工作的人告诉我们:“报告本田漏洞的最好方法是联系客服。”

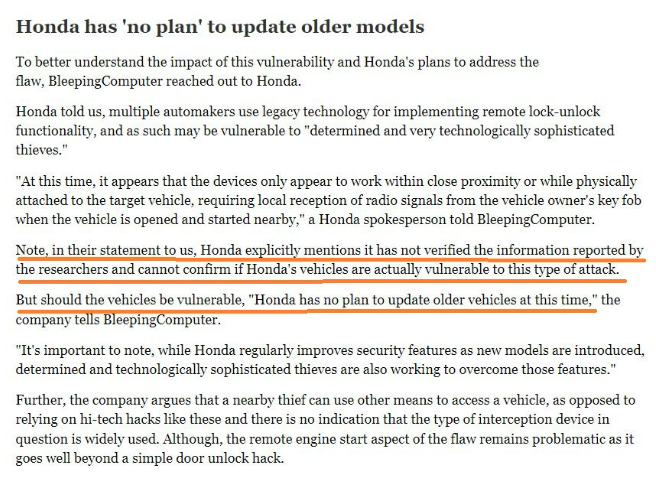

因此,他们提交了一份报告给本田客户服务,但还没有得到任何答复。此外,他们还发现了一篇来自Bleping-Computer的文章,看起来本田并不关心这一安全问题:

目前来看,解决这一问题并不容易。通用的解决方案是将车辆带回当地经销商处进行召回,但是这样或许成本过高,而可能的缓解策略是,在可行的情况下,通过空中升级(OTA)升级易受攻击的BCM固件,但是,一些老旧的车辆可能根本不支持OTA。

在接受媒体采访时,本田发言人表示,该公司无法确定这份报告是否可信。

“我们已经调查了过去的类似指控,发现它们缺乏实质内容,”本田发言人在给媒体(The Drive)的一份声明中说。 “虽然我们还没有足够的信息来确定这份报告是否可信,但参考车辆中的关键开关都配备了滚动代码技术,不会出现报告中所述的漏洞。此外,作为没有滚动代码的证据提供的视频也没有包含足够的证据来支持这些说法。”

幸运地是,尽管该漏洞能够启动并解锁汽车,但由于钥匙链的近距离功能,攻击者无法将汽车开走。

Rolling-PWN如何工作?

老式车辆的无钥匙进入使用的是静态代码,这些静态代码本质上是脆弱的,因为一旦有人破解了该密码,那么就获得了锁定和解锁车辆的永久权限。

骑车制造商后来引进滚动代码,以改善车辆安全。

滚动代码通过使用伪随机数生成器(PRNG)来工作。当配对钥匙链上的锁或解锁按钮被按下时,钥匙链会通过无线方式向信息封装中的车辆发送唯一的代码。 然后,车辆根据PRNG生成的有效代码的内部数据库检查发送给它的代码,如果代码有效,汽车就会授予锁、解锁或启动车辆的请求。

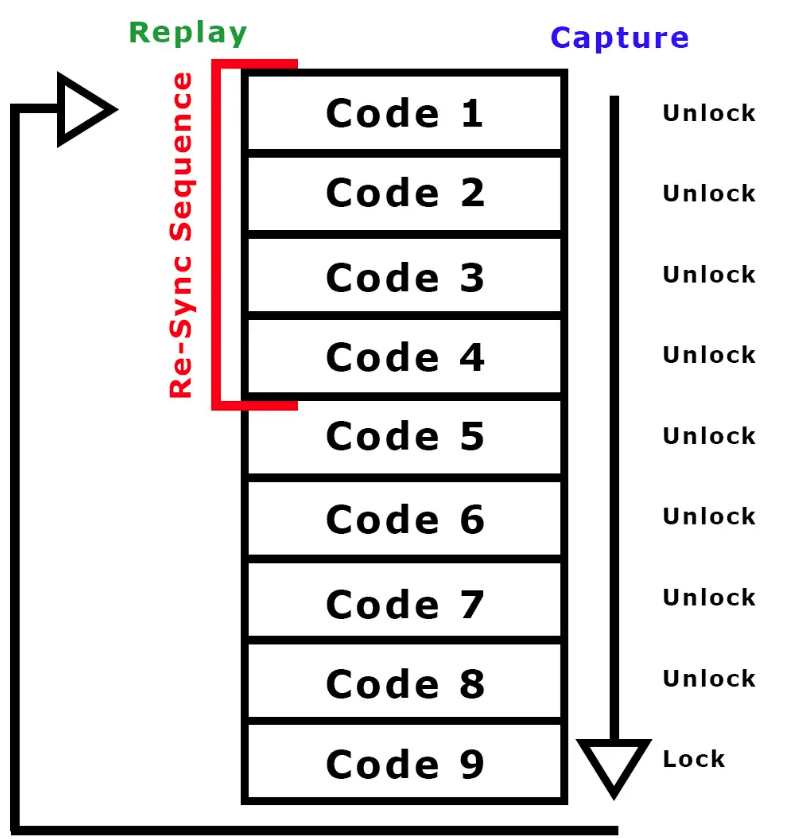

该数据库包含几个允许的代码,因为当按下按钮时,钥匙可能不在车辆的范围内,可能传输的代码与车辆预期的下一个按时间顺序传输的代码不同。 这一系列的代码也被称为“窗口”,当车辆接收到新的代码时,它通常会使之前所有的代码失效,以防止重放攻击。

Rolling-PWN正是利用了这一点,Rolling-PWN的工作原理是窃听成对的钥匙链,并捕获由钥匙链发送的几个代码。

之后,攻击者可以重放有效的代码序列并重新同步PRNG。 这允许攻击者重新使用通常无效的旧代码,甚至在代码被破解几个月之后。

相关报道:

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

- 1 中共中央政治局召开会议 7904169

- 2 日本记者街头采访找不到中国游客 7809405

- 3 课本上明太祖画像换了 7713169

- 4 8.85亿人次受益后 医保又出实招 7618158

- 5 日方挑衅中国收割民意非常危险 7523921

- 6 20多岁女生靠偷快递为生 7426575

- 7 净网:网民造谣汽车造成8杀被查处 7333401

- 8 苟仲文受贿2.36亿余元一审被判死缓 7238917

- 9 原国务委员王丙乾逝世 7143276

- 10 寒潮来袭 “速冻”模式如何应对 7048157

大数据文摘

大数据文摘