“重狗”组织分析报告:面向企业邮箱的大规模钓鱼

以下文章来源于Seebug漏洞平台?,作者404积极防御

今日热点

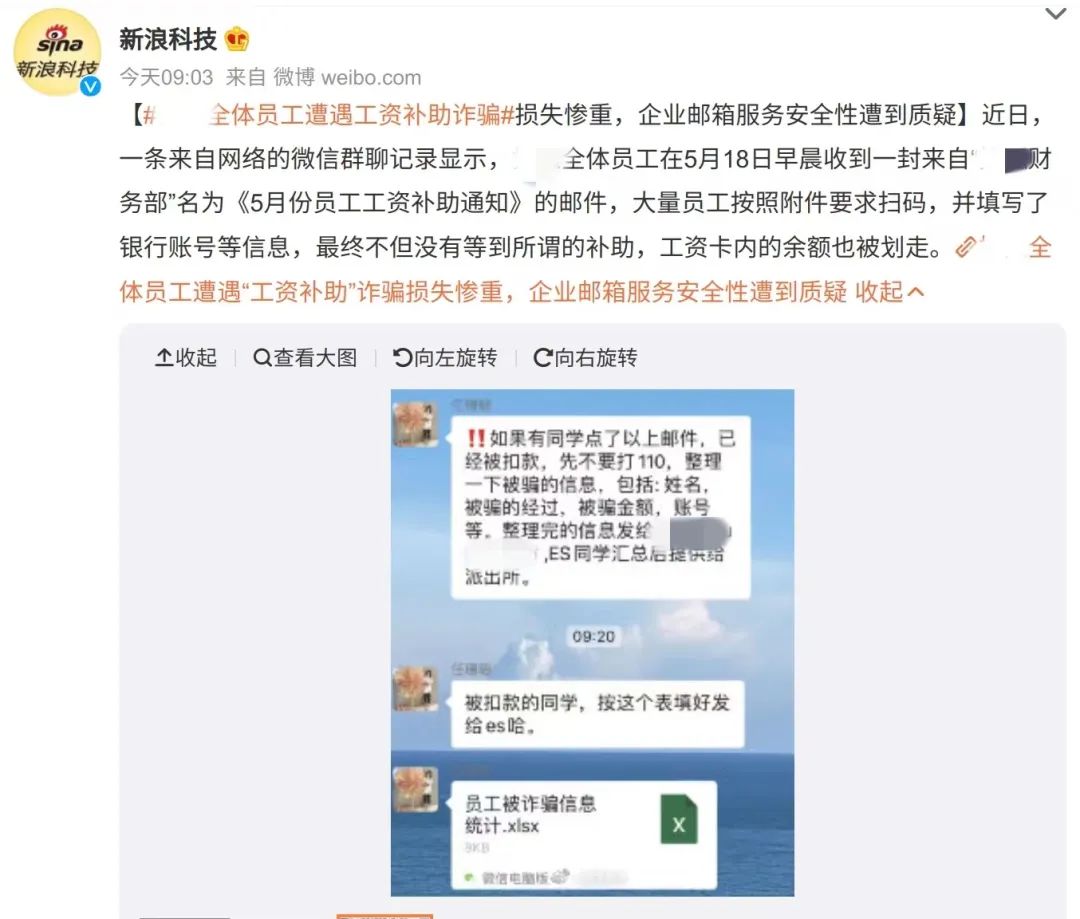

最近,某互联网公司遭遇工资补助的钓鱼邮件诈骗,大量员工按照邮件的附件内容操作,导致员工工资卡的余额被划走。

图 1?关于某互联网公司遭受邮件钓鱼攻击的新闻报道

对于企业来说,员工是企业安全中最大的不可控因素,钓鱼邮件攻击也是黑产组织、APT攻击惯用的手法。

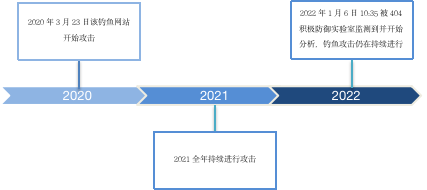

早在2022年01月06日,404积极防御实验室基于创宇安全智脑监测到针对企业邮箱客户的钓鱼邮件,404积极防御实验室迅速着手对钓鱼邮件进行分析,经过一系列技术分析,发现该钓鱼网站攻击对象重点是中国和美洲地区,截止到目前,国内已有343家企业,共计359个账号中招,而且中招账号还在持续增加,影响面极其广泛。

技术分析

1. 钓鱼邮件

该钓鱼邮件以标题为“您收到来自上海萨莉亚餐饮有限公司的电子发票”,内容使用“发票通”电子发票内容进行伪装,在下载发票PDF和发票图片的链接背后嵌入恶意钓鱼网站地址。

图 2 隐藏的虚假钓鱼网站地址

当受害者点击下载发票PDF的时候,会跳转到虚假的企业邮箱页面,当受害者输入自己的邮箱帐号、密码之后该钓鱼网站会记录在后台。

图3 钓鱼网站伪造的企业邮箱帐号密码登录页面

2.?钓鱼网站分析

根据该钓鱼网站的域名特点,我们将其命名为“重狗”。

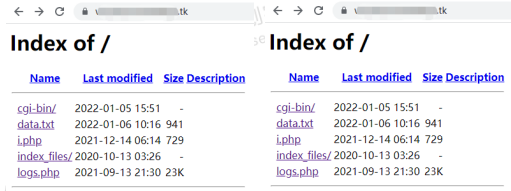

对该企业邮箱钓鱼网页提交表单分析发现,受害者提交的数据发送到一个名为i.php的页面。

图 4 钓鱼网站提交表单网页源代码

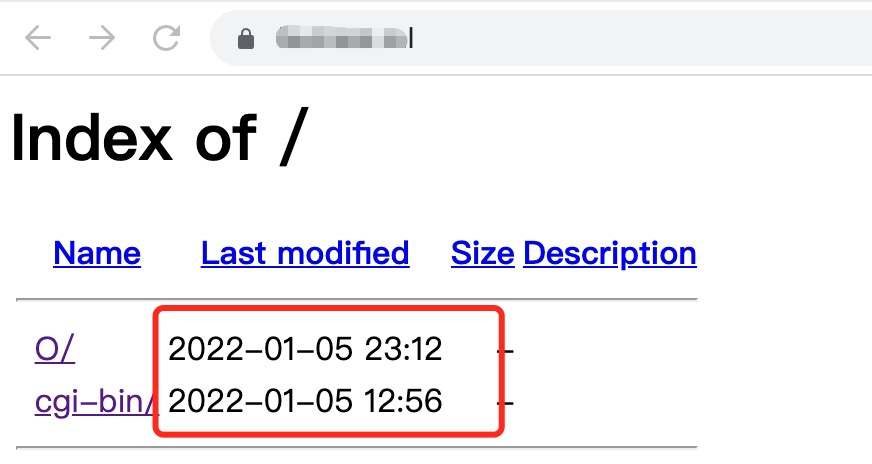

图5 该钓鱼网站的目录结构

根据目录结构可知该钓鱼网站使用logs.php模拟帐号登录页面,index_files则是钓鱼页面需要调用的静态资源,后端使用i.php处理受害者提交的数据并将数据存储在data.txt中。

根据上图可以看到静态资源创建时间为2020年3月23日,由此可知该钓鱼网站蓄谋已久,且受害单位众多。

通过持续对存储受害者信息的data.txt的创建时间监控发现,该文件每隔10分钟左右分钟会自动清空,截止到目前,该文件仍在不断刷新。结合该网站创建时间(2020年3月23日)可以得出,受害单位的数量远远大于目前我们所发现的343家单位。

图6 钓鱼网站后台记录的受害者的账号密码

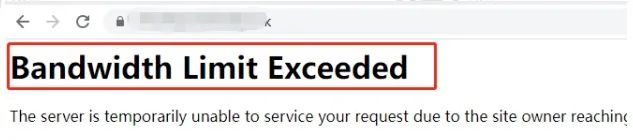

目前可能由于太多受害者访问该钓鱼网站,导致钓鱼网站服务器超出带宽限制,暂时不能访问。

图7 该钓鱼网站由于超出带宽限制不能访问截图

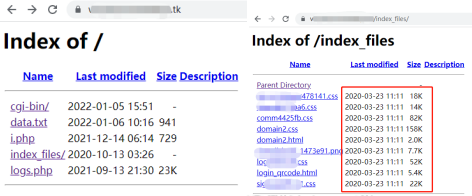

对该域名使用的数字证书分析时发现该域名曾使用过一个2022年1月5日才生效的数字证书,且钓鱼攻击还在持续进行中该证书还未被标记为恶意证书。

跟踪分析该证书授权域名可以发现,该网站也可以目录遍历,且和该企业邮箱钓鱼网站的目录结构和文件创建时间高度接近,极有可能为同一攻击者架设的钓鱼网站。

图8 钓鱼网站的目录结构

进一步分析发现,该网站是针对美洲某信用社的钓鱼网站。

图9 美洲某信用社虚假的钓鱼网站

图10 钓鱼网站攻击时间轴

3. 受害者单位分析

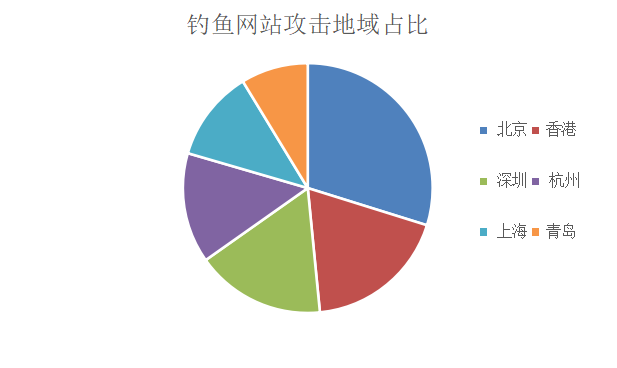

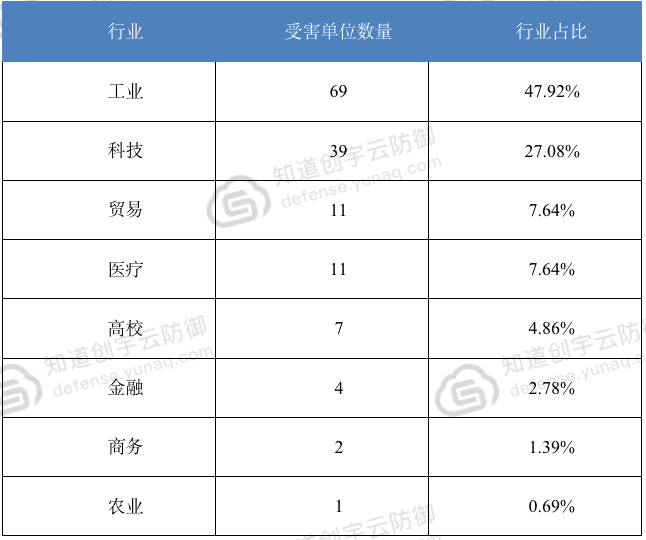

据统计,超过3000万企业用户正在使用该企业邮箱。仅仅八个小时就监控到有343家企业,共计359个账号被成功钓鱼,主要涉及工业、科技、贸易、医疗、党媒、高校等行业,受影响的单位持续增加。

图11 受钓鱼攻击单位地域统计TOP表

图 12 钓鱼网站攻击地域占比图

图13 钓鱼网站攻击行业统计 TOP表

图14 钓鱼网站攻击行业占比图

安全建议

01

已点击邮件中链接,并输入了邮箱密码的用户,请立即登录账户修改密码,新密码不使用纯数字、纯字母等过于简单的邮箱登录口令,务必要使用十二位以上,由数字、大小写字母和特殊字符组成的复杂密码,并定期更换密码。

02

不启用账号密码登录,使用二维码扫描登录或手机号验证码登陆。

03

官网展示的联系邮箱可与企业内部邮箱分开,避免泄露敏感信息。

04

使用电子邮件安全网关,过滤钓鱼邮件和垃圾邮件。

披露申明

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

- 1 打好关键核心技术攻坚战 7904191

- 2 在南海坠毁的2架美国军机已被捞出 7808741

- 3 立陶宛进入紧急状态 卢卡申科发声 7711776

- 4 持续巩固增强经济回升向好态势 7617665

- 5 多家店铺水银体温计售空 7520309

- 6 奶奶自爷爷去世9个月后变化 7428499

- 7 仅退款225个快递女子已归案 7329780

- 8 日舰曾收到中方提示 7232230

- 9 中国中冶跌10.03% 7138878

- 10 我国成功发射遥感四十七号卫星 7048464

知道创宇

知道创宇