老黄被黑,微软中招!黑客团伙竟是16岁英国自闭症男孩带队

来源丨新智元

来源丨新智元

编辑丨袁榭 好困

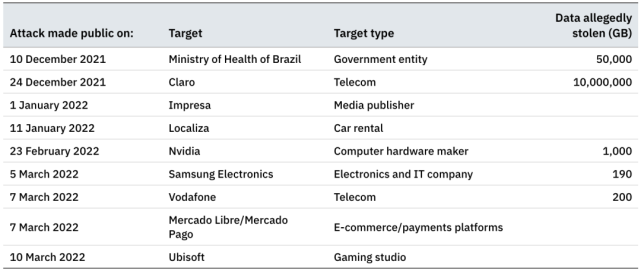

在不到半年里,黑客组织Lapsus$四处搞事,从巴西政府黑到英伟达,现在又黑了微软。

最近,那个勒索英伟达的Lapsus$,又把微软给黑了!

在过去几个月里,Lapsus$可谓是声名鹊起。

英伟达、三星、沃达丰、育碧等等都惨遭毒手。

而这里面最惨的,就属英伟达了。

毕竟被放出源代码,而且文件大小还高达75GB的,也仅此一家。

不过,距离「最后通牒」也已经过了小半个月,却不见Lapsus$有进一步的动作。

对于微软这家商业软件巨头来说,目前Lapsus$还尚未向提出任何要求。

丨微软也难逃厄运

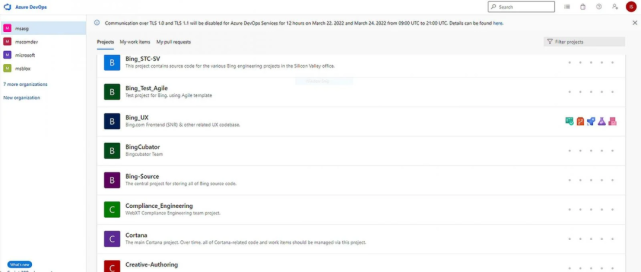

周日清晨,Lapsus$在Telegram上发布了一张内部源代码库的截图,内容似乎是从微软云计算部门Azure的内部开发人员帐户中黑进去得到的信息。

图中的Azure DevOps资源库包含了Cortana和各种Bing项目的源代码。

Lapsus$表示,Bing地图的代码已经完成了90%的转储,Cortana和Bing的代码完成了45%。

Bing_STC-SV:项目包含硅谷办公室各种Bing工程项目的源代码

Bing_Test_Agile:使用敏捷模板的Bing的测试项目

Bing_UX: Bing.com前台(SNR)和其他相关的用户体验代码库

BingCubator :BingCubator团队

Bing-源代码:用于存储所有Bing源代码的中心项目

Compliance_Engineering: WebXT合规工程团队项目

Cortana: 所有与Cortana相关的代码和工作项目

奇怪的是,勒索团伙在截图中留下了登录用户的首字母「IS」。

这基本上就是直接为微软指明了被攻击的账户。

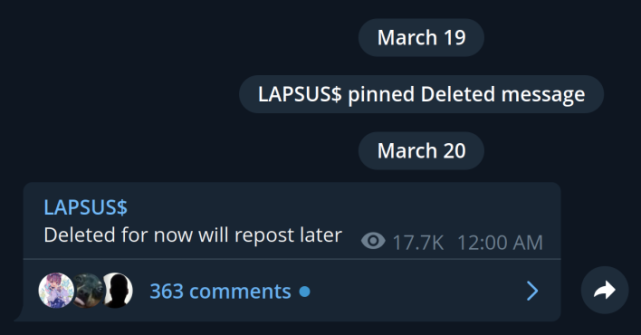

不知道是不是意识到了这一点,在发布截图后不久,Lapsus$就把帖子撤了下来。

取而代之的是一条信息:「暂时删除,以后再发。」

不过,首字母的暴露大概率也意味着Lapsus$不再有访问存储库的权限。

当然,也不排除Lapsus$只是在单方面嘲弄微软。

众所周知,Lapsus$对以前的受害者也是如此。

虽然微软没有证实他们的Azure DevOps账户是否被攻破,但在回复媒体对此事采访的电子邮件中称,「我们了解到这些说法,并正在调查。」

不幸的是,Lapsus$有着「良好」的信用记录,他们声称对其他公司的攻击后来被证实是真的。不信可以问英伟达。

不过,安全公司Darktrace的全球威胁分析主管Toby Lewis则更为审慎:「除了内部开发人员仪表板的截图之外,没有任何进一步的证据。虽然Lapsus$曾成功地入侵过大型机构,但截图为我们提供的信息非常少。」

丨代码泄露,问题不大

虽然源代码的泄露会让软件中的漏洞更容易被发现,但微软此前曾表示,他们的威胁模型假定威胁者已经了解他们的软件是如何工作的,无论是通过逆向工程解析还是以前的源代码泄露,都不会造成风险的提升。

「在微软,我们有开发内部源码的独特方式,通过类似开源界的文化、和从开源界得来的最佳经验,来开发微软内部的源码。这意味着我们不依靠源代码的保密性来保证产品的安全,我们的威胁模型假定攻击者对源代码有了解。」微软在一篇关于SolarWinds攻击者获得其源代码的博文中解释道,「所以查看源代码并不与风险的提升挂钩。」

不过,源代码库通常还包含访问令牌、凭证、API密钥,甚至是代码签名证书。

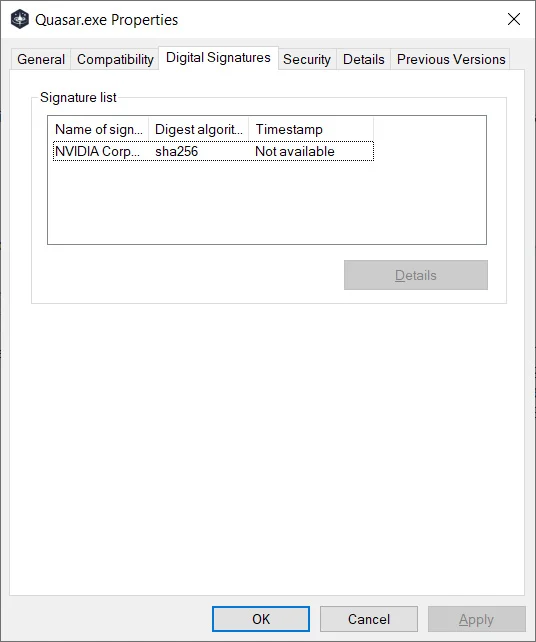

当Lapsus$攻破英伟达并发布他们的数据时,它还包括代码签名证书,其他威胁者很快就用它来签署他们的恶意软件。

而使用英伟达的代码签署证书则会导致反病毒引擎信任可执行文件,而不将其检测为恶意软件。

对此,微软曾表示,他们有一项开发政策,禁止将API密钥、凭证或访问令牌等「秘密」纳入源代码库中。

即使是这样,也不意味着源代码中没有包括其他有价值的数据,比如私人加密密钥或其他专有工具等。

目前还不知道这些库中包含了什么,但正如对以前的受害者所做的那样,Lapsus$泄露被盗的数据只是时间问题。

丨通过钓鱼与直接买密码攻击目标

与公众之前了解的许多勒索集团不同,Lapsus$并没有在受害者的设备上部署勒索软件。

相反,他们的目标是大公司的源代码库,窃取他们的专有数据,然后试图以数百万美元的价格将这些数据「卖」给受害公司。

据称Lapsus$正在四处招揽大型科技企业的内线,让这些内部员工透露敏感信息。

3月10日在社交网站上写道,「我们在以下公司招聘员工/内部人员!!!!」 ,该声明随后列出了它希望渗透的公司名单,其中包括苹果、IBM 和微软。

黑客组织在贴文中描述了要求叛变员工帮助访问目标公司网络的特定方式:

「请注意:我们不是在直接索取数据,我们正在寻找内部员工来提供他们公司的内网VPN或CITRIX的外网接口,或一些AnyDesk的远程登录权限。」

据网络安全企业的推断,该黑客团伙的攻击方式除了这种直接购买登陆密码与接口外,就是经典的钓鱼攻击、获得目标网络的网络验证。

老办法一般是久经考验的好办法,这些方式能让攻击者在目标网络中潜伏数周而不被发觉。

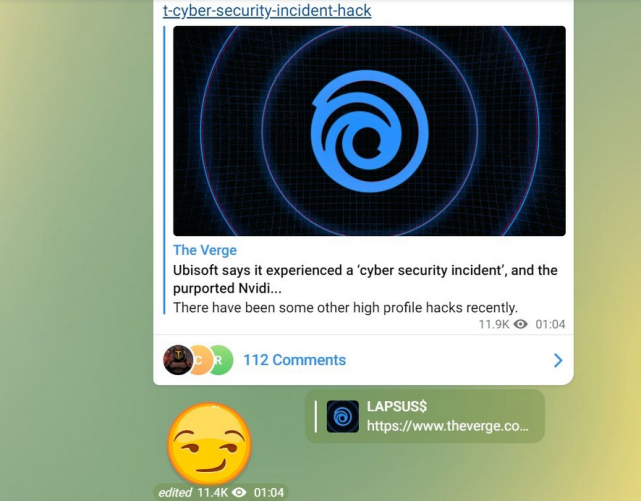

Lapsus$在黑客团伙中的独特之处,在于社交媒体建立形象并发声。除了钱以外,该组织还想要名声。

Lapsus$ 并不常对被攻破系统直接加密、进行勒索软件攻击,而是威胁要泄露它已经窃取的信息,除非受害者乖乖给钱。

该组织要钱的方式与要求时常变幻,应该单纯是为名利所驱动,没有政治动机或国家级实体赞助者。

但就是这种贪得无厌死要钱的网络劫匪最不会销声匿迹,网络安全企业估计它们之后的攻击会越发频繁。

这个自称只受金钱驱使的黑客组织,在成功攻击了巨头英伟达和三星之后,获得了自信并扩大了野心。

16岁自闭症男孩带队的团伙?

Lapsus$在黑客界还算是一个「新人」。

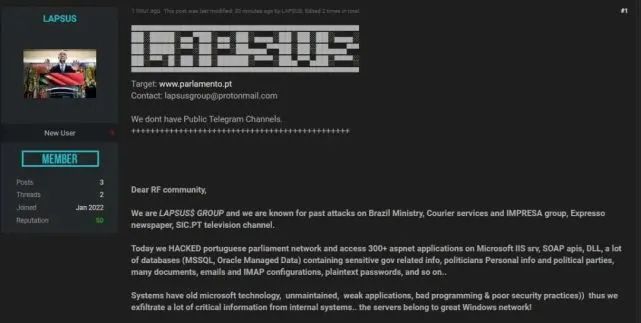

2021年年底,Lapsus$的活动被首次曝光,其目标是巴西和葡萄牙的公司。

首先是巴西卫生部、葡萄牙媒体公司Impresa、南美电信公司Claro和Embratel,以及葡萄牙议会等等。

不过,据网友透露,Lapsus$的活动可能要追溯到2021年6月。

在地下论坛帖子中,一位用户写道:「针对游戏巨头EA的黑客攻击,要归功于Lapsus$,更多的内容会被泄露。」

之后,EA的游戏FIFA 21源代码被公开。

在2022年3月的育碧被黑事件中,Lapsus$也暗示自己是幕后的主使。

最近的网络地下世界争斗,更是为团伙成员的隐秘身份揭开了一角。

据称,该组织的头目是一名居住在英国的16岁自闭症少年男子。他在Dark web上的常用ID一般是SigmA、wh1te、Breachbase和Alexander Pavlov。

这是在ID为SigmA的用户在购买doxbin后回售给原网站拥有者不果后被曝出的。在交涉失败后,有人爆料SigmA就是Lapsus$的头目,并称其已被捕。

之后Lapsus$的社交网站频道辟谣,称SigmA没有被捕,如此证实了SigmA/Alexander Pavlov的确是Lapsus$首脑的推测。

网络安全企业也发现,在SigmA拥有doxbin网站时,托管doxbin的子网与托管当时Lapsus$主网站的子网是同一个。

这可真是后生可畏、前途无亮啊……

参考资料:

https://www.bleepingcomputer.com/news/security/microsoft-investigating-claims-of-hacked-source-code-repositories/

https://www.vice.com/en/article/y3vk9x/microsoft-hacked-lapsus-extortion-investigating

https://www.silentpush.com/blog/lapsus-group-an-emerging-dark-net-threat-actor

欢迎分享、点赞、在看,一键三连

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

- 1 中法元首相会都江堰 7904753

- 2 中方不接受日方所谓交涉 已当场驳回 7809799

- 3 大闸蟹为何会在欧美泛滥成灾 7711792

- 4 国际机构看中国经济 关键词亮了 7618373

- 5 家长称婴儿被褥印不雅英文单词 7520785

- 6 日方军机滋扰擅闯或被视为训练靶标 7426715

- 7 罪犯被判死缓破口大骂被害人一家 7329271

- 8 国乒8比1击败日本队 11战全胜夺冠 7232257

- 9 男子欠近5000元房费 酒店倒贴都不搬 7136154

- 10 千吨级“巨无霸”就位 7048537

腾讯科技

腾讯科技