基于上下文感知计算的APT攻击组织追踪方法

全文共1943字,阅读大约需4分钟。

近日,绿盟科技联合广州大学网络空间先进技术研究院发布2021年《APT组织情报研究年鉴》(下文简称“年鉴”)。

年鉴借助网络空间威胁建模知识图谱和大数据复合语义追踪技术,对全球372个APT组织知识进行了知识图谱归因建档,形成APT组织档案馆,并对APT组织活动进行大数据追踪,从而对本年度新增和活跃的攻击组织的攻击活动态势进行分析。目前年鉴所涉及的相关情报和技术已经应用在绿盟科技的威胁情报平台(NTIP)和UTS、IDS、IPS等多个产品中,并支撑网络安全检查以及重大活动保障等活动。

本文为年鉴精华解读系列文章之一,主要介绍其中提到的基于APT组织知识进行大数据场景下的APT监控的关键技术——基于上下文感知计算的APT攻击组织追踪方法。

概述

对大部分网络监管单位和企业来说,网络安全运营很大程度上已经变为一个大数据分析和处理问题。如何从海量多模态的告警数据中快速发现高危安全事件特别是APT攻击组织相关的事件是目前的一个重要课题。

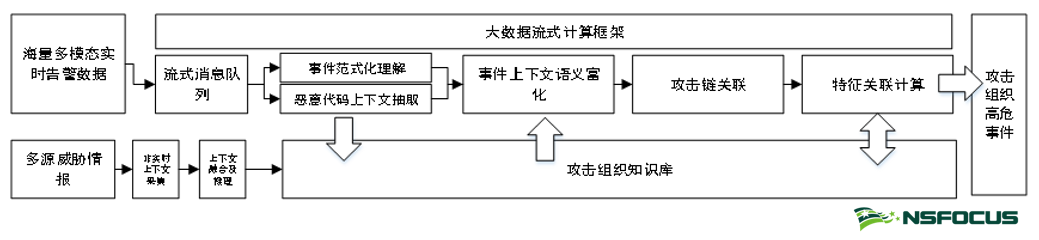

针对这一问题,年鉴提出一种基于上下文感知计算框架的攻击组织追踪方法。首先结合上下文感知计算框架从多源威胁情报和本地沙箱告警日志中采集攻击组织相关威胁语义知识,构建攻击组织知识库;然后基于大数据流式计算对实时、海量、多模态告警数据进行范式化理解和攻击链关联;结合构建的攻击组织知识库进行事件威胁语义富化和攻击组织特征关联计算,最终发现海量告警背后值得关注的攻击组织相关的高危事件。

基于攻击组织本体的上下文感知计算框架

为了有效解决海量多模态数据场景下攻击组织相关的高危安全事件的快速发现问题,基于攻击组织本体构建上下文感知计算框架,并结合大数据流式计算进行多模态数据的范式化理解,上下文的采集、关联和特征相似度计算,最终实现从海量威胁告警中快速发现攻击组织相关的高危事件,总体的框架如下图所示:

基于上下文感知计算的攻击组织追踪方法总体框架

构建基于攻击组织本体的上下文感知计算框架,首先需要定义以攻击组织为核心的本体结构,基于该本体结构设计上下文的采集模块和上下文推理模块,将非实时的多源异构的威胁情报和实时的海量数据转化为攻击组织相关关键知识,存储到攻击组织知识库中。基本框架图如下图所示:

基于攻击组织本体的上下文感知计算框架

基于事件威胁上下文的特征关联计算

3.1 事件范式化理解

安全事件的范式化理解是海量实时多模态数据处理的第一步,也是后续关联推理和计算的基础。本文首先基于攻击组织本体结构定义范式化安全事件的模板,然后在大数据流式计算框架下实现流式处理引擎将海量多模态数据进行解析,最终理解成为复合安全事件模板的范式化安全事件。

结合大数据流式计算框架中的Spark Streaming和Kafka,基于范式化安全事件的模板,通过快速键-值映射,将海量多模态数据实时理解成为范式化的安全事件,基本流程如下:

范式化安全事件理解

3.2 事件上下文语义富化

基于范式化的事件,结合攻击组织知识库分别从范式化事件的3个基本维度(威胁主体、攻击模式及目标客体)进行威胁上下文语义的富化。

通过知识库的关联,可以将从多源威胁情报和本地资产情报相关的威胁主体和目标客体资产特征、从实时沙箱告警中获取的本地恶意代码样本静态和动作语义特征语义扩充到事件当中。

3.3 事件攻击链关联

攻击者进行实际的入侵活动时往往不会只利用一种攻击手段,而是在更广的时间域内利用一系列相互关联的攻击方法,以达成攻击目的。因此,在进行攻击行为的监测和追踪时,需要将更大时间范围内的事件进行关联,从而获得更加全面和准确的攻击行为场景。

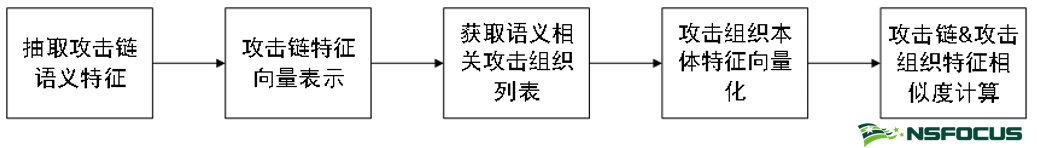

3.4 攻击组织特征关联计算

富语义攻击链生成之后,需要基于攻击链相关的语义进行组织的深度关联计算。关联计算的基本步骤如下图所示:

攻击组织语义关联计算流程

总结

基于上下文感知计算的攻击组织追踪方法,设计了基于攻击组织本体的上下文感知计算框架,通过上下文采集和上下文推理模块将非实时的多源异构威胁情报和实时的沙箱样本信息进行采集,并进行语义的过滤、融合及推理后存储至基于攻击组织本体构建的攻击组织知识库中;结合大数据流式计算框架,针对海量多模态告警数据进行事件范式化理解、基于攻击组织知识库进行事件威胁上下文语义的富化、攻击链关联和攻击组织特征关联计算,最终发现攻击组织相关的高危事件。通过在实际生产环境中进行系统的部署和运营之后,系统能够将待研判事件降低到可处置范围,有效降低研判处置人员的工作量。

报告下载

《APT组织情报研究年鉴》可点击“阅读原文”进行下载,或在绿盟科技官方公众号中点击【绿盟精选】-【绿盟书橱】进行阅读。

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

- 1 中国经济向世界提供“机遇清单” 7904044

- 2 金正恩单膝跪地吊唁俄驻朝大使 7808950

- 3 再次提醒:中国公民近期避免前往日本 7713279

- 4 2025这些“经济”持续成长壮大 7616143

- 5 狂甩45次 无汞体温计才降到36℃ 7522752

- 6 “九天”无人机成功首飞 7423956

- 7 网警:男子AI生成车展低俗视频被拘 7331180

- 8 “无名”男子医院躺7年半 警方介入 7238696

- 9 北冥有鱼竟然是真的 7136837

- 10 寒潮来袭!多地气温将创下半年来新低 7048971

绿盟科技

绿盟科技