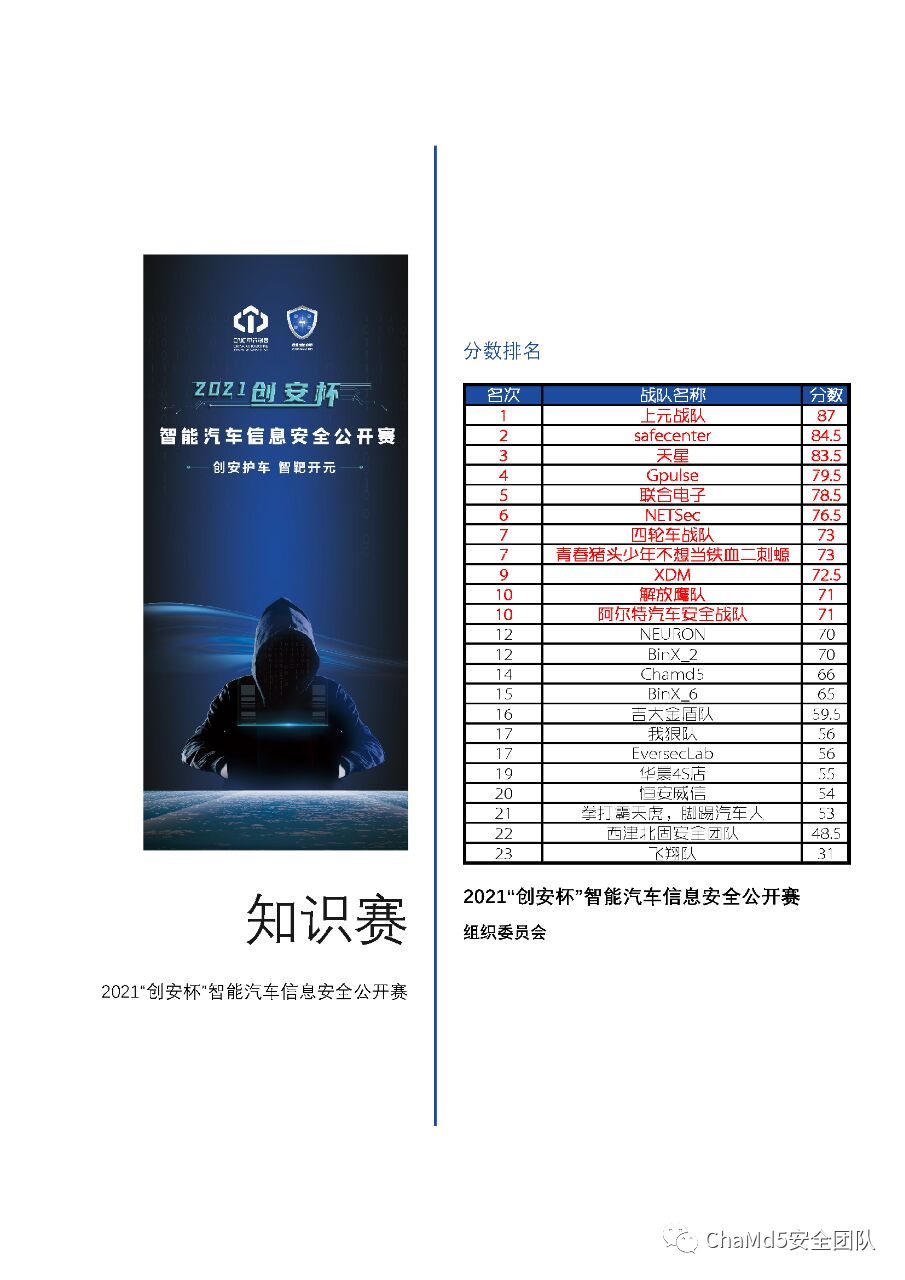

2021创安杯智能汽车信息公开赛-知识赛

我们的答案也不是满分可能有很多的地方回答的不完整或者不全面,发布出来是希望可以大佬们一起交流探讨,欢迎下面留言指正问题(Car组收人,欢迎大佬加入)。

1. 题目一(10分)

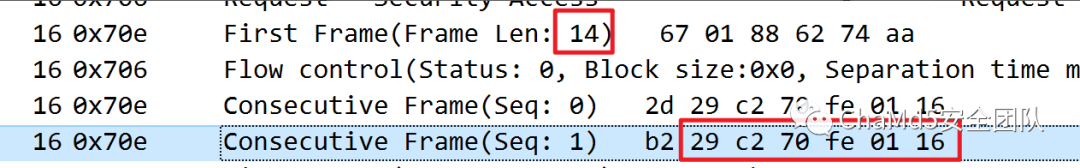

目前大部分汽车采用基于CAN总线的诊断服务(ISO 14229-1),然而CAN报文有效数据最多只有8个字节,因此引入CAN传输层协议(ISO 15765-2)以使CAN报文可以传输大于8字节的有效数据。白帽“小安”在做诊断相关测试的时候录制了一段Log(附件1-1),请帮助小安分析:

1) 这段Log展示了哪个诊断服务过程?(须写明服务英文全称)(1分)

2) 这段Log体现了哪些风险?(2分)

3) 你可以利用上述某个风险基于最后两帧报文进行渗透吗?(须写明具体过程,如构造的报文)(4分)

4) 这段Log中存在一个协议错误,你能发现出来吗?(3分)

附件:附件1-1.zip

1,0x27 SecurityAccess

2, 待测件没有对 requestSeed 的次数与频率进行限制。若访问频率过高,待测件应返回NRC exceededNumberOfAttempts 所给数据中,没有体现进入扩展会话或编程会话的过程,若安全访问服务可通过默认会话进行交互,则存在安全风险。未对接收发送缓冲区进行正确处理,未补0。

3、 构造数据大于key长度的数据包,在SendKey阶段进行发送。尝试进行缓冲区溢出。以下以构造 17 长度的 key 为例。以此类推,可对数据长度进行进一步fuzz,若待测件未返回响应数据(无论正响应负响应协议规定它必须回),

FF: 10 11 67 02 CC CC CC CC

CF: 20 CC CC CC CC CC CC CC

CF 21 CC CC CC CC CC CC 00 00

4,协议错误:没有正确按照15765的要求对message进行padding,而是直接根据需求覆写缓冲区。所给数据中,所有sequence=1的CF帧均存在此错误。

协议错误2:根据14229,在ECU处于解锁状态(先前的认证返回了正响应)时,再次请求27服务应返回空的seed,而所给数据中,待测件连续四次对27服务返回seed并进入认证过程。

2. 题目二(10分)

随着信息安全在车载总线上的应用,基于车载总线的重放和篡改越来越难,即使通过逆向获得某个信号,也无法进行有效利用。而且往往信息安全与功能安全息息相关,不同层级的安全机制构建了汽车安全防护体系。更多相关知识,可以参考附件2-1。白帽“小安”在对某一辆实车做CAN总线逆向渗透测试。11秒左右的时候,他打开了车门;4秒后他关闭了车门。请根据小安录制的这段Log(附件2-1)分析:

1) 请找出包含车门状态信号的报文ID以及信号在数据场的位置(第几个Byte的第几个Bit,位置规则如图所示:位置规则.png(附件2-1))?(2分)

包含车门状态信号的报文ID:0x456

信号在数据场的位置:第1Byte第5bit

2) 小安在对这段Log重放时,发现并没有触发相应的现象,于是他猜测上述报文采取了一些安全机制,那么是哪些安全机制呢?(其中一个安全机制为功能安全机制,关键词为“0x1D”;另一个安全机制为信息安全机制,关键词为“CMAC AES-128”)(4分) E2E、AES CTR 128

3) 小安在知道采取的安全机制后,尝试在Log最后一帧报文之后发送一帧车门状态篡改(与当前状态相反)的虚假报文,那么他应该如何构建才能成功呢?(假设信息安全机制采用弱密码,计算所需的数据均可以从Log中找到规律并推断构建;须写明具体过程,如构造的报文,涉及到的算法计算可以不写出计算过程)(4分)

附件:附件2-1.zip

3. 题目三(10分)

汽车电子系统需要各个控制器协同工作才可以正常运行,比如控制器协同启动或者进入低功耗模式,这样才能保证系统有序开启和关闭;另一方面,汽车电子系统不可能一直处于工作状态,这会一直消耗电量从而导致“亏电”,因此当不需要系统工作时,会让所有控制器一起进入“睡眠”,当有需要时,通过本地或者远程报文的方式“唤醒”控制器。这样一个协同控制器睡眠唤醒的机制就是网络管理。白帽“小安”想研究如何通过报文的方式持续唤醒控制器,从而最终达到汽车“亏电”无法启动的目的。那么请你根据这段点火1秒到熄火的Log(附件3-1)分析:

1) 这段报文显示当前采用了哪种网络管理机制?(2分)

AUTOSAR Network Manager 2) 请指出网络管理报文的ID;(2分)

0x567

3) 请分析网络管理报文有效字节的含义;(3分)

4) 现在小安要开始构造一条报文周期发送来实现持续唤醒,那么这条报文应该如何构建呢(3分)

567 67 10 00 00 00 00 00 00

附件:附件3-1.zip

4. 题目四(10分)

车载以太网目前已经是主流车载总线技术之一,由于其传输速率高、负载数据大,一般应用于汽车主干网络中,而且传统以太网的一些安全技术可以移植到车载以太网。白帽“小安”想研究一下车载以太网报文(附件4-1),那么请你帮助他分析:

1) 整个Log包含了哪些协议过程?(3分)

2) 请具体描述每个过程的流程(需要包括每层协议字段的描述和报文的作用);(3分)

3) 请问这段Log中“提到”了哪些具体的安全算法?(1分)

4) 请问Log中涉及到的安全机制存在哪些风险?(3分)

附件:附件4-1.zip

1、协议过程

ARP TLS握手 2、直接看图吧。

ARP,02:00:00:00:00:03 广播

5. 题目五(10分)

TARA(Threat Analysis and Risk Assessment)分析是识别和评估智能汽车系统中的潜在威胁并评估相应风险的方法。一般来说,TARA分析流程为:1、资产识别;2、威胁场景识别;3、攻击路径分析;4、影响评级;5、风险判定;6、风险处置。白帽“小智”要对以下架构进行一下简单的TARA分析如图所示:架构.png(附件5-1):

1) 资产识别:已知资产类型为“硬件”,资产名称为“车载诊断口”,功能描述“提供基于CAN总线的诊断通信接口”;那么其信息安全属性包括“真实性”、“完整性”、“不可抵赖性”、“保密性”、“可用性”、“可授权”中的哪些?(2分)

2) 威胁场景识别:威胁模型包括“假冒”、“篡改”、“抵赖”、“信息泄露”、“拒绝服务”、“权限提升”;那么请识别其包含哪些威胁模型及相应的威胁场景描述(动作、目标、属性、结果,比如“攻击者利用已知系统漏洞或设计缺陷,修改定位服务数据源,导致定位服务的信息源不准确”)?(3分)

3) 攻击路径分析:基于识别出来的威胁场景,请对攻击路径进行描述(描述方法:威胁源、攻击面、攻击向量,比如“攻击者通过嗅探工具获取TBOX通讯地址,借助5G通道,使用远程攻击工具,利用蜂窝通信协议的开放性,攻击实施欺骗行为,与T-Box间建立非法蜂窝通信连接,修改定位服务数据源,导致定位服务的信息源不准确”)。(5分)

附件:附件5-1.zip

6. 题目六(10分)

隐藏:你是一个网站的管理员,如何在网站运营中避免被攻击者查到服务器源IP?

1、CDN:使用CDN节点加速,虽然CDN的主要作用是加速网站,但CDN也是可以隐藏服务器真实IP的,只不过CDN也有缺点,如果采用国内CDN,国外的黑客就可以利用工具获取服务器真实IP,因为国内CDN对国外没用。

2、域名导向:与CDN有相同作用,隐藏服务器真实IP,但没有CDN的地理位置限制,即把域名绑定到域名导向服务器即可。

3、高防IP:高仿IP也是将服务器真实IP隐藏,然后将虚设IP映射到真实IP上,用户不管是怎么访问或检查,服务器IP始终是高防IP,而高防IP本身也是应对攻击而生。

4、服务器ICMP:禁止服务器ICMP响应,一般情况下攻击者会通过IP段来扫描存在的机器,即攻击扫描到服务器IP时,IP做出响应,即被做为有用的IP,一旦我们禁止服务器ICMP回显功能,那么即使攻击者扫描到我们的服务器IP,IP也不会做出回应,让攻击者认为此IP没有用。不管是Windows还是Linux系统的服务器,都可以通过防火墙来关闭ICMP回显功能。

7. 题目七(10分)

追踪:当你的网站遭到不明身份的攻击者攻击,在你的服务器上找到了攻击者留下的可疑ID,如何对这个ID进行信息收集? 虚拟身份

虚拟身份

攻击者资产暴露的信息,如:Whois 信息、个人网站简介、GitHub 个人简介

样本暴露的信息,如:PDB 信息、个人昵称、存放特马的 Github 账号

蜜罐捕获,如:百度 ID、新浪 ID 等

利用密码找回功能,如:阿里云IP找回、腾讯密码找回、邮箱密码找回

真实身份

社交平台(如百度贴吧、QQ 空间、新浪微博等)暴露真实姓名、手机号码

支付宝转账功能,搜索邮箱、手机号

已知的线索(邮箱、QQ、昵称等)在招聘网站搜索

利用搜索引擎,如:手机号和真实姓名存放一起的 XXX 学校表格

公司信息

IP资产定位、域名 Whois 信息

特有漏洞利用工具暴露的信息,如:User Agent、Cookie、Payload

社交平台,如:钉钉、企业微信等

攻击者个人简历中的工作经历

8. 题目八(10分)

WALL:目前你拥有网关的普通用户SSH权限,但不能提权(Linux系统,内核版本5.4.0),只有/tmp下可以写文件。你与网关之间隔了防火墙,防火墙只开放了网关的SSH端口。目前已知网关背后有一台主机A,假设IP为172.16.1.10,这台主机还连接有另一个内网(假设为172.1.1.0/24,主机A在该内网中的IP地址为172.1.1.10),你的是目标主机B:172.1.1.254。请给出具体的渗透思路。(请考虑多种可能的情况,并给出具体的应对策略)

首先通过ssh远程登录网关,在/tmp文件中写定时任务的方式执行命令,如果能拿下主机a,通过ssh端口转发,把网关的流量代理出防火墙,再通过主机a反弹shell,将主机a的shell反弹在网关上,网关再把流量代理出防火墙,自己就能进入内网了。进入内网之后,如果能成功渗透到254服务器,通过反弹shell到主机a,主机a通过ssh端口转发,把流量代理到网关,网关再出来

9. 题目九(10分)

流量分析:题目描述:分析题目提供的流量包,回答以下问题。题目附件:流量分析.pcapng(附件9-1)

1) 流量包中最主要的渗透测试操作是什么?(2分)

端口扫描

2) 使用的端口扫描方式是什么?(2分)

SYN 3) 发起扫描的主机的ip是多少?(2分)

192.168.0.4 4) 扫到了哪些端口?(2分)

扫到的开放端口:

135,139,3306,3389,445,49152,49153,49154,49155,49156,49157,80

5) 被扫描的主机的apache版本是多少?(2分)

Apache/2.4.23

附件:附件9-1.zip

10. 题目十(10分)

假设你是网络管理员,在配置内网两个主机的IP时,不小心配错了。主机A的IP配置成了192.168.26.129,掩码为255.255.255.0;主机B的IP配置成了192.168.26.3,掩码为255.255.255.224;两个主机的默认网关都为192.168.26.2。奇怪的是它们还能正常通信,比如在主机B上ping主机A,请以主机B为主角,将通信的过程补充完整:

1) 主机B通过__arp____广播查询__主机A____的___mac___地址(1.5分)

2) 网关_向主机B回复自己的_mac_地址(1分)

3) 主机B发出___arp___请求包,目的地址为_主机A_的IP地址,目的MAC是_网关_的MAC地址(1.5分)

4) 网关___将_主机B的arp请求包____转发给____主机A__(1.5分)

5) 主机B收到__网关___发出的___arp___广播。这个广播查询的是___主机B____的___mac___地址。(2分)

6) 主机B回复了___网关____的___arp___请求(1分)

7) 主机B收到___主机A___的__arp___回复(1分)

8) 从攻击的角度上述过程能获得什么启示?(0.5分)

end

招新小广告

ChaMd5 Venom 招收大佬入圈

新成立组IOT+工控+样本分析+AI 长期招新

欢迎联系admin@chamd5.org

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

- 1 中法友谊蕴山水 7904616

- 2 你以为的进口尖货 其实早已国产了 7808397

- 3 张荣恭:敢宣布“台独”大陆立刻动手 7712418

- 4 盘点2025大国重器新突破 7617706

- 5 部分银行上调存款利率 7522345

- 6 参军报国!全国征兵网上报名今日开始 7428281

- 7 美军承认:击落美军战机 7330429

- 8 尖叫之夜直播 7234403

- 9 大湾区大学正式成立 7135551

- 10 周末去哪玩?雪场“不打烊” 7045140

Chamd5安全团队

Chamd5安全团队