知道创宇云监测—ScanV MAX更新:WordPress、Vmware等8个漏洞可监测

本次更新ScanV MAX漏洞检测插件特征库至版本:20211203

新增漏洞检测插件8个,优化历史插件3个。

一、新增漏洞检测插件

1.WordPress Redux Framework 信息泄露(CVE-2021-38314),插件更新时间:2021年12月03日

2.Vmware Spring Cloud Netflix 远程代码执行(CVE-2021-22053),插件更新时间:2021年12月03日

3.Citrix 反射型XSS 漏洞(CVE-2020-8191),插件更新时间:2021年12月01日

4.GLPI Barcode 插件目录穿越(CVE-2021-43778),插件更新时间:2021年12月01日

5.Commvault CommCell Console 认证绕过与任意文件下载(CVE-2021-34993),插件更新时间:2021年12月01日

6.Splunk 信息泄露漏洞(CVE-2018-11409),插件更新时间:2021年11月29日

7.Grafana 默认密码漏洞,插件更新时间:2021年11月29日

8.Sitecore Experience Platform .net 反序列化命令执行漏洞(CVE-2021-42237),插件更新时间:2021年11月29日

漏洞相关信息:

1.WordPress Redux Framework 信息泄露(CVE-2021-38314)

漏洞插件更新时间:

2021年12月03日

漏洞来源:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-38314

漏洞等级:

高危

漏洞影响:

攻击者可以利用该漏洞获取站点配置、WordPress版本、PHP版本、数据库版本、安装插件版本等大量敏感信息。

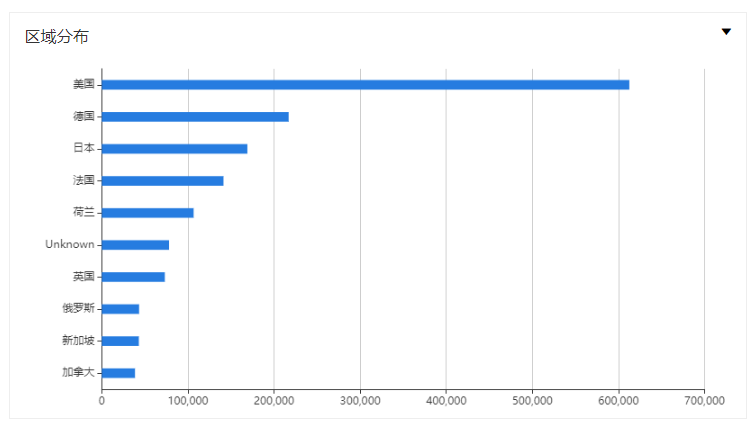

影响范围:

根据ZoomEye网络空间搜索引擎关键字iconhash:"000bf649cc8f6bf27cfb04d1bcdcd3c7"对潜在可能目标进行搜索,共得到 1,891,734 条IP历史记录。主要分布在美国、德国等国家。

(ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=iconhash%3A%22000bf649cc8f6bf27cfb04d1bcdcd3c7%22)

全球分布:

建议解决方案:

升级插件到V4.2.12版本及以上,插件下载链接:https://old.redux.io/

参考链接:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-38314

2.Vmware Spring Cloud Netflix 远程代码执行(CVE-2021-22053)

漏洞插件更新时间:

2021年12月03日

漏洞来源:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-22053

漏洞等级:

高危

漏洞影响:

攻击者可以利用该漏洞远程执行系统命令,从而实现对服务器的完全控制,这可能导致数据泄露、服务器被用作非法挖矿或攻击等。

建议解决方案:

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:https://tanzu.vmware.com/security/cve-2021-22053

参考链接:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-22053

3.Citrix 反射型XSS 漏洞(CVE-2020-8191)

漏洞插件更新时间:

2021年12月01日

漏洞来源:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-8191

漏洞等级:

中危

漏洞影响:

Citrix Systems Citrix ADC、Citrix Gateway和Citrix SDWAN WAN-OP中存在跨站脚本漏洞。该漏洞源于WEB应用缺少对客户端数据的正确验证。攻击者可利用该漏洞执行客户端代码。

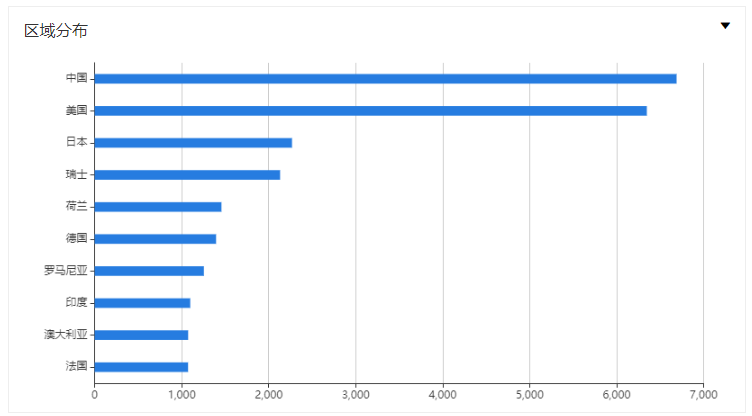

影响范围:

根据ZoomEye网络空间搜索引擎关键字"citrix"对潜在可能目标进行搜索,共得到4,531,772条IP历史记录。主要分布在美国、日本等国家。

(ZoomEye搜索链接:https://www.zoomeye.org/searchResult/report?q=%22citrix%22)

全球分布:

建议解决方案:

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:https://support.citrix.com/article/CTX276688

参考链接:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-8191

4.GLPI Barcode 插件目录穿越(CVE-2021-43778)

漏洞插件更新时间:

2021年12月01日

漏洞来源:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-43778

漏洞等级:

高危

漏洞影响:

攻击者可以利用该漏洞读取服务器上敏感文件,如/etc/passwd、~/.bash_history以及各类敏感日志文件等。

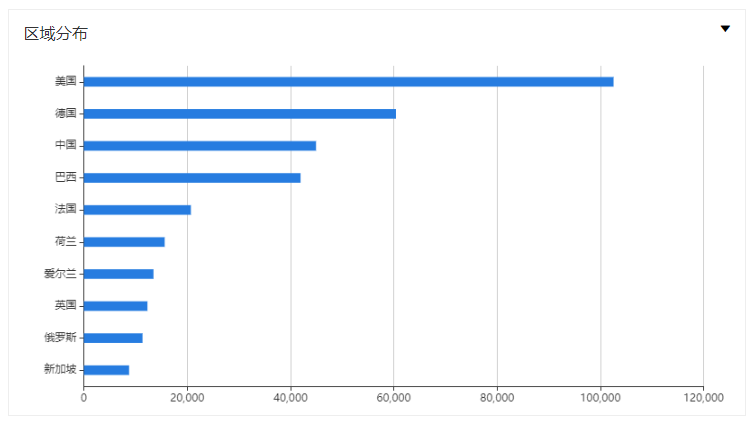

影响范围:

根据ZoomEye网络空间搜索引擎关键字GLPI对潜在可能目标进行搜索,共得到 46,631条IP历史记录。主要分布在巴西、法国等国家。

(ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=GLPI)

全球分布:

建议解决方案:

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:https://github.com/pluginsGLPI/barcode/security/advisories/GHSA-2pjh-h828-wcw9

或者临时删除front/send.php文件。

参考链接:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-43778

5.Commvault CommCell Console 认证绕过与任意文件下载(CVE-2021-34993)

漏洞插件更新时间:

2021年12月01日

漏洞来源:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-34993

漏洞等级:

高危

漏洞影响:

远程攻击者可以绕过身份验证过程并获得对应用程序的未授权访问。

影响范围:

根据ZoomEye网络空间搜索引擎关键字 Commvault 对潜在可能目标进行搜索,共得到35,588条IP历史记录。主要分布在中国、美国等国家。

(ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=Commvault)

全球分布:

建议解决方案:

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:https://www.commvault.com/

参考链接:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-34993

6.Splunk 信息泄露漏洞(CVE-2018-11409)

漏洞插件更新时间:

2021年11月29日

漏洞来源:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2018-11409

漏洞等级:

中危

漏洞影响:

未授权的攻击者可通过接口__raw/services/server/info/server-info?output_mode=json获取敏感信息。(如:许可证密钥)

影响范围:

根据ZoomEye网络空间搜索引擎关键字app:"Splunkd httpd"对潜在可能目标进行搜索,共得到179,923条IP历史记录。主要分布在美国、爱尔兰等国家。

(ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=app%3A%22Splunkd%20httpd%22)

全球分布:

建议解决方案:

官方已发布最新版本,请受影响的客户及时下载更新至最新版本,参考链接:https://www.splunk.com/

参考链接:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2018-11409

7.Grafana 默认密码漏洞

漏洞插件更新时间:

2021年11月29日

漏洞等级:

中危

漏洞影响:

未修改默认密码的情况下,攻击者可以利用默认口令登录系统,获取系统敏感信息。

影响范围:

根据ZoomEye网络空间搜索引擎关键字app:"Grafana" 对潜在可能目标进行搜索,共得到432,792 条IP历史记录。主要分布在美国、德国等国家。

(ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=app%3A%22Grafana%22)

全球分布:

建议解决方案:

修改默认口令,加强口令强度,设置口令为8位以上大小写字母、数字、特殊符号组合,并定期更换密码,避免使用弱口令。

8.Sitecore Experience Platform .net 反序列化命令执行漏洞(CVE-2021-42237)

漏洞插件更新时间:

2021年11月29日

漏洞来源:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-42237

漏洞等级:

高危

漏洞影响:

该漏洞无需经过身份验证或特殊配置即可被远程利用来攻击易受攻击的服务器并对其进行完全控制。

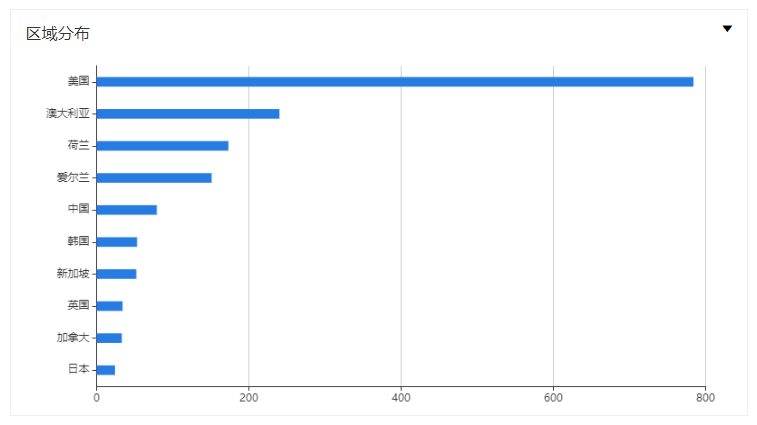

影响范围:

根据ZoomEye网络空间搜索引擎关键字"Sitecore Experience Platform"对潜在可能目标进行搜索,共得到1,758 条IP历史记录。主要分布在美国、澳大利亚等国家。

(ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=%22Sitecore%20Experience%20Platform%22)

全球分布:

建议解决方案:

目前此漏洞已经修复,建议受影响用户及时升级更新到Sitecore XP 9.0初始版本或更高版本。下载链接:https://dev.sitecore.net/

或者在所有服务器实例上的/sitecore/shell/ClientBin/Reporting/Report.ashx 中删除 Report.ashx 文件。

更多详细信息请参考Sitecore官方安全公告:https://support.sitecore.com/kb?id=kb_article_view&sysparm_article=KB1000776

参考链接:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-42237

二、插件优化

1、优化了“Apache Solr SSRF漏洞”插件的检测方式

2、优化了“Apache 2.4.49 目录穿越漏洞”插件的检测方式

3、对“Aviatrix Controller 6.x RCE漏洞”插件进行了优化,提升检测速度

以上插件更新、优化来源于创宇安全智脑大数据分析平台,对近期漏洞利用情况及利用方式分析后做出的优化更新,同时支持WebSOC系列。

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

- 1 习近平同马克龙交流互动的经典瞬间 7904585

- 2 黑龙江水库冰面下现13匹冰冻马 7808845

- 3 微信表情包戒烟再度翻红 7713930

- 4 2025你的消费习惯“更新”了吗 7617672

- 5 三星堆与秦始皇帝陵竟有联系 7524495

- 6 为啥今年流感如此厉害 7429395

- 7 劲酒如何成了年轻女性的神仙水 7330748

- 8 中美合拍《我的哪吒与变形金刚》首播 7235078

- 9 郭美美、王子柏被点名 7139875

- 10 中疾控流感防治七问七答 7045557

知道创宇

知道创宇