知道创宇云监测—ScanV MAX更新: Apache、DedeCMS、Hadoop Yarn等9个漏洞可监测

本次更新ScanV MAX漏洞检测插件特征库至版本:20211011

共更新5次,新增漏洞检测插件9个,优化历史插件3个。

1.Laravel framework信息泄漏漏洞(CNVD-2017-37488),插件更新时间:2021年10月11日

2.Aviatrix Controller 6.x 远程代码执行漏洞(CVE-2021-40870),插件更新时间:2021年10月09日

3.Sprockets 信息泄露漏洞(CNVD-2018-24174),插件更新时间:2021年10月09日

4.亿赛通电子文档安全管理系统远程命令执行漏洞(CNVD-2021-26058),插件更新时间:2021年10月08日

5.PHPUnit 远程代码执行漏洞(CNVD-2017-12721),插件更新时间:2021年10月08日

6.DedeCMS未授权RCE漏洞,插件更新时间:2021年10月08日

7.Hadoop Yarn未授权访问漏洞,插件更新时间:2021年10月08日

8.Apache 2.4.49 目录穿越漏洞(CVE-2021-41773),插件更新时间:2021年10月06日

9.exacqVision Web Service 远程代码执行漏洞(CVE-2020-9047),插件更新时间:2021年09月27日

漏洞相关信息:

漏洞插件更新时间:

2021年10月11日

漏洞来源:

https://www.cnvd.org.cn/flaw/show/CNVD-2017-37488

漏洞等级:

中危

漏洞影响:

Laravel framework 5.5.21及之前的版本中存在安全漏洞,远程攻击者可利用该漏洞获取敏感信息(例如:密码)。

影响范围:

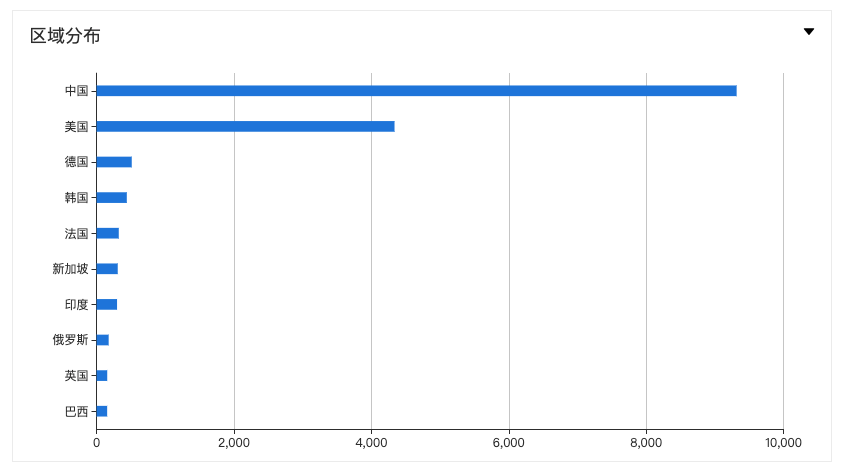

根据ZoomEye网络空间搜索引擎关键字'Laravel'对潜在可能目标进行搜索,共得到1,463,182条IP历史记录,主要分布在美国、中国等国家。

(ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=%27Laravel%27)

全球分布:

建议解决方案:

目前厂商已发布升级补丁以修复漏洞,请升级到最新版本,Github地址:https://github.com/laravel/laravel

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2017-37488

2.Aviatrix Controller 6.x 远程代码执行漏洞(CVE-2021-40870)

漏洞插件更新时间:

2021年10月09日

漏洞来源:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-40870

漏洞等级:

高危

漏洞影响:

未经身份验证的用户可通过目录遍历上传任意文件以执行任意代码,获取服务器权限。

影响范围:

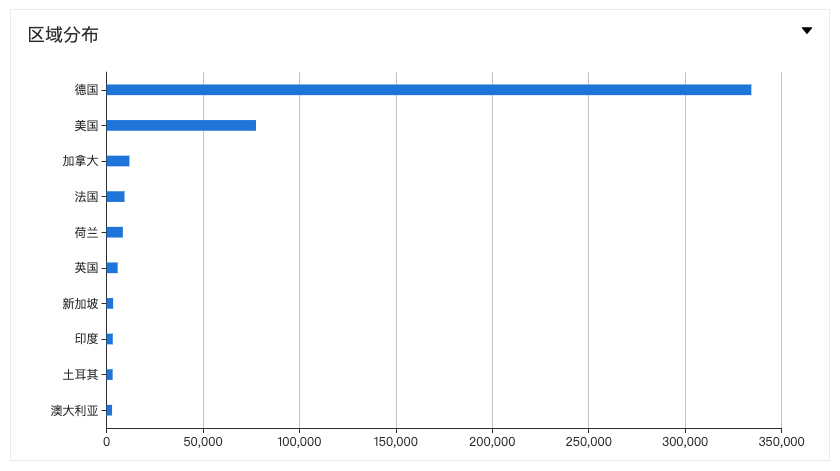

根据ZoomEye网络空间搜索引擎关键字title:"Aviatrix Controller"对潜在可能目标进行搜索,共得到 1,612 条IP历史记录,主要分布在美国、德国等国家。

(ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=title%3A%22Aviatrix%20Controller%22)

全球分布:

建议解决方案:

官方已发布新版本以修复该漏洞,请及时升级至6.2.2043、6.3.2490、6.4.2838、6.5.1922等安全版本。

参考链接:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-40870

漏洞插件更新时间:

2021年10月09日

漏洞来源:

https://www.cnvd.org.cn/flaw/show/CNVD-2018-24174

漏洞等级:

中危

漏洞影响:

Sprockets中存在信息泄露漏洞,攻击者可通过发送特制的请求利用该漏洞访问文件系统上的应用程序root目录之外的文件。

影响范围:

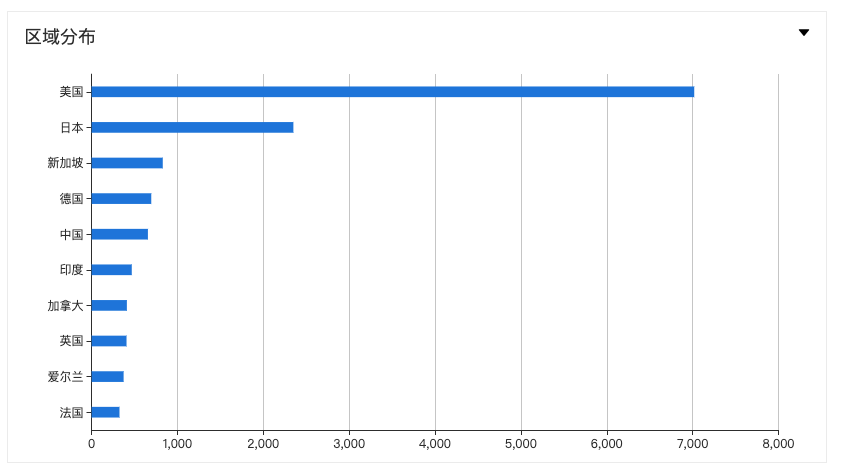

根据ZoomEye网络空间搜索引擎关键字title:"Ruby on Rails"对潜在可能目标进行搜索,共得到 15,494 条IP历史记录,主要分布在美国、日本等国家。

(ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=title%3A%22Ruby%20on%20Rails%22)

全球分布:

建议解决方案:

厂商已发布漏洞补丁,补丁链接:https://github.com/rails/sprockets

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2018-24174

漏洞插件更新时间:

2021年10月08日

漏洞来源:

https://www.cnvd.org.cn/flaw/show/CNVD-2021-26058

漏洞等级:

高危

漏洞影响:

攻击者可以利用该漏洞登录系统后台执行系统命令,控制服务器。

影响范围:

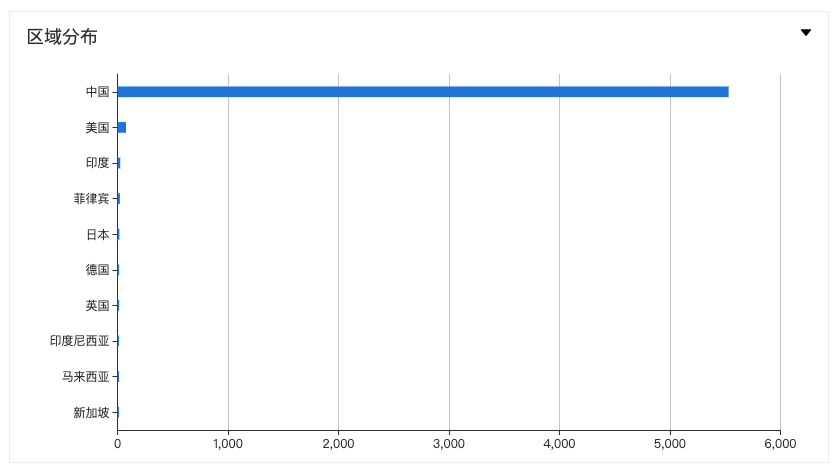

根据ZoomEye网络空间搜索引擎关键字'电子文档安全管理系统'对潜在可能目标进行搜索,共得到 5,761 条IP历史记录,主要分布在中国、美国等国家。

(ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=%27%E7%94%B5%E5%AD%90%E6%96%87%E6%A1%A3%E5%AE%89%E5%85%A8%E7%AE%A1%E7%90%86%E7%B3%BB%E7%BB%9F%27)

全球分布:

建议解决方案:

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:http://www.esafenet.com/。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2021-26058

漏洞插件更新时间:

2021年10月08日

漏洞来源:

https://www.cnvd.org.cn/flaw/show/CNVD-2017-12721

漏洞等级:

高危

漏洞影响:

远程攻击者在无需任何权限情况下,可利用此漏洞构造恶意的url,向服务器写入任意内容的文件,达到远程代码执行的目的。

建议解决方案:

厂商已发布漏洞修复补丁,下载链接:https://github.com/sebastianbergmann/phpunit/commit/284a69fb88a2d0845d23f42974a583d8f59bf5a5。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2017-12721

漏洞插件更新时间:

2021年10月08日

漏洞来源:

https://www.seebug.org/vuldb/ssvid-99363

漏洞等级:

高危

漏洞影响:

攻击者可通过该漏洞控制目标服务器成为肉鸡、矿机,上传勒索病毒、木马、后门等。

影响范围:

根据ZoomEye网络空间搜索引擎关键字app:"DedeCMS"对潜在可能目标进行搜索,共得到2,102,722条IP历史记录,主要分布在美国、中国等国家。

(ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=app%3A%22DedeCMS%22)

全球分布:

建议解决方案:

DedeCMS官方已经在Github仓库内修复漏洞,及时更新即可或使用防火墙规则等限制漏洞被恶意利用,Gtihub地址:https://github.com/dedecms/DedeCMS/releases。

参考链接:

https://www.seebug.org/vuldb/ssvid-99363

漏洞插件更新时间:

2021年10月08日

漏洞来源:

https://www.seebug.org/vuldb/ssvid-99362

漏洞等级:

中危

漏洞影响:

攻击者利用该漏洞可以访问系统后台,获取敏感信息。

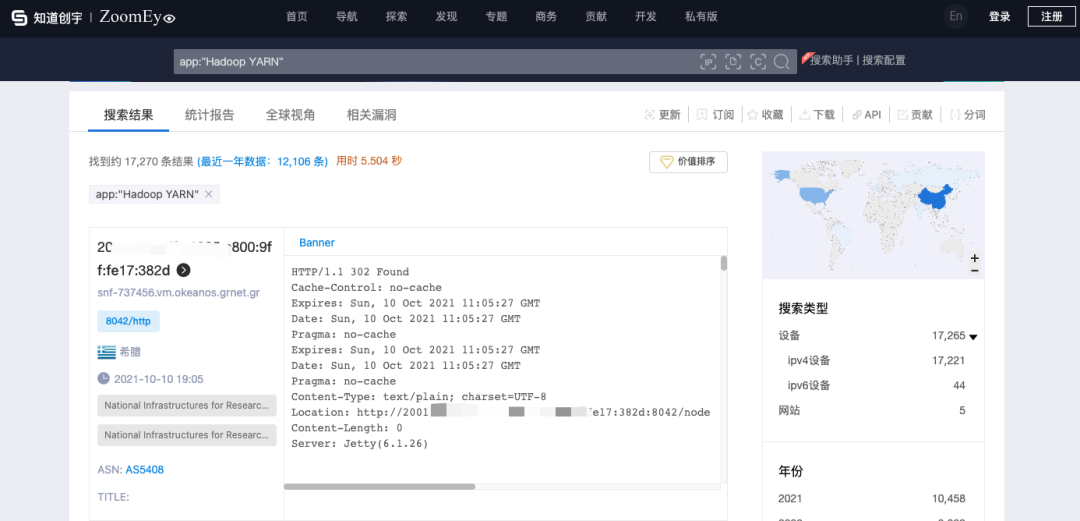

影响范围:

根据ZoomEye网络空间搜索引擎关键字app:"Hadoop YARN"对潜在可能目标进行搜索,共得到17,270条IP历史记录,主要分布在中国、美国等国家。

(ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=app%3A%22Hadoop%20YARN%22)

全球分布:

建议解决方案:

厂商已发布最新版本,下载升级Hadoop到2.x版本以上,并启用Kerberos认证功能,禁止匿名访问。

参考链接:

https://www.seebug.org/vuldb/ssvid-99362

漏洞插件更新时间:

2021年10月06日

漏洞来源:

https://nvd.nist.gov/vuln/detail/CVE-2021-41773

漏洞等级:

高危

漏洞影响:

利用此漏洞可以对系统任意文件进行读取,CGI模式下可远程执行任意命令,直接获取服务器权限。

影响范围:

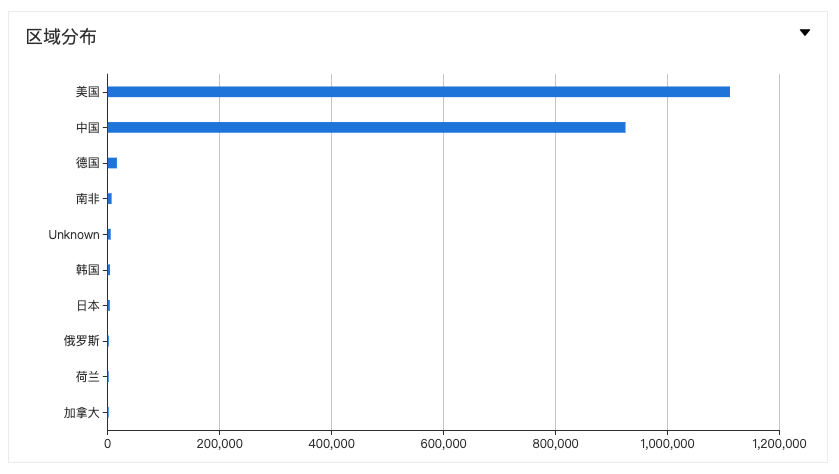

根据ZoomEye网络空间搜索引擎关键字"Server: Apache/2.4.49"对潜在可能目标进行搜索,共得到500,860 条IP历史记录,主要分布在德国、美国等国家。

(ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=%22Server%5C%3A%20Apache%2F2.4.49%22)

全球分布:

建议解决方案:

官方已发布更新修复该漏洞,请受影响的用户及时更新,升级至最新版本。

参考链接:

https://nvd.nist.gov/vuln/detail/CVE-2021-41773

漏洞插件更新时间:

2021年09月27日

漏洞来源:

https://nvd.nist.gov/vuln/detail/CVE-2020-9047

漏洞等级:

高危

漏洞影响:

exacqVision Web 服务版本 20.06.3.0 及更早版本和 exacqVision 企业管理器版本 20.06.4.0 及更早版本的系统上存在执行未经授权的代码或操作系统命令的漏洞。具有管理权限的攻击者可能会下载并运行恶意可执行文件,从而允许在系统中注入操作系统命令。

影响范围:

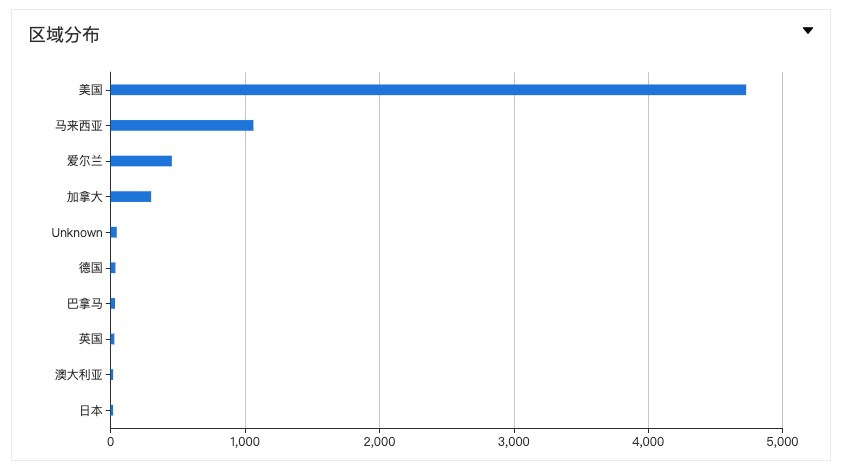

根据ZoomEye网络空间搜索引擎关键字"exacqVision"对潜在可能目标进行搜索,共得到 7,368条IP历史记录,主要分布在美国、马来西亚等国家。

(ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=%22exacqVision%22)

全球分布:

建议解决方案:

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:https://www.johnsoncontrols.com/cyber-solutions/security-advisories

参考链接:

https://nvd.nist.gov/vuln/detail/CVE-2020-9047

1.优化ThinkCMFX fetch 远程代码执行漏洞检测方式

2.优化CLTPHP 前台任意文件上传检测方式

3.优化启莱OA 未授权SQL注入漏洞检测方式

以上插件更新、优化来源于创宇安全智脑大数据分析平台,对近期漏洞利用情况及利用方式分析后做出的优化更新,同时支持WebSOC系列。

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

- 1 中共中央政治局召开会议 7904163

- 2 日本记者街头采访找不到中国游客 7809157

- 3 课本上明太祖画像换了 7714186

- 4 8.85亿人次受益后 医保又出实招 7616332

- 5 日方挑衅中国收割民意非常危险 7524193

- 6 20多岁女生靠偷快递为生 7425978

- 7 净网:网民造谣汽车造成8杀被查处 7330777

- 8 苟仲文受贿2.36亿余元一审被判死缓 7235013

- 9 原国务委员王丙乾逝世 7139341

- 10 寒潮来袭 “速冻”模式如何应对 7046180

知道创宇

知道创宇