Sodinokibi勒索病毒分析

IOC

病毒名称:Sodinokibi勒索病毒

样本名称:CDHFUN.exe

MD5: ea4cae3d6d8150215a4d90593a4c30f2

SHA1: 8dcbcbefaedf5675b170af3fd44db93ad864894e

SHA256: 6a2bd52a5d68a7250d1de481dcce91a32f54824c1c540f0a040d05f757220cd3

一、行为概述

病毒将随机生成的后缀名以及桌面图片存储到注册表中。

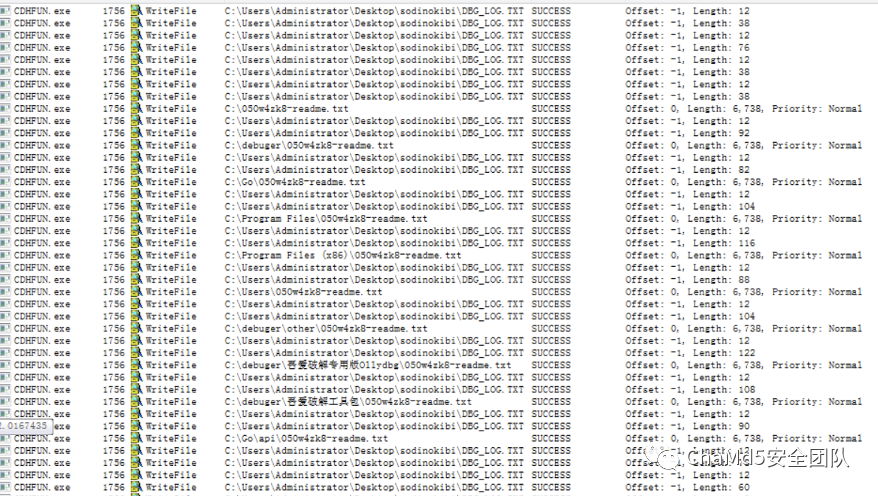

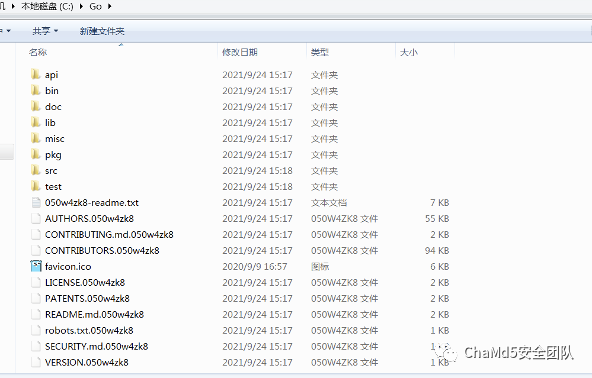

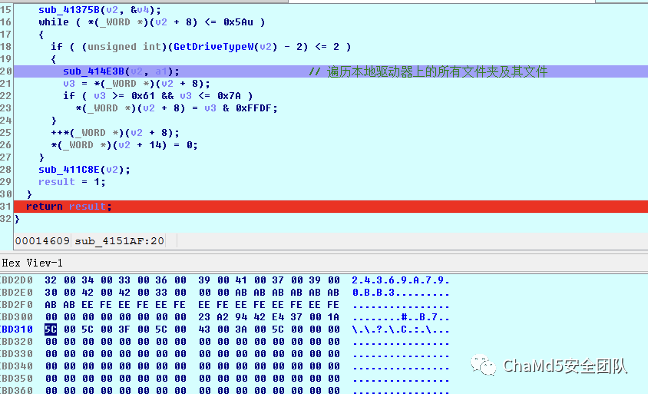

加密后的文件夹如下:

二、分析

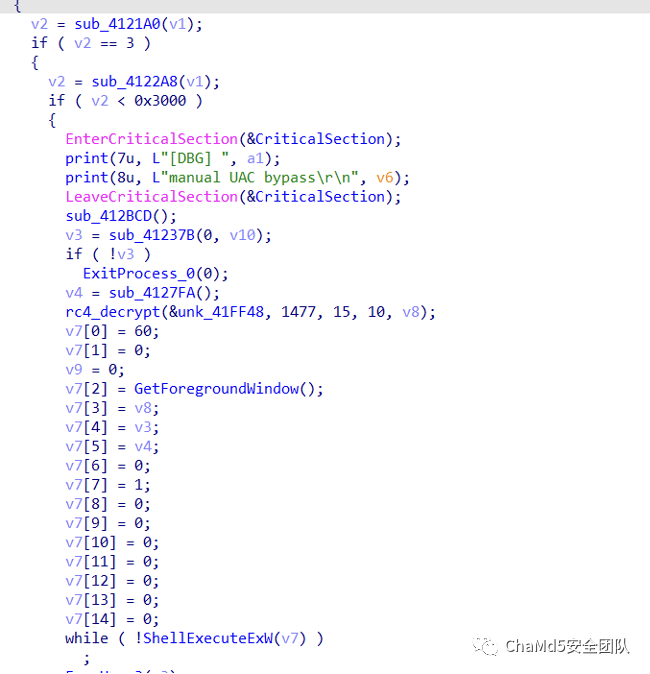

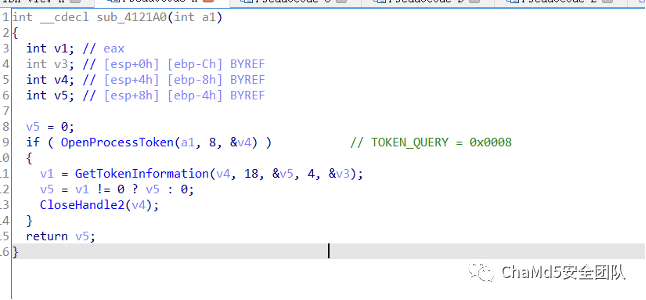

在函数?0x4121a0?中,通过?OpenProcessToken?函数查询,判断程序是否以管理员权限运行。

在函数?0x412681?中,检查感染主机的语言环境是否为特定的语言(通过键盘标识符判断),如果是则返回?0。返回?0?时,加密文件等后续操作将不会进行,也就是说该病毒对部分国家或地区不进行感染。

可以参考?https://docs.microsoft.com/zh-cn/windows-hardware/manufacture/desktop/windows-language-pack-default-values#span-idkeyboard_identifiersspanspan-idkeyboard_identifiersspanspan-idkeyboard_identifiersspankeyboard-identifiers?中提供的标志列表对照函数?0x41276B?中的值来查看哪些国家免疫。

在函数?0x4107AC?中,调用函数?0x4128d4,遍历进程列表查看是否存在黑名单中的服务,如果发现将会被强制终止。

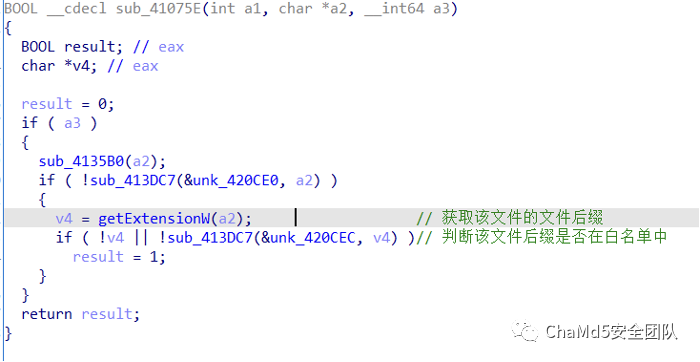

白名单中的后缀:

白名单中的目录:

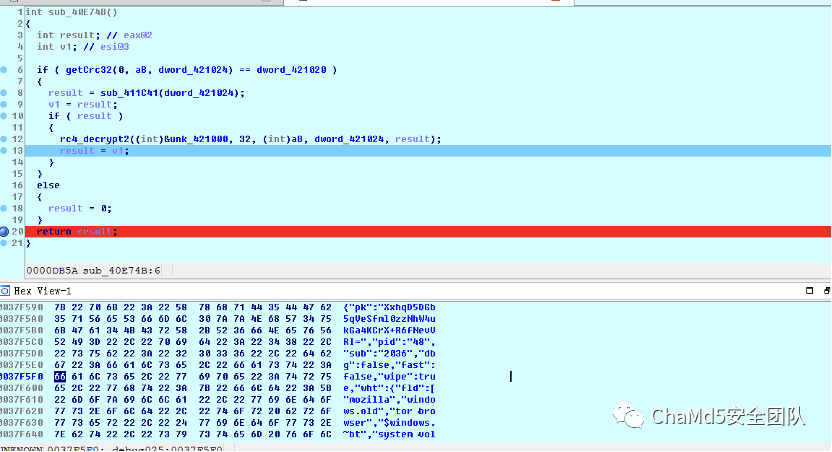

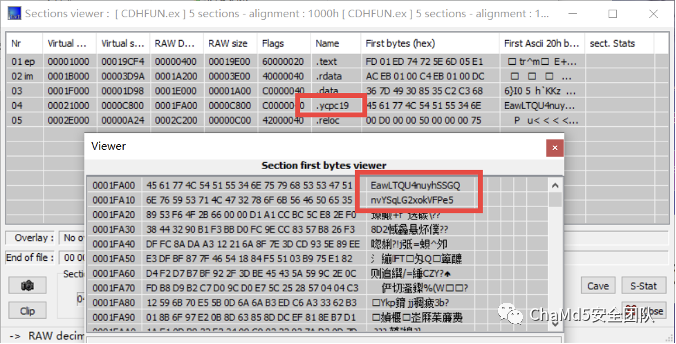

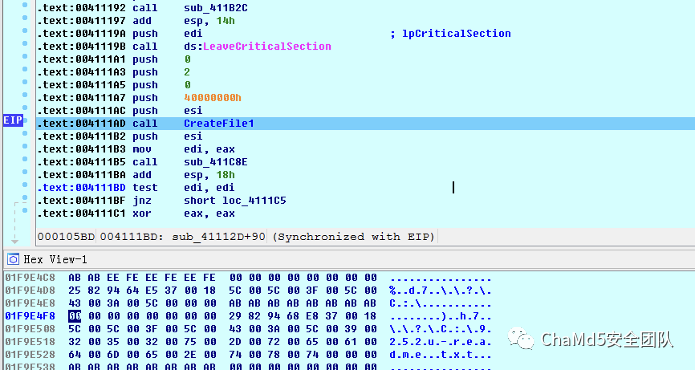

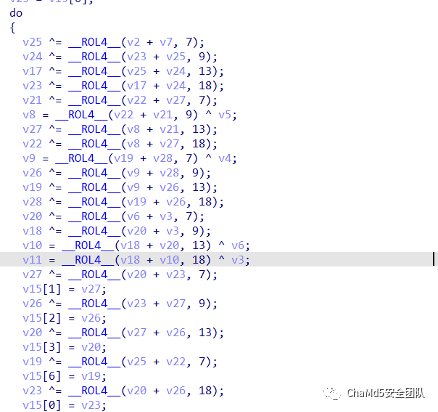

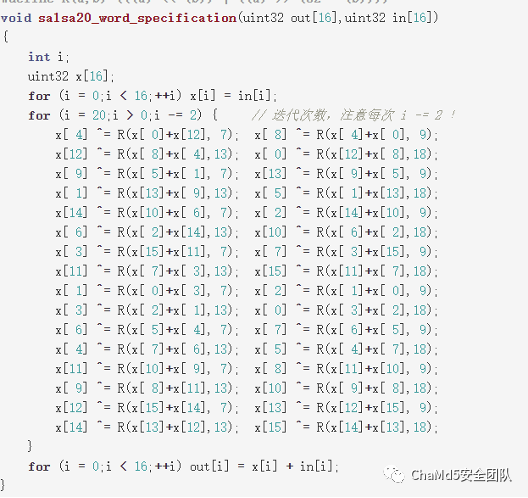

sub_415F36?函数与?Salsa20?的核心函数相似度极高,以及出现的?4?个字的常数(即?4?个字为“ expa”,“ nd 3”,“ 2-by”和“ te k”),所以判断文件加密使用的是?Salsa20?流加密。

?

?

加密结束后,修改感染主机的桌面,提醒受害者知道自己被感染了。

?

三、总结

2019年,REvil?首次被发现时,它是通过利用 Oracle WebLogic 漏洞传送到目标的。从那时起,威胁实施者扩大了传播范围,包括恶意垃圾邮件活动、RDP?攻击和其他攻击媒介。另外,REvil 不包含使其能够在感染期间横向传播的蠕虫状特征。

end

招新小广告

ChaMd5?Venom?招收大佬入圈

新成立组IOT+工控+样本分析?长期招新

欢迎联系admin@chamd5.org

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

- 1 中央经济工作会议在北京举行 7904872

- 2 紧急提醒:请在日中国公民进行登记 7808843

- 3 中央定调明年继续“国补” 7712188

- 4 “九天”无人机成功首飞 7617432

- 5 断崖式降温!今冬最强寒潮来了 7523891

- 6 中央经济工作会议释信号:3件事不做 7423564

- 7 中国“空中航母”首飞成功 7332014

- 8 00后女生摆摊卖水培蔬菜日售千元 7236712

- 9 人民空军中日双语发文:大惊小怪 7141246

- 10 寒潮来袭 “速冻”模式如何应对 7045817

Chamd5安全团队

Chamd5安全团队