“域前置Cobalt Strike”之踩坑

目录:

一、事件起源:对一个钓鱼附件的分析

二、域前置的相关配置

三、总结

四、参考链接

一、事件起源

对一个钓鱼附件的分析:

在近期的相关活动中,我们针对收到的一个钓鱼邮件中的邮件附件(本文中暂用“钓鱼.exe”统一代替)做了比较详细的动静态分析,以下是我们使用某沙箱对“钓鱼.exe”自动化分析后得到的运行流程图:

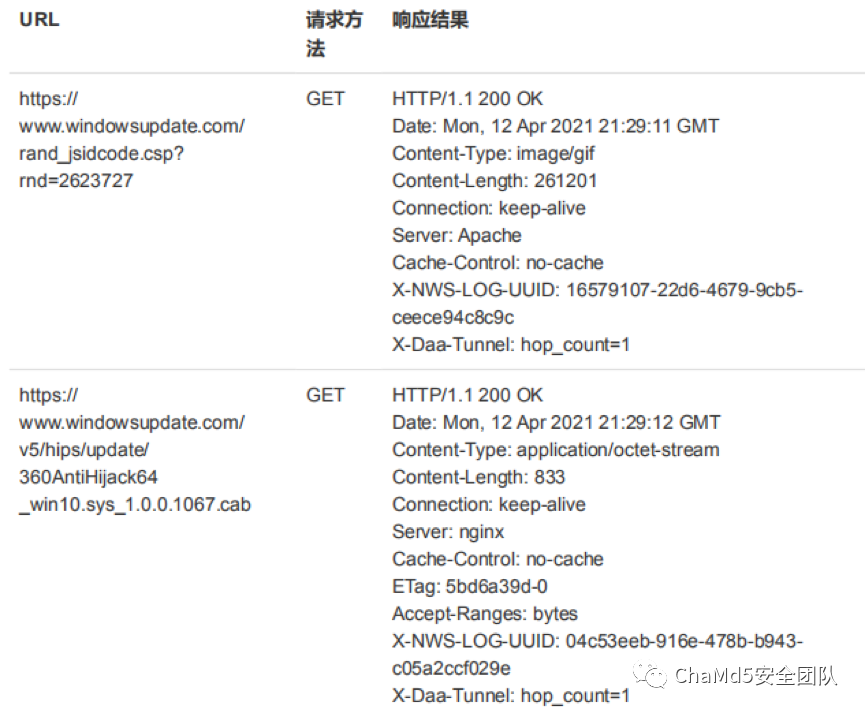

由于“钓鱼.exe”在回连IP时使用的是https协议,我们对其联网活动行为进行了解密追踪,发现了一个比较有意思的域名“www.windowsupdate.com”:

以上的所有手法是“域前置技术隐藏C2”,在蓝队的日常工作中针对这类隐藏攻击者真实C2地址的技术手段是比较难以溯源到真实IP的或者对抗成本较高,在实战攻防中也是红队队员比较常用的一种逃避全流量监测设备的技术手段。

鉴于现在有的CDN运营商和云服务器厂商对新增申请的高仿冒、高信誉域名的归属权认证有比较严格的限制,目前在互联网对“域前置技术”的介绍文章使用的方法大多都失效了,经过一段时间的尝试与踩坑就有了今天的这篇文章。

二、域前置的相关配置

步骤一,对CDN的配置:

在某云上申请CDN资源,测试域名填写“micrsoft.com”,加速节点类型可选择“网页”

在创建域名记录时可以自定二级域名名称,本次测试使用“qqqqqq.micrsoft.com”,回源地址填写自用的CS服务器地址:“111.x.x.86”

等候3-5分钟后CDN状态变为可用,需要记录下分配到的CNAME地址:“***.cname.frontwize.com”,其他配置默认可不需要调整。

使用站长之家工具:ping检测(http://ping.chinaz.com/)对分配到的CNAME地址进行测速,可根据实际情况选择延时较低的几个ip留作后用:

步骤二,对Cobalt Strike服务端的配置:

修改Cobalt Strike服务端的profile文件,我是基于amazon.profile文件的基础上修改了两处host项,均修改为“qqqqq.micrsoft.com”

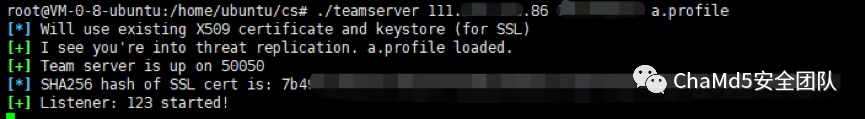

保存修改,命令行启动Cobalt Strike并加载profile:

./teamserver 111.x.x.86 mima amazon.profile

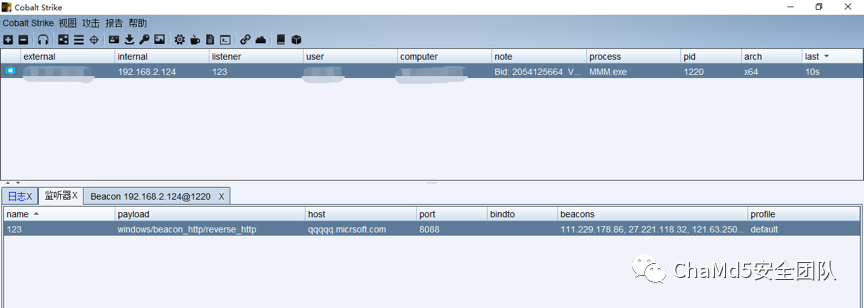

新建监听,HTTP Hosts中的ip地址填写之前经过ping检测后的低延时的ip地址,HTTP Host(Stager)一项填写CDN加速测试域名“qqqqq.micrsoft.com”,监听端口填写8088,保存监听:

监听器配置完毕后,随便生成一个木马使机器上线,上线后执行命令,证明CDN配置生效:

执行命令回显:

在受害者主机上使用wireshark抓包分析比对,证明连接建立成功:

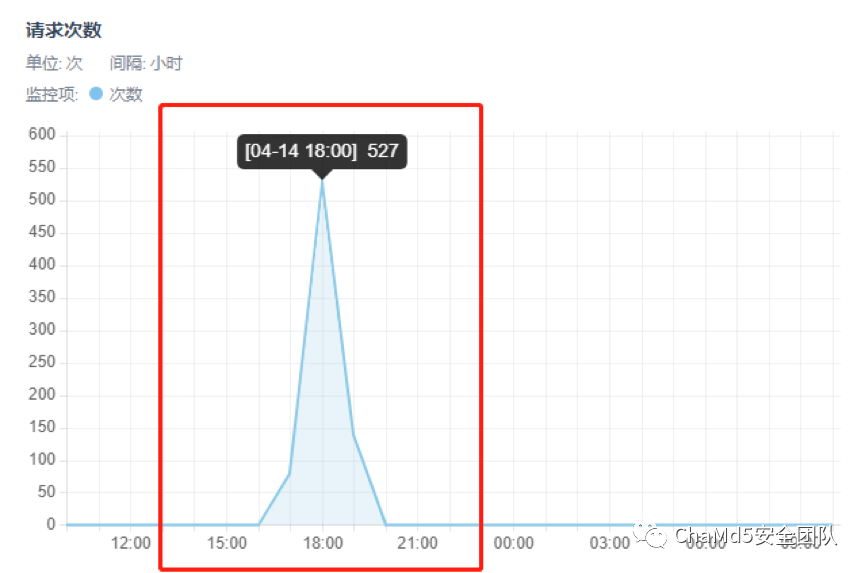

在某云控制台中的“CDN监控”功能模块中也能看到我在4月14日晚18时测试时请求CDN的次数统计,证明了配置的有效性:

在某云控制台中的“CDN监控”功能模块中也能看到我在4月14日晚18时测试时请求CDN的次数统计,证明了配置的有效性:

步骤三:https证书的申请与配置

在某云的控制台中可以导入我们自己的https证书,之后配置生效,完整的“域前置技术隐藏C2”就配置好了。

三、总结

域前置技术隐藏C2的技术手段在目前的攻防对抗中是比较难以追踪溯源的,建议蓝队兄弟们在监控过程中最好不要过度依赖各种威胁情报对于IP/域名的白名单判定,多维度分析具体的安全事件才是根本。如有错误,可以留言一起研究,欢迎加我wx:g3iicc4j2i2进行技术交流,祝大家一切顺利~

四、参考链接

1、 https://www.cobaltstrike.com/help-malleable-c2

2、 https://paper.seebug.org/1190/#_5

3、 https://github.com/rsmudge/Malleable-C2-Profiles/blob/master/normal/amazon.profile

end

招新小广告

ChaMd5?Venom?招收大佬入圈

新成立组IOT+工控+样本分析?长期招新

欢迎联系admin@chamd5.org

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

- 1 中共中央召开党外人士座谈会 7904308

- 2 王毅:是可忍孰不可忍 7808514

- 3 河北沧州杀妻案男方被判死刑 7714362

- 4 全国首艘氢电拖轮作业亮点多 7618571

- 5 警惕!这种Wi-Fi不能连 7520719

- 6 经典版QQ宣布回归 7427924

- 7 日本又发生6.6级地震 7332841

- 8 水银体温计将于2026年禁产 7233079

- 9 日本地震致多人受伤 超10万人需避难 7142716

- 10 “人造太阳”何以照进现实 7047869

![装装师哥:草坪上也不忘记凹造型[挤眼]](https://imgs.knowsafe.com:8087/img/aideep/2021/8/14/ce56853118050c3af24672877eaa7697.jpg?w=250)

Chamd5安全团队

Chamd5安全团队