三个锦囊:剖析 5G 安全难题

本文我们将从三个视角深度分析如何解决 5G 端到端安全问题。

5G 网络侧与产业侧相融合的安全视角

讨论 5G 安全需要从两个维度入手。第一个维度是 5G 网络侧,也就是说保护 5G 平台本身。第二个重要的维度是产业侧,也就是说采取特定的安全方法和机制来保护那些 5G 所承载的垂直行业业务应用服务。

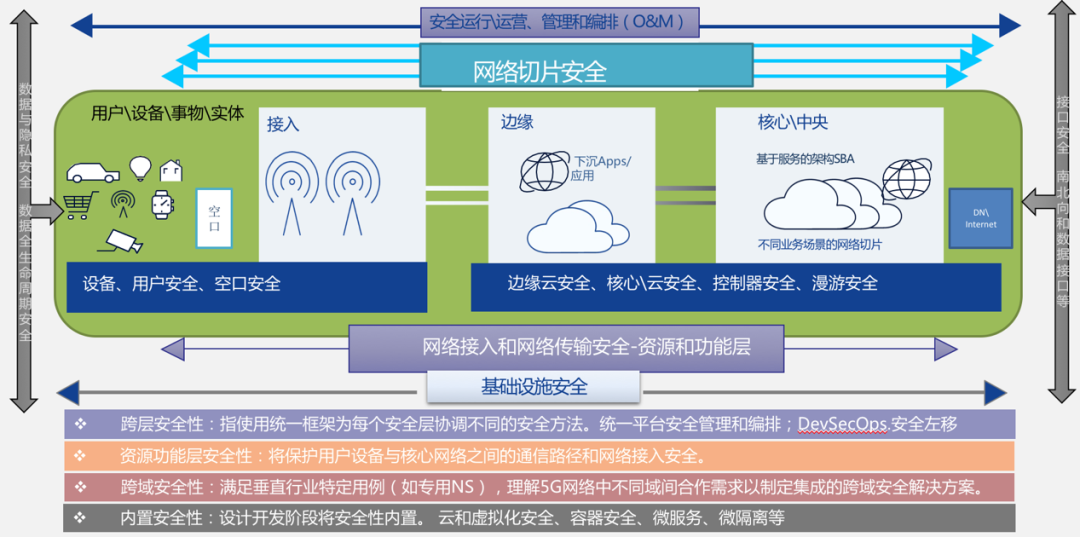

在这两个维度之上建立起 5G 安全的整体和全局视角,然后根据定位的不同再聚焦自己所关注的安全问题,显得更加有的放矢。具体内容如下图所示:

5G 自身安全和产业侧安全相融合

整体和全局视角

5G 安全不仅仅是技术问题,需要从人员、流程、技术和生态全面考虑。

威胁建模和风险评估

可以使用 5G STRIDE-LM 建模方法,构建 5G 的全用例威胁模型,并对 5G 网络、系统、虚拟化和接入的行业应用等进行风险评估,为创建和维护真正具有弹性的安全基础架构奠定基础。

需要专项安全预算

5G 安全对当前的安全技术和安全机制提出了新挑战和新要求,需要重点关注网络侧和产业侧相融合的安全问题,需求新的解决方法,对新技术加以研究学习和应用,同时获得专项预算支持。

将安全性植入网络

5G 是一个开放的生态系统,具有更加开放的第三方系统、第三方垂直行业应用,当然也伴随着更大更多的暴露面和入侵面,需要充分考虑 5G 的云化特点,在设计和开发阶段导入安全需求,将安全性植入到网络之中,实现“安全左移”。

跨层跨域的安全性

多层、多域和端到端(E2E)的进行安全设计和规划,结合“View on 5G Architecture”从物理基础设施、资源和功能层、网络层、服务层和管理编排层多个层面考虑和设计安全性;同时,结合“5G 网络安全架构参考模型”从用户域、接入域、网络域、SBA 域、应用域和管理域六个域考虑和设计安全性,二者相结合,实现真正的端到端全覆盖的安全性设计。

多解决方案共生

虚拟化、云化、容器化、NFV、SDN 作为 5G 的技术支撑,同时具有网络能力开放等属性和特点,因此需要保留多供应商环境,以更好地做好 5G 及其融合安全。

使用先进技术

从多个层面进行安全保护,需要使用诸如主动分析,ML,AI 等先进技术。

共享情报和安全生态

为了主动检测、防御、预测和响应安全威胁,必须在供应商、合作伙伴和客户之间共享与安全相关的情报,构建安全生态。

智能化安全运维和可视化安全运营

由于 5G 的多接入技术、多认证机制、异构应用和云化等特点,集中控制、自动化的智能安全措施和自适应安全操作以及安全能力可视化就显得尤为必须和重要。

软件定义 5G 安全(SDS)和网络安全能力服务化视角

这里简介看待 5G 安全的另一个视角,也就是软件定义安全和安全能力服务化视角。这个视角的主要特点表现为如下所列的“四化”安全能力。

安全能力定制化(Customized):安全能力可编程、可软件定义,具备开放性和敏捷性特点。

安全功能模块化(Modularized):安全功能原子化、模块化,能够按需组合,更好地适配 5G 垂直行业的业务特点和安全诉求。

基础架构虚拟化(Virtualized):根据 3GPP、ITU 等标准化组织的设计,在第二阶段和第三阶段中,5G 网络的虚拟化、云化、软件化和可编程编排的应用会越来越多,NFV 和 SDX 成为常态。与之相适配的安全能力也需要采用虚拟化架构,逻辑单元能够动态配置,安全能力可编排,使安全能力对云更加适应与友好。

安全管理集中化(Centralized):集中管理、协调和编排安全能力,安全能力可调度、可编排、可软件定义。

具体内容如下图所示:

5G 安全能力服务化和软件定义安全 SDS

云化:虚拟化安全技术保护边缘云和核心云,云化网络基础设施和虚拟网元安全。

组件化:安全需求的多样化和定制化要求安全能力快速建立和修改,安全部件分布式部署。

可编排化:安全防策略自动化配置和服务链编排,实现智能主动防御。

身份化:多角色、可扩展的身份管理,基于统一身份认证框架的跨区域认证与访问控制,这里会依据业务应用场景的需要可以采用多因素认证 MFA,轻量级认证算法等机制。

集成化:组件在基础架构内的自适应、与信息系统的聚合,提升协同能力。

场景化:面向不同垂直行业的业务模式,支持差异化应用场景。

分层跨域端到端 E2E 主动安全视角

看待 5G 安全的第三个视角是端到端的主动安全。需要考虑 5 G端到端的整体架构以确保 5G 网络的安全性。端到端(E2E)的 5G 网络架构由下一代无线接入网络(NG-RAN或CloudRAN)、多接入边缘计算(MEC),核心网络(Core)、数据网络(DN)和云服务组成。如前面所述,网络切片(NS)、网络功能虚拟化(NFV)、NFV 管理和编排(MANO)和软件定义网络(SDN)是实现 5G 网络架构的重要技术。具体内容如下图所示:

5G 分层分域和端到端的主动安全

分层分域端到端的安全的设计关键是基于 5G 网络架构和安全参考模型,覆盖如下几个方面的内容:

物理基础设施安全。

接入和传输网安全。主要包括用户和设备(UE)安全、空口安全、接入和传输安全等。

边缘云安全 MEC 安全。UPF 下沉、MEC 系统平台安全、边云协同安全、UPF 和 MEC 的集成和分离安全性等。

核心网络安全。SBA 安全性、漫游安全性、异构运营商 5G 网络边界安全性等。

端到端网络切片安全。切片内、切片间的安全隔离,切片管理器的安全性,切片实例选择安全性、切片管理接口安全性、跨切片的 UE 数据安全性、切片与其承载物理基础设施间的认证与信任机制等。

SDN、NFV、云和虚拟化的安全性。

数据安全和隐私保护。数据生命周期安全,包括 5G 数据采集、存储、传输、共享交换、使用和销毁的安全性,构建数据资产图谱和数据安全能力地图并防止敏感信息泄露。

安全运维、管理和编排。打通南向接口和北向接口,将安全能力“解构解耦”,按需通过软件定义将安全能力“结构”,可基于服务链编排。5G 网络需要利用全面的端到端安全策略,该策略应覆盖网络的所有层,包括应用程序,信令和数据平面。

接口安全。

统一认证框架。根据所承载和服务行业的安全认证需求,可以基于统一认证框架,采用二次认证或分布式认证相结合,采用轻量级认证机制和算法,更好地适配接入业务的属性特点,发挥 5G 的优势。

展望和后续工作

本文重点从三个视角来探讨如何解决 5G 端到端的安全问题,因为端到端的架构需要端到端的安全与之相适配。5G 安全问题的三个视角侧重于威胁和评估基础上的整体和体系化地解决问题,这次仅给出了思路和概要,尚不能构成完整的解决方案。

从整体视角看待 5G 端到端的安全,并不意味着反对从某个具体场景或具体应用的角度给出单一解决方法。因此,准备从三个方面展开后续工作,一是根据具体需要选择其中一个视角,给出完整和详细的解决方案;二是根据具体需要,形成技术专题解决方案,比如 5G 网络切片安全解决方案等;三是聚焦 5G 专网(如园区网)场景,结合实验,形成 5G 园区网专网安全解决方案或报告。

☞“面向对象就是一个错误!”

☞乐视视频 App 图标改为“欠 122 亿”,网友:我在别家分红包,却在你家随份子!

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

- 1 增绿就是增优势 植树就是植未来 7967503

- 2 网购500元假茅台官方扫码为真 7993627

- 3 顾茜茜抖音账号被永久封禁 7849381

- 4 《政府工作报告》全文公布 7777615

- 5 多名外卖小哥提醒避雷黄焖鸡 7618112

- 6 夫妻连生9女 取名从招娣盼娣到仇娣 7552224

- 7 春捂要捂到什么时候?医生建议来了 7470027

- 8 老干部局招聘要求50岁 工资3000元 7360207

- 9 金秀贤把入伍期间照片私发给金赛纶 7239414

- 10 中小企业经营向暖 7127847

CSDN

CSDN