58SRC漏洞评分标准V3.0

本标准自2021年1月1日起正式生效!

一、基本原则

58集团非常重视自身产品和业务的安全,我们承诺对每一份报告都有专人及时跟进处理,并给予白帽子与之匹配的利益。

58集团非常重视白帽子的合法权益,若白帽子对漏洞评定存在争议,可依据《58SRC审核争议解决办法》进行申诉,解决争议问题;

如您对本评分标准有任何建议或疑问,可联系58SRC运营或向我们反馈:src@58.com

二、业务分类(测试范围)

1、核心业务:58同城(*.58.com)、58同镇、赶集网(*.ganji.com)、安居客(*.anjuke.com)、58同城大学

2、一般业务:转转(*.zhuanzhuan.com)、58金融、58心宠(*.xinchong.com)、58车(*.58che.com)、驾校一点通(*.jxedt.com)、中华英才网(*.chinahr.com)

3、其他业务:其他不在上述内容中,但确实是58资产的业务,如:58魔方(*.mofanghr.com)、小鱼简历、英才企业站、集客家(jikejia.cn)等

4、外包合作类业务:58合作但非58资产的业务。

目前暂不收录58天鹅到家相关的漏洞,业务分类将会不定时更新,如有其他遗漏业务欢迎与我们反馈:src@58.com

三、漏洞处理流程

白帽子漏洞提交成功后,漏洞状态为【待审核】

58SRC审核确认漏洞有效后,漏洞单状态为【修复中】

如漏洞无影响需忽略或重复提交,58SRC工作人员将与报告者联系或漏洞报告中留言,再将漏洞单状态更改为【已忽略】

有效漏洞在修复完成后,漏洞单状态更新为【已修复】,如白帽子在复测时发现漏洞依然存在,可再次提交。

如您在漏洞处理流程中有疑问,可直接在漏洞中评论或联系58SRC运营

四、漏洞评分标准

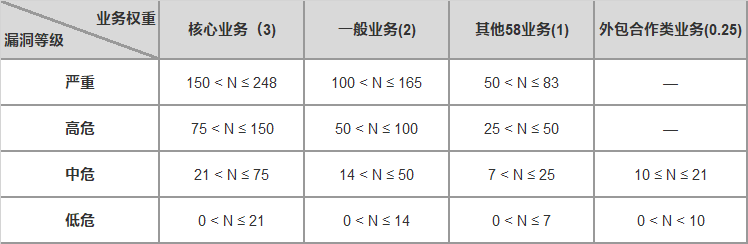

1、漏洞等级对应表

表中的N为基础漏洞分。活动奖励,报告质量分不在此表展示。

金币:RMB = 1:10

月度高危严重漏洞额外奖励适用于其他58业务,一般业务,核心业务

外包合作类业务最高漏洞等级为中危,且不参加任何活动

五、评分计算公式

58SRC的漏洞等级会根据漏洞价值自动计算

漏洞价值?=?漏洞权重x (?影响范围x0.3+利用难度x0.15)

最终评分?=?其他规则x?漏洞价值?x?业务权重?[+报告质量分数]

如果?漏洞价值?< 1?则不加报告质量分数

最终评分如果有小数部分,则向上取整

六、漏洞权重

如果有未包含的漏洞类型,欢迎您向我们反馈:src@58.com

1、权重区间【8-10】:严重的敏感信息泄露/越权访问/逻辑漏洞,包括但不限于

【10】远程命令执行

【10】代码执行

【10】脚本文件上传/覆盖(如getshell,静态资源除外)

【9】任意帐号登录

【9】支付相关漏洞

【8】垂直越权(含权限绕过)

【8】业务拒绝服务(业务逻辑错误导致资源消耗过高的拒绝服务)

2、权重区间【6-8】:一般的敏感信息泄露/越权访问,包括但不限于

【8】SQL注入

【8】服务端加密数据可逆(含敏感数据)

【8】回显型SSRF

【8】58集团、用户敏感信息泄露

【7】后台弱口令

【7】水平越权(含权限绕过)

【7】XSS+CSRF蠕虫

【7】移动客户端任意代码执行

【6】API接口列表泄露

【6】外部实体注入(XXE)

【6】源码泄漏

【6】授权秘钥硬编码

3、权重区间【3-5】:需要交互/普通逻辑缺陷/普通信息泄露,包括但不限于

【5】XSS(存储型、DOM-BASED)

【5】内部账号密码泄露

【4】CSRF

【4】JSONP劫持

【4】CORS

【3】Broadcast消息伪造

【3】客户端明文存储密码

【4】短信轰炸(需有5分钟内连续发送50条以上的短信证明截图)

【3】无回显SSRF

4、权重区间【1-3】:轻微信息泄露/影响有限的设计缺陷或流程缺陷,包括但不限于

【2】配置信息泄露(phpinfo、debug日志、异常信息、服务器物理路径信息)

【1】HTTP站点明文传输

以下类型的漏洞若无特殊影响,均忽略处理

权重区间【0-1】:无直接安全问题/无法直接利用/无法证明漏洞存在/利用成本过高的漏洞,包括但不限于

反馈处无限提交垃圾数据

非服务器上的信息泄漏(.DS_Store、.idea、.vscode等文件夹)

网页乱码、样式混乱

静态文件目录遍历

CRLF注入

除dom-based外的反射型反射型XSS、Self-XSS

无意义的异常信息泄漏、内网?IP?地址/域名泄漏(如果可结合其他漏洞打组合拳,请一起提交)

如收藏、点赞、添加购物车等CSRF

字段长度超过5位的爆破或越权、短连接爆破

需要二次交互的URL跳转(如扫描二维码)

遍历手机号发短信

遍历判断账号是否已注册

邮箱轰炸

HTTPS站点的未加密传输

超过一年且无重要敏感信息的网盘、Github泄露

不属于隐私密号策略内的手机号码泄露

运营预期之内或无法造成资金损失的问题,包括但不限于可使用多个账号领取小额奖励的正常业务活动

七、影响范围

八、利用难度

1、不需要交互方即可证明的漏洞

【4,5】能在半分钟内利用漏洞造成影响的,如布尔型、回显型、报错型的SQL注入,越权漏洞等。

【2,3】需要更多时间(三分钟内)才能利用漏洞造成影响的,如4位数字遍历爆破,基于时间的SSRF、SQL注入等。

【0,1】需要大量时间才能利用漏洞造成影响的,如5位数字遍历爆破。

2、需要交互方才可证明的漏洞

【3,4】无需引诱交互方无需特殊操作,正常使用业务即可触发的,如script标签的存储型XSS,image标签的csrf等。

【2】需要交互方在合理情况下进行特殊操作,但依然在正常使用业务范围内的,如onclick、onmouseover等事件的存储型XSS。

【0,1】需要交互方打开异常页面,诱导用户进行特殊操作,或打开多个页面才能进行触发的(如点击劫持)。

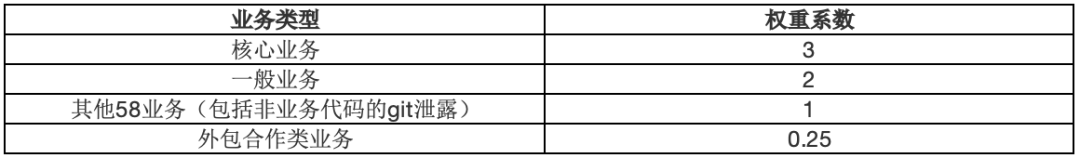

九、业务权重

十、其他规则

活动加倍

同源减半

十一、审核通用原则

白帽子如果主动要求忽略漏洞重新提交,可能在下次提交前会有其他人提交该漏洞,需要自行承担重复风险。

已修复的漏洞如果被绕过(包括漏洞完全未修复)则视为同源漏洞,白帽子可在原始报告处反馈新的利用方式,此时漏洞状态会重新变更为“待审核”,审核通过则会按原漏洞奖励的75%给分,该奖励会使用补发的形式发放且不参与任何活动。

如果您或其他白帽子通过新的报告提交了某个已修复漏洞的绕过方式,该报告会被定为同源漏洞,无漏洞等级且不参与任何活动,但同样会按照原漏洞奖励的75%给分

修复某个漏洞的同时也会带来对该漏洞点所在功能的额外排查,因此可能会修复该漏洞以外的其他漏洞,所以如果新提交的漏洞与状态为‘修复中’的漏洞同源,将会被忽略处理。

由某个漏洞产生的多个影响,按源漏洞评定权值,影响程度视具体危害评定。如:核心业务后台弱口令导致大量用户简历信息泄露,漏洞权重会定为为弱口令(7)而非敏感信息泄露(8),但实际的影响为严重影响(23),评分约为158(严重)。

由同一漏洞源产生的多个同类型漏洞算一个漏洞。如:框架导致的整站漏洞,同一个JS引发的多个漏洞,同一个功能模块引起的多个页面的漏洞。

因任何原因忽略的报告统一显示为误报

无论漏洞报告是同源还是忽略,审核人员都会在漏洞评论处给出token,方便对相似漏洞进行溯源、归类。

评分标准仅适用于58集团相关产品和对内对外业务系统、可威胁到58集团产品和业务相关的情报。与58集团完全无关的漏洞和情报,不计贡献值。

第三方产品漏洞只给第一个提交者计算贡献,不同版本的同一处漏洞视为相同漏洞。

同一漏洞或情报首位报告者计算奖励,其他报告者不计,由于情报的时效性,报告已知或已失效的情报不计分。

已公开的漏洞或情报不记贡献,存在刷洞嫌疑的不进行奖励。

人为自行制造安全威胁或安全事件情报的不计分,涉及到58集团的所有漏洞和情报在58集团主动公开前公开给除58集团授权的任何人,均不计分,同时58集团将保留采取进一步法律行动的权利。

十二、禁止行为

所有漏洞禁止传播,尤其是,白帽子之间禁止交流58业务漏洞,如有发现,扣除20金币,情节严重者永久禁封账号。

测试漏洞仅限证明性测试,严禁破坏性测试,若无意中造成危害,应及时报告,同时测试中进行的敏感操作,例如删除,修改等操作,请在报告中说明。

禁止在内网大范围扫描,禁止在系统后台进行测试,造成业务系统或网络不可用则按相关法律处理。

禁止系统/产品研发运维人员自己上报所负责系统/产品的漏洞,一经发现取消漏洞上报资格。

参与过某系统/某产品安全评估的人员禁止上报此系统/产品的漏洞。

测试漏洞的应尽量避免直接修改页面、重复弹框(xss验证建议使用console.log)、盗取cookie、获取其他用户信息等攻击性较强的payload(如果是测试盲打,请使用dnslog)。如不慎使用了攻击性较强的payload,请及时删除,否则58SRC有权追究责任。

禁止下载任何代码、配置等58集团内部信息,一经发现严格处理,发现有复制、分享、传播等危害58集团信息保密、安全等行为,一律发起法律途径处理。

通常情况下,每位白帽子的58SRC账号是其在本网站进行一切活动的唯一身份识别依据,每一个58SRC平台账户都可以在本网站独立开展活动,但在下列情形下,58SRC平台有权对一个白帽子拥有的多个58SRC平台账号进行统一处理,包括但不限于:

目前58SRC平台允许一人拥有多个58SRC平台账户,各账户之间互相承担连带责任,但一个58SRC平台账号仅能对应一人;

一个人仅能享受一个58SRC平台账号的关于58SRC平台的活动奖励权利,禁止一人享受其拥有的多个58SRC平台账号关于58SRC平台的活动奖励。如有发现白帽子通过其拥有的多个58SRC平台账号恶意刷积分、刷排名等恶意行为,以获取享受多个58SRC平台账号关于58SRC平台的活动奖励的,58SRC平台有权对该白帽子以及该白帽子拥有的58SRC平台账号进行警告整改、积分清零、禁封账号处理;

在符合法律法规的情况下,如果白帽子需要转让、赠予或让他人继承自己58SRC平台的账号,58SRC平台有权要求白帽子提供合格的文件材料并按照58SRC平台要求的操作流程办理。

十三、标准漏洞报告要求

漏洞报告需包含:

接口地址(Target)

来源地址(Referrer)

Payload数据包(Raw)

利用步骤

?危害描述

漏洞中涉及到的PoC,?需要用户提供文本型的raw包(至少要包含接口地址)

因涉及到分享过期、敏感信息泄露的问题,白帽子在提交漏洞时不允许将报告内容传至第三方网盘。

不能将不同类型,不同业务线的漏洞在同一漏洞报告中提交。

漏洞报告标题内容相符、业务线正确选择、漏洞类型相符。

版本管理

2021年01月01日?0时0分?版本更新?《58集团漏洞评分标准?V3.0》

2019年06月30日?0时0分?版本更新?《58集团漏洞评分标准?V2.2》

2019年02月26日?0时0分?版本更新?《58集团漏洞评分标准?V2.1》

2018年11月16日?0时0分?版本更新?《58集团漏洞评分标准?V1.3》

2018年06月15日?0时0分?版本更新?《58集团漏洞评分标准?V1.2》

2018年03月07日?0时0分?版本更新?《58集团漏洞评分标准?V1.1》

2018年01月01日?0时0分?发布版本?《58集团漏洞评分标准?V1.0》

*58集团安全应急响应中心负责本标准的解释和修订,并在法律允许的范围内有权进行解释。

?

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

- 1 中国经济向世界提供“机遇清单” 7904524

- 2 朱元璋换帅照后明孝陵火了 7809084

- 3 价格大跳水 1克拉大钻石只要3500元 7713471

- 4 2025这些“经济”持续成长壮大 7615735

- 5 曾经火遍全网的曹县现在怎样了 7521104

- 6 28岁老女人?吴艳妮:明年等着打脸 7424144

- 7 阿姨1984年花两千多买了150克黄金 7328066

- 8 西班牙女员工连续提前到岗被开除 7238261

- 9 大疆回应多地无人机黑飞至8000米 7141783

- 10 寒潮来袭!多地气温将创下半年来新低 7040787

58安全应急响应中心

58安全应急响应中心