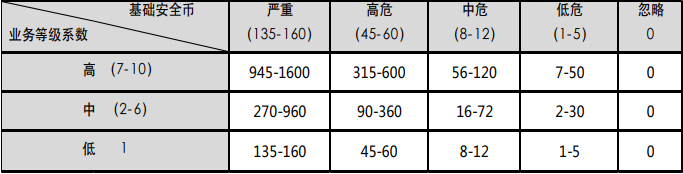

百度杯白帽众测挑战赛|高危四倍+累计额外奖励,错过等一年!

高危漏洞/情报:4倍安全币奖励

“高危数额外奖励”与“超级翻倍奖励”

活动叠加 奖励极其丰厚

例如 白帽子在11.23-12.4期间

提交5个高危漏洞初始分值合计3000分

翻倍奖励3000分*4倍*5+额外奖励8000

最终到手68000元(税后)!!

懂事的白帽子看完已经开挖了~

1、如果你2020年至今,未在BSRC提交过有效漏洞,那么即日起,你只需提交一个有效漏洞,即可获得小度智能音响一台;

2、如果你已经是BSRC的白帽子那么即日起,你只需介绍一名新白帽加入BSRC并提交有效漏洞(新白帽提交漏洞时备注介绍人ID),也可获得小度智能音响一台。

测试验证数据应控制在10条范围内,否则将计0分处理,并保留追究法律责任的权利,漏洞危害级别根据漏洞影响而定,即同一个类型的漏洞其危害等级不一样,会根据其实际影响而决定,请仔细阅读《BSRC用户协议》及漏洞测试规范(详见BSRC公告),以避免由此带来的风险。

注:本次奖励安全币会在后台发放,不影响月榜单排名

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

百度安全应急响应中心

百度安全应急响应中心

关注网络尖刀微信公众号

关注网络尖刀微信公众号