【通知】《58集团漏洞评分标准 V2.2》上线

1.Rank值(积分)、金币的计算方法

Rank值用作排名,金币值用作奖励兑换

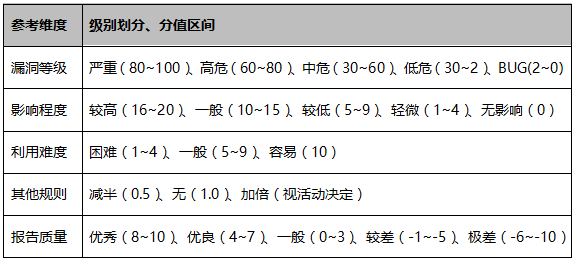

Rank由漏洞等级、影响程度、利用难度、其他规则及报告质量共同决定。

金币值 = Rank值

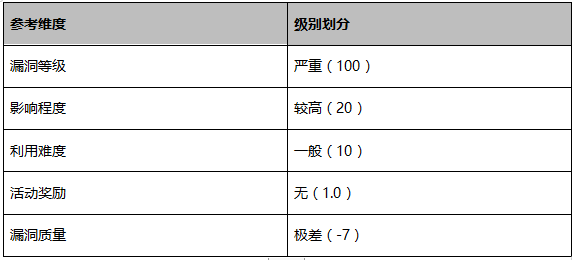

例如:

场景描述: 布尔型SQL盲注, 可读取58主站数据库, 大量敏感信息, 影响所有用户

漏洞报告: 执行sqlmap.py -u "xxx"即可

漏洞质量积分: CEIL(1.0 * ((50 * 20 * 10) / 100))

最终评分计算公式 = 100 + (-7) = 93

2.漏洞价值对应表

季度奖励&年度奖励:

58SRC的季度奖励与年度奖励评选标准主要依据:季度积分总值,高危、严重漏洞数量,季度rank均值。

奖励升级中,敬请期待!

3.漏洞规则

根据漏洞的危害程度将漏洞等级分为【严重】、【高危】、【中危】、【低危】、【误报】五个等级。

由58SRC结合利用场景中漏洞的实际影响程度、利用难度、其他规则(活动加倍、同源减半等)、漏洞报告质量等综合因素给予相应分值的贡献值和漏洞定级

评分细节如下:

【RANK计算公式】

RANK = 漏洞质量积分 + 报告质量积分

漏洞质量积分: CEIL(其他规则 * ((漏洞等级 * 影响程度 * 利用难度) / 100))

*ceil 函数的作用即取不小于自变量的最小整数

【影响程度评定标准】

根据漏洞对业务的影响(业务数据、用户数据),可以对漏洞影响程度进行评级

若漏洞能影响到的数据大于60%,为视较高影响

能影响到的数据不小于40%,视为一般影响

能影响到的数据不小于20%,视为较低影响

能影响到的数据小于10%,视为轻微影响

漏洞理论上存在但很难利用或利用成本过高的漏洞,如:难以构造id的越权,或只能读取前端文件的.Ds_store泄漏漏洞,视为无影响。

【利用难度评定标准】

不需要交互方即可证明的漏洞:

能在半分钟内利用漏洞造成影响的,为容易(如布尔型、回显型、报错型的SQL注入,越权漏洞等)。

需要更多时间(三分钟内)才能利用漏洞造成影响的,为一般(如4位数字遍历爆破,基于时间的SSRF、SQL注入等)。

需要大量时间才能利用漏洞造成影响的,为困难(如6位数字遍历爆破)。

需要交互方才可证明的漏洞:

无需引诱交互方无需特殊操作,正常使用业务即可触发的,为容易(如script标签的存储型XSS,image标签的csrf等)

需要交互方在合理情况下进行特殊操作,但依然在正常使用业务范围内的,为一般(如onclick、onmouseover等事件的存储型XSS)

需要交互方打开异常页面,诱导用户进行特殊操作,或打开多个页面才能进行触发的(如点击劫持),为困难。

【报告质量评定标准】

只有高危及以上的漏洞才可能被评为优秀

报告质量分数不得大于漏洞本身分数(漏洞本身分数指的是应用其他规则前的分数),如漏洞本身分数为4分,应用新人双倍规则后为8分,漏洞报告质量为优良(+7分),此时,由于漏洞报告质量(7分)大于漏洞本身分数(4分),故报告质量只能按4分算,最终评定为:4 * 2 + 4 = 12

若扣除报告质量分数后评定分数≤0,审核人员有权对漏洞进行忽略(视为无效报告),期间若有他人在此提交该漏洞相关的有效报告(评定分数>0),则会正常对其进行审核

报告质量为总评分后单独计算, 不受倍数加成影响

【漏洞等级评定标准】

某测试站点存在SQL注入漏洞,注入点长度限制20字符,测试数据库无敏感内容,数据库用户权限低。

非核心站点的SQL注入漏洞标准等级为:高危;

由于20字符的限制,利用难度:困难;

数据库中无敏感内容,用户权限无法进行读写文件等操作,影响程度:轻微;

故该漏洞的实际评定等级降为:低危。

实际漏洞等级会根据具体影响程度、利用难度浮动

【 严重 】本等级包括:

直接获取核心系统权限的漏洞(服务器权限、PC客户端权限)。包括但不仅限于远程命令执行、任意代码执行、上传获取Webshell、SQL注入获取系统权限、缓冲区溢出(包括可利用的 ActiveX缓冲区溢出)。

直接导致业务拒绝服务的漏洞。包括但不仅限于直接导致移动网关业务API业务拒绝服务、网站应用拒绝服务等造成严重影响的远程拒绝服务漏洞。

严重的敏感信息泄漏。包括但不仅限于核心 DB(资金、身份、交易相关) 的 SQL 注入。

严重的逻辑设计缺陷和流程缺陷。包括但不仅限于通过业务接口发送任意伪造消息、修改任意帐号密码漏洞。

【 高危 】本等级包括:

敏感信息泄漏。包括但不仅限于非核心DB SQL注入、源代码压缩包泄漏、服务器应用加密可逆或明文、移动API访问摘要、硬编码等问题引起的敏感信息泄露。

敏感信息越权访问。包括但不仅限于绕过认证直接访问管理后台、后台弱密码、获取内网敏感信息的SSRF(回显型)。

直接获取系统权限的漏洞(移动客户端权限)。包括但不仅限于远程命令执行、任意代码执行。

越权敏感操作。包括但不仅限于账号越权修改重要信息、进行订单普通操作、重要业务配置修改等较为重要的越权行为。

可造成重要影响的xss+csrf蠕虫(如涉及交易、资金、密码、店铺)。

【 中危 】本等级包括:

需交互方可影响用户的漏洞。包括但不仅限于一般页面的存储型XSS、 DOM-BASED XSS、重要操作CSRF。

普通越权操作。包括但不仅限于不正确的直接对象引用。影响业务运行的Broadcast消息伪造等Android组件权限漏洞等。

普通信息泄漏。包括但不仅限于客户端明文存储密码、客户端密码明文传输以及web路径遍历、系统路径遍历。

普通的逻辑设计缺陷和流程缺陷,如短信验证码重放攻击(需有5分钟内连续发送50条以上的短信证明截图)。

【 低危 】本等级包括:

轻微信息泄漏。包括但不仅限于线上服务器路径信息泄漏、SVN/Git信息泄漏、PHPinfo、异常信息泄露,以及客户端应用本地SQL注入(仅泄漏数据库名称、字段名、cache内容)、日志打印、配置信息、异常信息等。

属于误报范围,但存在特殊影响的漏洞。包括但不仅限于难以利用的SQL注入点、可引起传播和利用的Self-XSS、综合影响较低的CSRF、URL跳转漏洞,有一定影响的爆破,验证码绕过等。

影响有限的设计缺陷和流程缺陷。

【 误报 】本等级包括:

以下类型的漏洞若无特殊影响,均做忽略处理。

不涉及安全的问题。包括但不仅限于产品功能缺陷(如:反馈处无限提交垃圾数据)、网页乱码、样式混乱、静态文件目录遍历、应用兼容性等问题。

无法直接利用的漏洞。包括但不仅限于Self-XSS、无意义的异常信息泄漏、内网 IP 地址/域名泄漏(如果可结合其他漏洞打组合拳,请一起提交)。

综合影响轻微的CSRF(如收藏、点赞、添加购物车、非核心业务的订阅、非核心业务的普通个人资料修改等)。

长度超过5位的爆破或越权、扫描二维码URL跳转、遍历手机号发短信,遍历判断账号是否已注册、邮箱轰炸、HTTPS站点的未加密传输。

除dom-based外的反射型XSS。

不能直接反映漏洞存在的其他问题。包括但不仅限于纯属用户猜测的问题。

超过一年且无重要敏感信息的网盘泄露。

不属于隐私密号策略内的手机号码泄露。

4.业务&功能重要程度

所有58集团业务系统,按照重要程度分级如下:

核心业务:58同城、赶集网、安居客、转转等58集团主营业务网站。

一般业务:使用非核心业务但为实际属于58集团的业务,如中华英才网、驾校一点通、58心宠、小鱼简历、企业用户网站、58帮学、集客家等。

所有58集团业务系统的功能,按照重要程度分级如下:

核心功能:涉及用户敏感信息、核心业务信息、交易和订单信息、发帖相关的功能等。

一般功能:涉及用户信息但不属于用户敏感信息的功能,如:用户性别,用户信息的hash,用户打码的手机号等。

涉及跟业务相关但对业务影响较小信息的功能,如:二手车的公里数,二手车品牌,网站的pv、uv,二手房的平米数,开发人员邮箱等。

*工具类业务或后端支撑类业务由实际影响情况判定,如:CRM系统,58集团聊天工具,经纪人工具等。

5.测试范围范围定义

目前开放的测试范围有且仅有以下范围:

*.58.com

*.ganji.com

*.anjuke.com

*.jxedt.com

*.chinahr.com

*.zhuanzhuan.com

*.jikejia.cn

*超出以上范围但又确实属于58集团的漏洞,视漏洞严重、影响程度给分或忽略。

6.审核通用原则

评分标准仅适用于58集团相关产品和对内对外业务系统、可威胁到58集团产品和业务相关的情报。与58集团完全无关的漏洞和情报,不计贡献值。

第三方产品漏洞只给第一个提交者计算贡献,不同版本的同一处漏洞视为相同漏洞;

同一个漏洞源产生的多个漏洞算一个漏洞。例如:框架导致的整站漏洞,同一个JS引发的多个漏洞,同一个功能模块引起的多个页面的漏洞。

特别说明:因修复某个漏洞,会带来对该漏洞点所在功能的额外排查,会修复一些此漏洞以外的其他漏洞,所以如果新提交的漏洞与状态为‘修复中’的漏洞同源,将会被忽略处理,思路清奇的漏洞会有奖励。

各等级漏洞的奖励由利用难度以及影响范围等因素综合评定,若触发条件苛刻,包括但不限于特定浏览器才能触发的xss漏洞,可进行降级处理。

同一漏洞或情报首位报告者计算奖励,其他报告者不计,由于情报的时效性,报告已知或已失效的情报不计分。

已公开的漏洞或情报不记贡献;由一个漏洞产生的内部大规模排查解决过程中提交的相关漏洞,评分减半。存在刷洞嫌疑的不进行奖励。

人为自行制造安全威胁或安全事件情报的不计分,涉及到58集团的所有漏洞和情报在58集团主动公开前公开给除58集团授权的任何人,均不计分,同时58集团将保留采取进一步法律行动的权利。

白帽子如果主动要求忽略漏洞重新提交,可能在下次提交前会有其他人提交该漏洞,需要自行承担重复风险。

若漏洞同源或重复,审核人员会统一在漏洞评论处给出token,方便对相似漏洞进行溯源、归类。

已修复漏洞的绕过(包括漏洞未修复),按原漏洞的30%给分,有小数取不小于结果的整数(补分不应用活动奖励规则)。

注意:因任何原因忽略的报告统一显示为误报,误报漏洞不计分。

7.禁止行为

所有漏洞禁止传播,尤其是,白帽子之间禁止交流58业务漏洞,如有发现,扣除20金币,情节严重者永久禁封账号。

测试漏洞仅限证明性测试,严禁破坏性测试,若无意中造成危害,应及时报告,同时测试中进行的敏感操作,例如删除,修改等操作,请在报告中说明。

禁止在内网大范围扫描,禁止在系统后台进行测试,造成业务系统或网络不可用则按相关法律处理。

禁止系统/产品研发运维人员自己上报所负责系统/产品的漏洞,一经发现取消漏洞上报资格。

参与过某系统/某产品安全评估的人员禁止上报此系统/产品的漏洞。

测试漏洞的应尽量避免直接修改页面、重复弹框(xss验证建议使用console.log)、盗取cookie、获取其他用户信息等攻击性较强的payload(如果是测试盲打,请使用dnslog)。如不慎使用了攻击性较强的payload,请及时删除,否则58SRC有权追究责任。

通常情况下,每位白帽子的58SRC账号是其在本网站进行一切活动的唯一身份识别依据,每一个58SRC平台账户都可以在本网站独立开展活动,但在下列情形下,58SRC平台有权对一个白帽子拥有的多个58SRC平台账号进行统一处理,包括但不限于:

目前58SRC平台允许一人拥有多个58SRC平台账户,各账户之间互相承担连带责任,但一个58SRC平台账号仅能对应一人;

一个人仅能享受一个58SRC平台账号的关于58SRC平台的活动奖励权利,禁止一人享受其拥有的多个58SRC平台账号关于58SRC平台的活动奖励。如有发现白帽子通过其拥有的多个58SRC平台账号恶意刷积分、刷排名等恶意行为,以获取享受多个58SRC平台账号关于58SRC平台的活动奖励的,58SRC平台有权对该白帽子以及该白帽子拥有的58SRC平台账号进行警告整改、积分清零、禁封账号处理;

在符合法律法规的情况下,如果白帽子需要转让、赠予或让他人继承自己58SRC平台的账号,58SRC平台有权要求白帽子提供合格的文件材料并按照58SRC平台要求的操作流程办理。

8.标准漏洞报告要求

漏洞报告需包含: 接口地址(Target)、来源地址(Referrer)、Payload数据包(Raw)、利用步骤、危害描述。

漏洞中涉及到的PoC, 需要用户提供文本型的raw包(至少要包含接口地址)。

因涉及到分享过期、敏感信息泄露的问题,白帽子在提交漏洞时不允许将报告内容传至第三方网盘。

不能将不同类型,不同业务线的漏洞在同一漏洞报告中提交。

漏洞报告标题内容相符、业务线正确选择、漏洞类型相符。

9.争议解决办法

在漏洞报告处理过程中,如果报告者对流程处理、漏洞定级、漏洞评分等有异议的,可以通过邮件、QQ、手机、座机联系58SRC负责人员及时沟通。负责人员将按照漏洞报告者利益优先的原则处理,必要时可引入58集团其他专家共同裁定,禁止公开抹黑。

10.版本管理

2018年01月01日 0时0分 发布版本 《58集团漏洞评分标准 V1.0》

2018年03月07日 0时0分 版本更新 《58集团漏洞评分标准 V1.1》

2018年06月15日 0时0分 版本更新 《58集团漏洞评分标准 V1.2》

2018年11月16日 0时0分 版本更新 《58集团漏洞评分标准 V1.3》

2019年02月26日 0时0分 版本更新 《58集团漏洞评分标准 V2.1》

2019年06月30日 0时0分 版本更新 《58集团漏洞评分标准 V2.2》

*58集团安全应急响应中心负责本标准的解释和修订,并在法律允许的范围内有权进行解释。

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

- 1 中法元首相会都江堰 7904746

- 2 中方不接受日方所谓交涉 已当场驳回 7809641

- 3 大闸蟹为何会在欧美泛滥成灾 7712093

- 4 国际机构看中国经济 关键词亮了 7618457

- 5 家长称婴儿被褥印不雅英文单词 7521851

- 6 日方军机滋扰擅闯或被视为训练靶标 7424661

- 7 罪犯被判死缓破口大骂被害人一家 7332613

- 8 国乒8比1击败日本队 11战全胜夺冠 7237709

- 9 长沙一男子要取现20万 银行紧急报警 7137013

- 10 千吨级“巨无霸”就位 7042279

58安全应急响应中心

58安全应急响应中心