近日,国家互联网应急中心(CNCERT)发布了《2019年我国互联网网络安全态势综述》报告(以下简称“报告”),从DDoS攻击、APT攻击、安全漏洞多个方面总结了2019年我国互联网网络安全状况,并结合网络安全态势分析提出对策建议。DDoS 攻击是常见的网络攻击中最难以防范的手段之一,报告显示,2019年,DDoS攻击仍然呈现高发频发之势,攻击组织性和目的性更加凸显。我国党政机关、关键信息基础设施运营单位的信息系统是频繁遭受 DDoS 攻击的对象。CNCERT 跟踪发现,某黑客组织 2019 年对我国 300 余家政府网站发起了 1000 余次 DDoS 攻击,在初期其攻击可导致 80.0%以上的攻击目标网站正常服务受到不同程度影响。大部分单位通过部署防护设备或购买云防护服务等措施加强自身防护能力,后期其攻击已无法对攻击目标网站带来实质伤害,说明被攻击单位的防护能力已得到大幅提升。

可以说,DDoS之所以多年来“长盛不衰”,还是在于其一打一个准。短时间内,目标网站访问拥塞甚至宕机瘫痪,正常运营立马受到直接影响,搁谁都顶不住。然而,为了防御不知何时会造访的DDoS攻击而准备大量的带宽资源会让成本难以招架,历史的惨痛案例也表明,接入靠谱的第三方防护服务是预防DDoS攻击最有效的手段。2019年,CNCERT 每月对用于发起DDoS的攻击资源进行了持续分析,可被利用的资源稳定性降低。与 2018 年相比,每月可被利用的境内活跃控制端 IP 地址数量同比减少 15.0%、活跃反射服务器同比减少 34.0%。

与此同时,抽样监测发现我国境内峰值超过10Gbps 的大流量DDoS 攻击事件数量平均每日 220 起,同比增加 40%。究其原因,在近年来治理行动的持续高压下,DDoS 攻击资源大量向境外迁移。数据显示,DDoS 攻击的控制端数量和来自境外的反射攻击流量的占比均超过 90.0%。攻击我国目标的大规模DDoS事件中,来自境外的流量占比超过50.0%。为躲避溯源,恶意黑客倾向于使用那些更便于隐藏攻击源的攻击方式。2019 年,CNCERT 持续监测分析来自境外的 DDoS 攻击流量发现,境外攻击的主要攻击方式是 UDP Flood、TCP SYN Flood、Memcached Amplification 、 NTP Amplification 和 DNS Amplification,这五种攻击占比达到 89%。

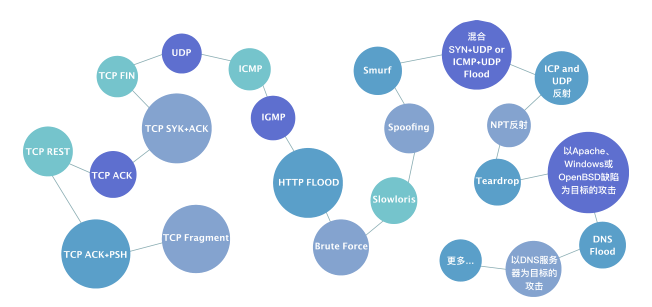

98%境外攻击的攻击时长小于 30 分钟,DDoS 即服务模式兴起,攻击者越来越精细化的调度利用攻击资源,以对外提供更多服务。攻击者的手段升级,导致执法机构的调查打击道阻且长,并且,被攻击者也需要拥有更强大的配置、更精细的策略,才能抵御这样的DDoS攻击。当敌方都在比拼服务了,这必然是一场越来越激烈的恶战。 知道创宇DDoS流量清洗服务——抗D保,专注于特大流量DDoS攻击防御,将帮助您在这场恶战中守住自己的网站和服务,击溃攻击者的所有武器。抗D保拥有分布全球的抗D集群,50余个高防机房和DDoS清洗中心,使用腾讯宙斯盾流量清洗设备和知道创宇祝融智能攻击识别引擎,可以5秒发现恶意攻击、10秒快速阻断,防护能力超过4T,保障网站业务不中断。抗D保可以防御多种类型的DDoS攻击,包括基于网络层的攻击,如TCP Flood、UDP Flood、ICMP flood,以及应用层的攻击,类似HTTP Flood这种试图耗尽服务器资源的攻击,同时可以有效防御各种反射攻击和僵尸网络攻击。

知道创宇安全研究团队为抗D保自主研发Nightwatch Anti-CC防护引擎,使其拥有大规模CC防御能力。可以根据访问者的URL、频率、行为等访问特征,智能识别CC攻击,迅速识别CC攻击并进行拦截,在大规模CC攻击时可以避免源站资源耗尽,保证企业网站的正常访问。抗D保还部署了大量高抗DNS服务集群,实现了高效率的流量分分系统,可以快速识别和丢弃攻击报文,防范突发的一场大量DNS查询,保证正常服务不受影响。抗D保无需部署任何设备、无需任何网络改动,2分钟即可快速接入。抗D保的背后,是上百位知道创宇的安全研究员,后续安全维护由专家团队完成,真正做到了“零部署、零维护”。

面对瞬息万变的攻击,安全团队提供7*24h的支撑服务,动态调整策略,随时响应各种复杂的攻击。哪怕是正在遭受DDoS攻击的网站系统,也同样可以接入抗D保,从容应对攻击。关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号

知道创宇

知道创宇